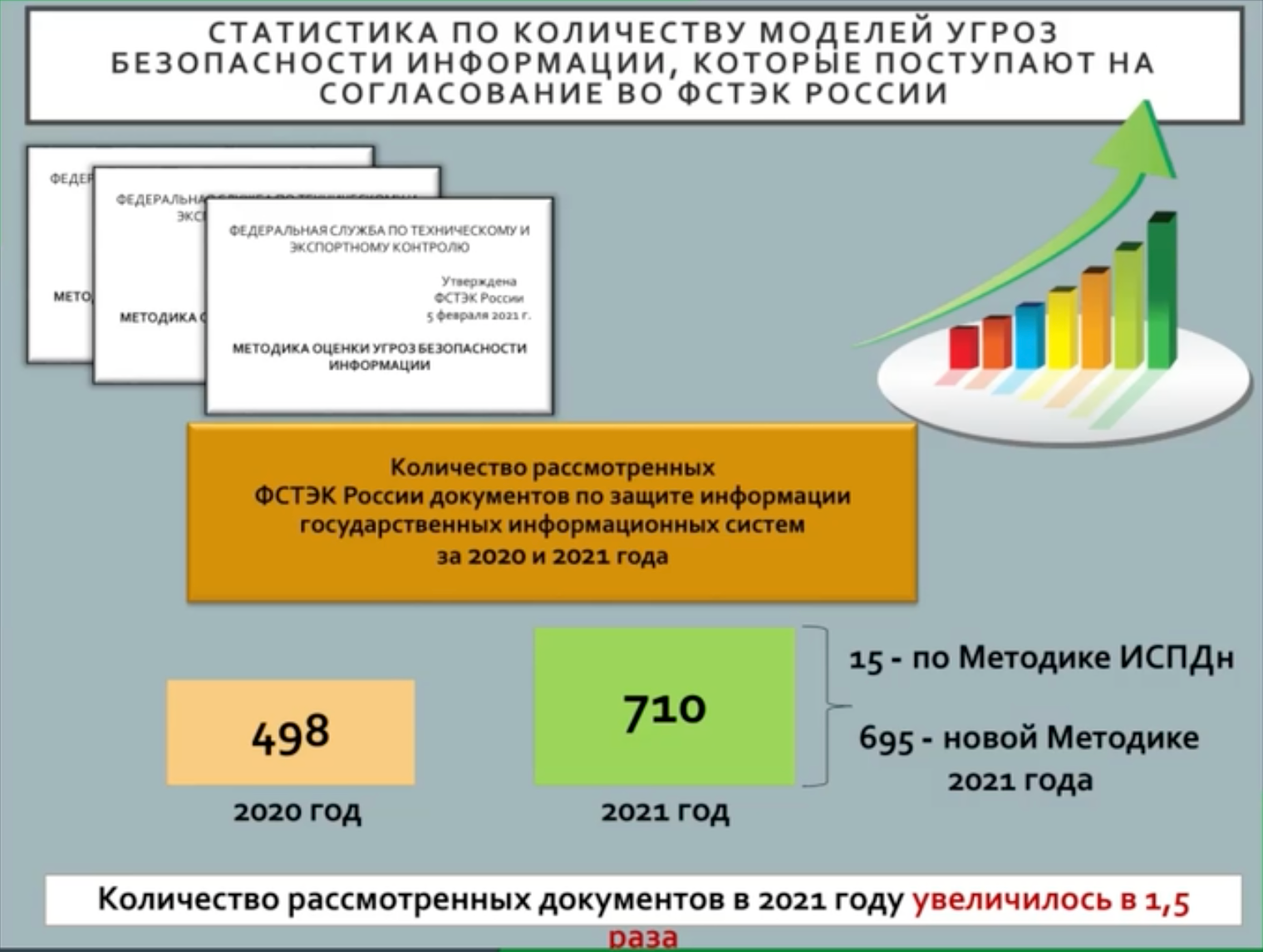

Методике оценки угроз я решил посвятить отдельную заметку, продолжающую рассказ о конференции ФСТЭК. Все-таки я достаточно активно критиковал этот документ и мне интересно, что получится после внесения изменений, которые и были озвучены в докладе Ирины Гефнер из ФСТЭК. Для начала стоит отметить, что ФСТЭК за прошлый год рассмотрела около 700 моделей угроз, разработанных по новой методике. Это прям дохрена много. Теперь понятно, почему ФСТЭК новые документы не успевает готовить — если даже только одного человека выделить на анализ моделей угроз, то чтобы проверить 700 моделей в год, он должен в день проверять по три модели, а мы понимаем, что это нереально (если делать работу качественно). Поэтому надо увеличивать число людей, которых снимать с других задач.

Интересно, что из этих 700 моделей 67% было возвращено на доработку. И это тоже дохрена много. Я еще в начале прошлого года писал, что документ сырой, а теперь и ФСТЭК подтверждает это своими цифрами. Если 2/3 присланных документов не соответствуют требованиям регулятора, то это проблема либо в самой методике, либо в процессе ее доведения до поднадзорных организаций. Вот нет у нас практики апробации документов перед их принятием. Ни сам регулятор их у себя не применяет (а в чате этот вопрос был задан, но ответа на него не прозвучало), ни какой-то массированной программы обучения перед введением документа не предлагается. В итоге все косячат. Ну да ладно. Такой объем присланных моделей на рассмотрение должен был позволить накопить регулятору колоссальный опыт, которым, если честно, я ждал, что регулятор поделится на конференции.

Куда интереснее и полезнее звучал бы доклад (или серия докладов), если бы он строился по принципу «вот нам прислали — мы считаем, что это неправильно потому-то — а надо было сделать вот так». Разобрать типовые нарушения и показать как надо было делать. Цены бы не было такому докладу и регулятору, как методисту. Но увы. Примеров «как надо» и «как не надо» так и не прозвучало и каждый субъект КИИ, оператор ПДн, оператор АСУ ТП или владелец ГИС теперь будут один на один с ФСТЭК решать эти проблемы.

Ну а основные ошибки, предсказуемо, были связаны с самыми спорными темами, которые я описывал в прошлом году — оценка ущерба, сценарии реализации атак, внешние площадки, где размещаются анализируемые системы, и т.п.

Если честно, то многие типовые замечания по моделированию угроз не меняются уже 7 лет. В 2015-м году ФСТЭК уже делала схожий доклад про типовые недостатки моделей угроз, присылаемых регулятору, и сейчас почти все это повторяется, что говорит о том (по крайней мере мне), что можно было бы усилить внимание к этим вопросам и выпустить какие-нибудь разъяснения или примеры, показывающие «как надо» делать.

К сожалению, ФСТЭК так и не рассказала, как правильно устранять эти недостатки, обойдясь общими словами. Например, так и не прозвучало, когда будет опубликована обещанные методики расчета показателей критериев значимости для объектов КИИ. ФСТЭК в прошлом году опубликовала такой проект по экономическим критериям и анонсировала схожий документ по социальным критериям, обещав и по остальным критериям сделать тоже самое. Но как мы помним, ФСТЭК не любит обещания, потому что их надо исполнять, а некогда/некому.

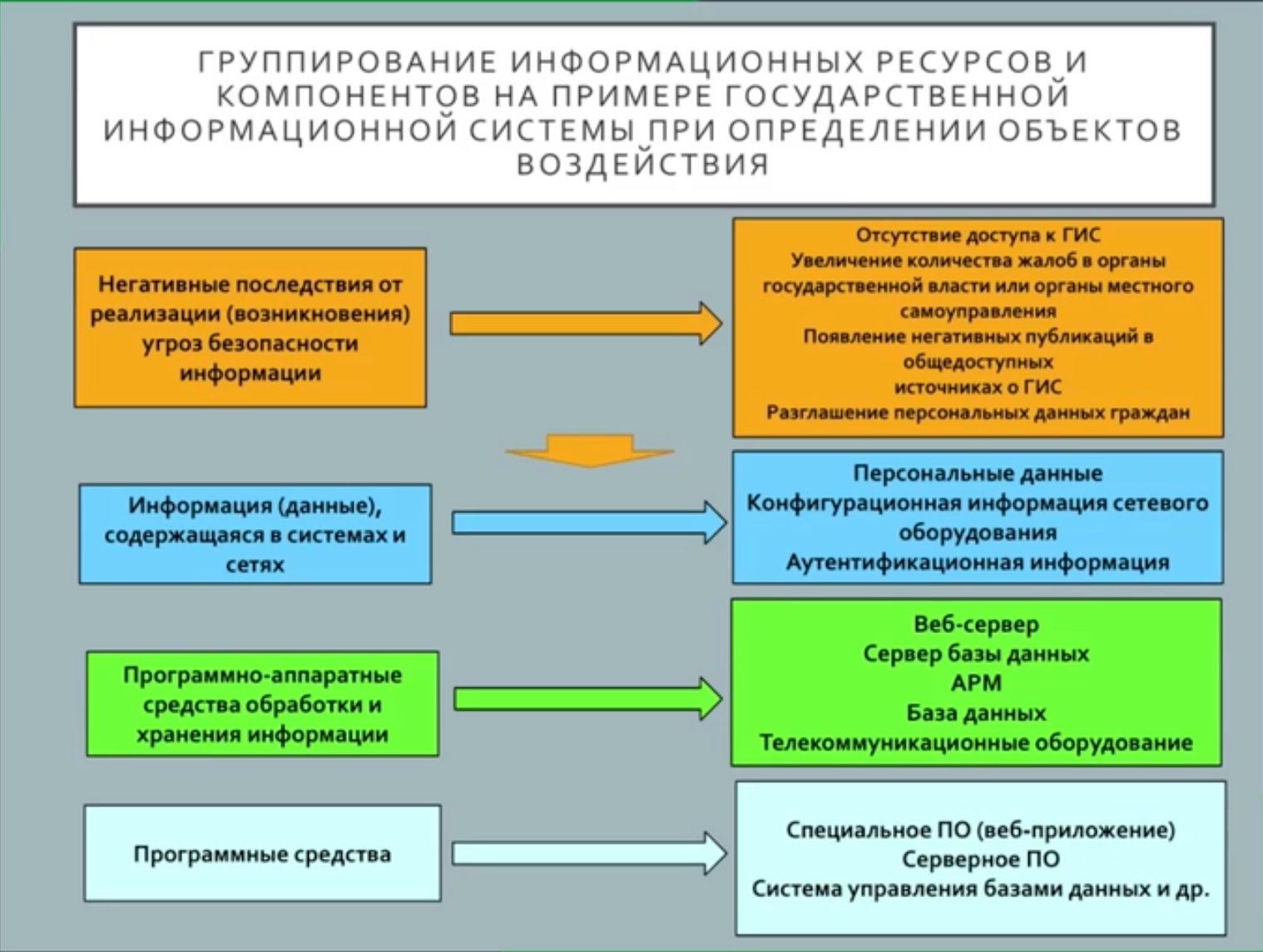

Зато ФСТЭК теперь согласна с тем, что типовые объекты воздействия (АРМ пользователя, IP-телефон, маршрутизатор, промышленный контроллер и т.п.) можно группировать, чтобы не плодить ненужные шаги, ничего нового не дающие для моделирования угроз.

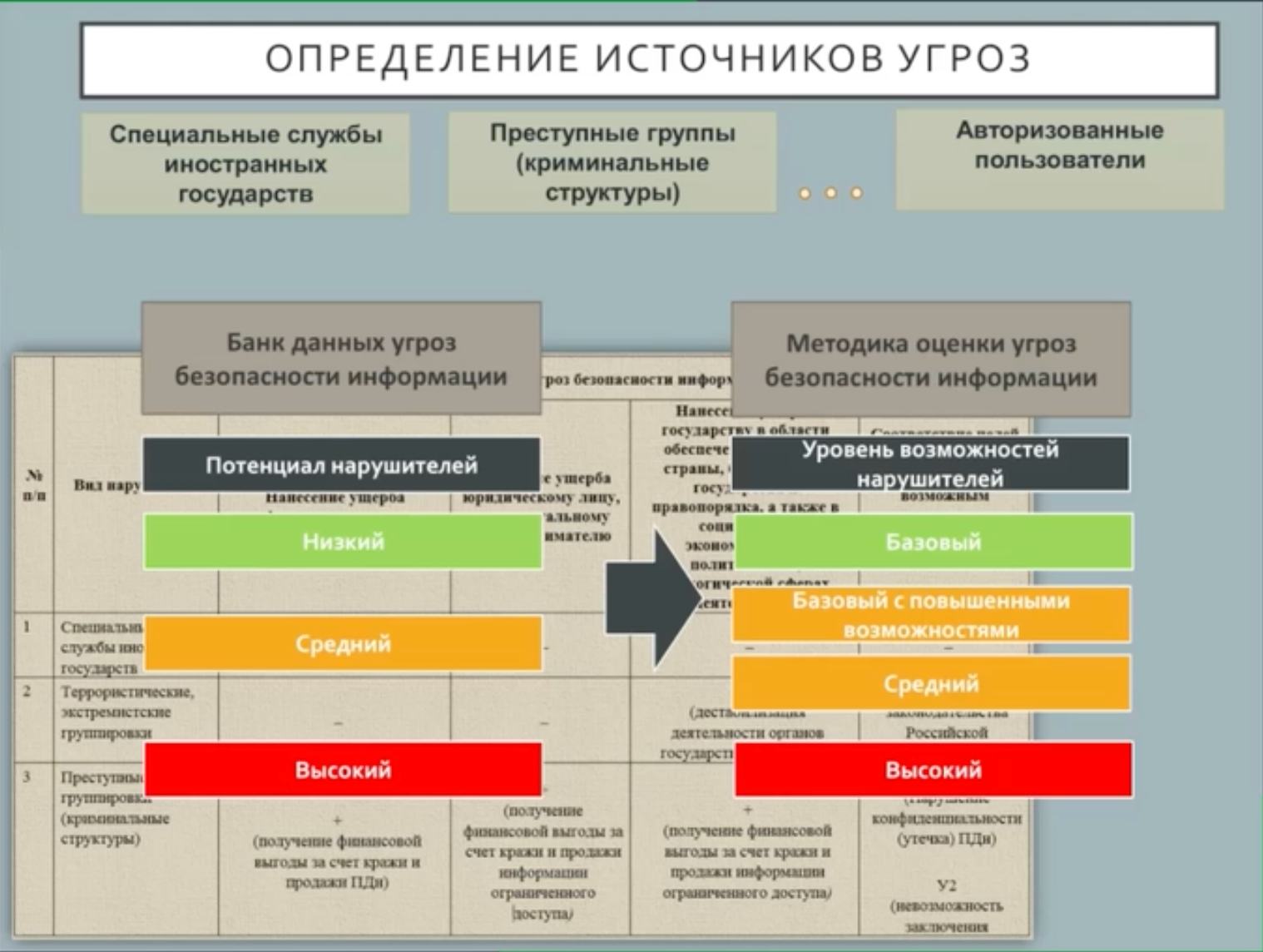

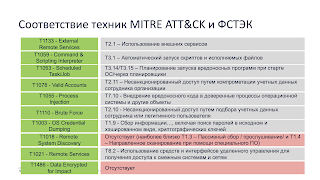

В прошлые разы я обращал внимание на то, что градация потенциалов нападения из БДУ не бьется с уровнями возможностей нарушителей из новой методики. Сейчас ФСТЭК не только признает, что потенциал и уровень возможностей — это синонимы (зачем тогда надо было менять?), но и указала на соответствие между этими уровнями для тех, кто еще пользуется БДУ при моделировании угроз. ФСТЭК, кстати, отметила, что сейчас БДУ не соответствует методике оценки и можно использовать другие источники информации об угрозах вместо него (а меня некоторые коллеги уверяли, что это, мол, невозможно и БДУ надо обязательно задействовать). Интересно другое. На другом мероприятии другой представитель ФСТЭК (тоже из центрального аппарата) заявлял, что базовый уровень нарушителя с повышенными возможностями соответствует низкому потенциалу из БДУ. Однако на конференции ФСТЭК было сказано, что это неверная трактовка и надо следовать тому, что указано на слайде.

Похоже, в ФСТЭК не только сами не моделировали угрозы по своей методике, но и не могут договориться о том, как трактовать ее положения 🙁

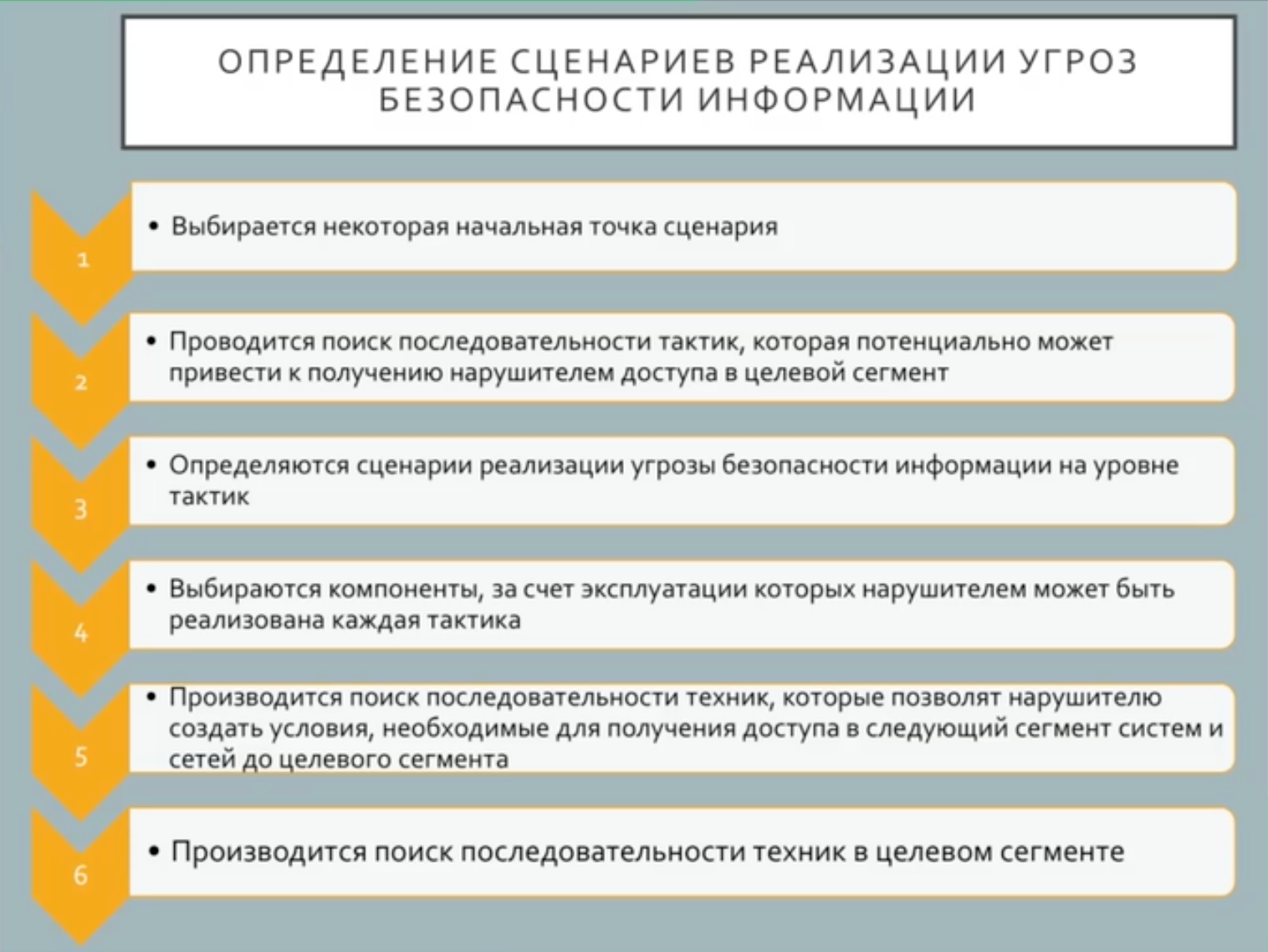

Со сценариями реализации угроз (процедурами, согласно терминологии MITRE ATT&CK) ситуация яснее не стала. С одной стороны было показано несколько примеров описания сценариев реализации угроз, но так и не был дан ответ на логичный вопрос — надо пересмотреть все возможные комбинации техник и тактик или достаточно только одной комбинации?

Но зато был дан алгоритм определения сценариев реализации угроз (видимо, несколько страниц в методике не помогали моделирующим). По мне так и описанный сценарий тоже не сильно облегчает жизнь, а без примеров так и тем более.

Из интересного, прозвучавшего в докладе представителя ФСТЭК, хочу отметить следующее:

- Регулятор рекомендует вести модель угроз в электронном виде, мотивируя это тем, что объем работ предстоит колоссальный, а также то, что моделирование угроз по методике — это процесс непрерывный (а я говорил) и переводить бумагу на переписывание неразумно.

- На вопрос из зала про средства автоматизации данного процесса, регулятор ответил, что они не имеют права упоминать какие-то конкретные продукты, однако было упомянуто, что в России существует 3 вендора, чьи решения помогают с моделированием угроз и соответствуют методике ФСТЭК. Не знаю, кого имела ввиду ФСТЭК, но мне кажется, что речь могла идти о BI.ZONE Compliance Platform, Kaspersky Security CAD, R-Vision и Security Vision (у меня, правда, получилось 4 вендора).

- К разработке обещанных типовых моделей угроз ФСТЭК не приступала и не понятно, будет ли. Надо дождаться выпуска новой методики, анализа ее правоприменения и вот потом, может быть, регулятор разработает пример моделей угроз. То есть можно не ждать.

- Модель угроз содержит информацию ограниченного распространения. Поэтому, по мнению ФСТЭК, на ней должна стоять ограничительная пометка — для государственных структур — «для служебного пользования», а для коммерческих — «коммерческая тайна».

- К сожалению, на вопрос о том, что делать, если владелец ЦОДа или облака, где размещается система, для которой моделируются угрозы, не делится перечнем актуальных угроз, нужного ответа не последовало. Представитель ФСТЭК решил разделить ответ на две части — как это сделать для ГИС и для коммерческих организаций, но ответил только на первую часть, мало интересную для многих. По мнению ФСТЭК, ГИС может размещаться только в аттестованном ЦОДе или облаке, а одним из этапов аттестации является проверка модели угроз. То есть у арендуемого ЦОДа такой документ есть и вопрос только в том, чтобы поделиться им или владелец ГИС должен отказаться от размещения в таком ЦОДе или облаке своих систем. Звучит здраво. Но вот что делать тем, кто размещает свои системы в коммерческих ЦОДах, которые не обязаны разрабатывать модель угроз, ФСТЭК не ответила 🙁

- Обслуживающие системы (DNS, оркестраторы и гипервизоры, сети связи, системы электроснабжения и т.п.), для которых тоже надо моделировать угрозы, должны защищаться, если не целиком по приказам ФСТЭК, то близко к этому. Тут, правда, возник лично у меня вопрос. Если в одном случае представитель ФСТЭК ответил, что для систем энергоснабжения надо моделировать угрозы, так как воздействие на эту систему может повлечь за собой недоступность ЦОДа и всех размещенных в нем систем, то, например, для примера с co-location, ФСТЭК считает, что ЦОД не должен делиться моделью угроз, так как у него нет объектов воздействия (а электроснабжение?).

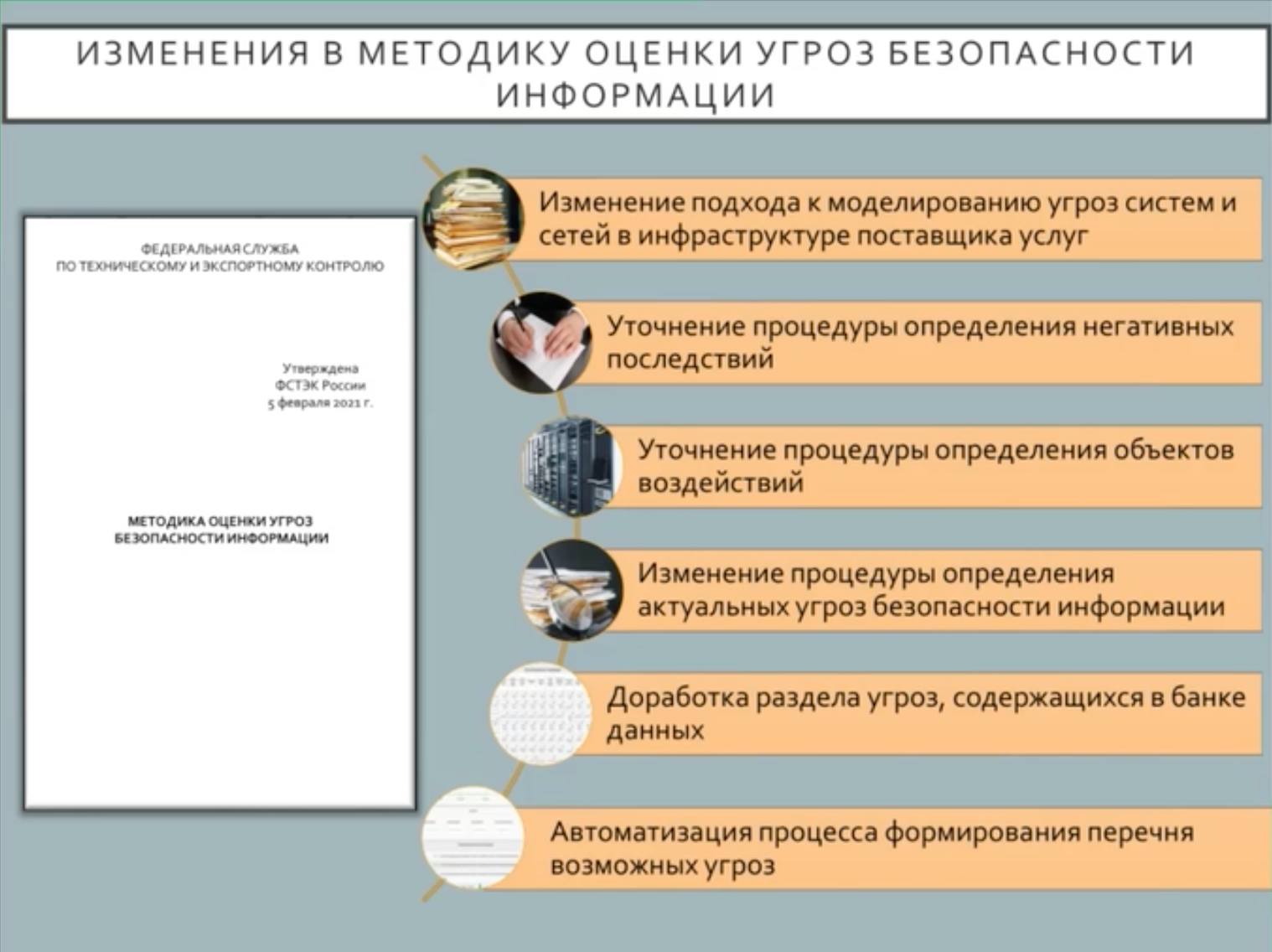

Думаю, вы помните, что ФСТЭК обещала в первом квартале этого года выложить обновленную методику оценки угроз. Пока этого не случилось, но зато ФСТЭК озвучила в каком направлении эти обновления будут реализованы. Из наиболее интересного и практичного, и того, что было озвучено более детально (по остальным изменениям конкретики не прозвучало), — это автоматизация процесса моделирования угроз. ФСТЭК предлагает у себя на сайте разместить инструмент, который позволит выбирать нужные компоненты и объекты воздействия из предложенного списка, формировать перечень нарушителей, а затем инструмент регулятора порекомендует угрозы, которые регулятор для указанных исходных данных считает актуальными. Затем эту модель можно будет выгрузить в формате JSON/XML к себе и работать с ней по своему усмотрению.

Вот такой обзор второго и последнего доклада ФСТЭК на конференции «Актуальные вопросы защиты информации», прошедшей 16-го февраля в Москве. Почему-то мне показалось, что если бы не данное ранее обещание провести эту конференцию в рамках ТБ-Форума, ФСТЭК вообще бы отказалась от ее проведения. Регулятор все больше и больше закукливается в себе и закрывает результаты своей работы, забывая, что он работает не только для госорганов (а в докладах регулярно звучало упоминание ГИС, но не других объектов защиты, попадающих под регулирование ФСТЭК), но и для других организаций и предприятий (субъекты КИИ, владельцы АСУ ТП, операторов ИСПДн), которые часто не имеют такого опыта общения с регулятором, как госы, и не имеют лицензий ФСТЭК, которые часто требуются, чтобы получить доступ к дспшным документам ФСТЭК.

ЗЫ. Кстати, если вдруг у вас возник вопрос, а какое отношение к заметке имеет фотография в начале, отвечу, — это модель; для кого-то тоже представляющая угрозу! 🤪

ЗЗЫ. Если бы у меня было 700 моделей угроз, я бы из этого сделал просто информационную бомбу — методичку, вебинары, ролики на Youtube и др.

Добрый день. Можете выложить слайд с примерами сценариев в высоком разрешении. Там собственно самих примеров и не видно.

А у меня его нет — это с онлайн-трансляции скрин. Если выложат презентации (обещали), то можно будет вытащить оттуда

Сами презентации выложили — https://www.tbforum.ru/2022/program/information-security?hsLang=ru. Примеры сценариев в приличном качестве — https://t.me/alukatsky/5171

То, что БДУ необязателен — неправда. По итогам согласования модели в ЦА в прошлом году был получен однозначный комментарий — должно быть как в БДУ, иначе даже смотреть не будем.

Что лишний раз подтверждает, что внутри ФСТЭК не могут договориться между собой. Но как использовать БДУ при текущей МОУ, я не очень понимаю. Притянуть за уши можно, но это лишняя трата времени

Про автоматизацию ведения МУ много разных сервисов. Я видел у некоторых заказчиков АльфаДок, например. Знаю, что у Б152 есть нечто подобное.

Не уверен, что для новой МОУ

Но так-то да, АльфаДок раньше строил модели угроз по ПДн

У перечисленных компаний даже вебинары были про то, что они переехали на новые МУ (например: https://youtu.be/hxaArWjZ0oA — вебинар альфадока с демонстрацией шаблона).

Вообще много аналогичных сервисов уже переехали на новую методику так или иначе

О, интересно. Спасибо

По поводу моего вопроса про ЦОДы Гефнер же сказала, что если коммерческий ЦОД не разработал МУ, то такой ЦОД надо игнорировать и не использовать для размещения ИС, для которых предусмотрена разработка МУ.

Да вот у меня есть сомнения, что она сходу поняла всю глубину вопроса. Ведь если я воздействую на рутер в ЦОДе и из-за этого прекратился доступ к co-location, то это угроза. Это если не брать кейс с воздействием на систему электроснабжения ЦОДа

Алексей, вы тоже не пробовали моделировать угрозы, уже много лет, судя по вашим тезисам. Вы все учите других, как надо, но сами находитесь ниже уровня дилетанта.

Хотя чему я удивляюсь? Вы зарабатываете деньги, а для этого можно говорить любые глупости.

Да, я вас понимаю. Сейчас всем тяжело.

Подскажите, пожалуйста, если по методике ФСТЭК внутренние нарушители актуальны в большинстве случаев, то по рекомендациям ФСБ будет КС3 даже у небольших ИСПДн?

Методика ФСТЭК не распространяется на СКЗИ. У ФСБ свои подходы, методические рекомендации и нормативно-правовые акты по моделированию угроз и нарушителей.

На самом деле с прошлого года ФСБ России при согласовании модели нарушителя запрашивает модель безопасности по ФСТЭК России и смотрит какие нарушители там актуальны. И тут возникает коллизия: ФСТЭК говорит, что надо делать хотя бы непреднамеренные действия внутренних нарушителей актуальными, а для ФСБ это сразу нарушитель с доступом к ИС и КС3 минимум 🙂

Про эту коллизию, кстати, тоже хотел спросить ФСТЭК на ТБ Форуме, но не успел 🙁

Да, у наших регуляторов много несогласованностей. С моделированием угроз вообще все поторопились, а теперь всё меняют (как минимум, ФСТЭК), года не прошло

Нужно понимать, что два регулятора рассматривают разных нарушителей. Нарушитель «по ФСТЭК» воздействует на конфиденциальность, целостность, доступность обрабатываемой информации. Нарушителю «по ФСБ» сама обрабатываемая информация не интересна, он хочет тиснуть криптуху. Поэтому «по ФСТЭК» в любой ГИС (с учетом сговора, т.е. группа лиц — смотри БДУ), будут актуальны нарушители с низким и средним потенциалом, как внутренние, так и внешние. И эти нарушители о СКЗИ ни сном, ни духом не подозревают — см. п. 2 пр. 17 последний абзац). Спасибо.

Не соглашусь. Нарушители могут быть одни, только мотивация и цель у них разная. Тот же бухгалтер, который и деньги тырит с помощью вредоноса и СКЗИ отключает. И у многих пользователей на компах могут стоять как КриптоПро CSP для подписи документов, так и на удаленных рабочих местах VPN-клиенты. Так что о СКЗИ они знают

Обсуждала этот вопрос в рамках консультации с представителем 8Ц ФСБ России, который как раз занимается согласованием моделей. Он сказал, что, действительно, есть некоторая несогласованность в подходах регуляторов.

Но у ФСТЭК России (а точнее, конечных исполнителей, рассматривающих проекты) позиция такая: модель готовится для «голой» системы. Соответственно, внутренние нарушители 100% опасны, и все угрозы, с ними связанные, должны быть.

А у ФСБ России мнение, что модель угроз именно для СКЗИ составляется после внедрения орг.мер и некоторых технических (у них прям в методических рекомендациях были примеры обоснований, что стоят антивирусы и СЗИ от НСД). Соответственно, попросили сделать отдельный блок, где описать принятые меры (КЗ, двери, СЗИ и пр. и пр.). И типа отдельно подчеркнуть, что с учетом этих мер, внутри КЗ никто не страшен. И тогда КС3 не обязательно.

Как-то так. Документ согласовали, в итоге.

О, спасибо за лайфхак

Именно так. По логике ФСТЭК, если нарушитель неактуален (например бухгалтер с СКЗИ), то и меры от «несуществующего» нарушителя разрабатывать не нужно. Т.е. не нужно этого бухгалтера инструктировать, доводить до него ответственность, «щупать» при устройстве на работу… С этой точки зрения и у прокуратуры могут возникнуть вопросы (не подсказываю) — а зачем тратились драгоценные государственные денежки, если этот нарушитель «не существует»? А?…

С точки зрения же ФСБ, размещать СКЗИ там, где орудует дикий, непроинструктированный бухгалтер, тоже верх безответственности. Необходимо быть уверенным, что СКЗИ в надежных руках.

В итоге ФСТЭК смотрит на нарушителя на «голой» системе, с целью выработки действенных мер против этого нарушителя. ФСБ же смотрит на систему уже после выработанных и внедрённых мер.

Не собираюсь спорить ни с кем, выражаю свое личное мнение.

Да, подход ФСТЭК, что надо моделировать угрозы как будто на голой системе, без каких-либо мер защиты, это как конь сферический в вакууме. Но с этим приходится жить