Пункт 6.1 нам вновь напоминает, что мы должны определить максимально возможное количество сценариев реализуемых угроз, исходя из имеющихся у них условий. Что такое условия реализации угроз неизвестно, но предположу, что речь идет о возможностях, которые были определены нами на предыдущем этапе. Однако знание этих возможностей никак нам не помогает, так как совершенно не учитывается при определении всех возможных сочетаний тактик и техник из таблицы 4. При этом все предыдущие шаги, связанные с определением типов нарушителей, типов доступа, видов негативного воздействия и т.п., никак не связаны со сценариями.

Явно это не говорится, но идея использования терминов «тактики» и «техники» взята из американской MITRE ATT&CK, которая содержит уже за 200 техник и больше десятка тактик. Почему нет упоминания американской матрицы понятно, но это еще сыграет злую шутку с нами. Местами в таблице 4 используются совершенно непонятные без разъяснения термины, которые являются достаточно грубой калькой с англоязычной матрицы. Например, техника 5.4 «Запасные и многоступенчатые каналы» в оригинале определены как две техники — T1104 «Multu-Stage Channel» и T1008 «Fallback Channels». И если, вдруг, какой-то госорган спросит регулятора, что означает техника 5.4 придется как-то выкручиваться. А самое неприятное, что и сопоставление TTP ФСТЭК и MITRE очень сложно реализовать, так как у нас постеснялись признать применение общепринятой методики и решили «пойти своим путем». Поэтому у нас свой набор техник, свой набор тактик, своя нумерация и невозможность сопоставить их один к одному. И хотя у методике написано, что помимо таблицы 4 можно использовать и иные базы, в реальности все будет известно как. Проверяющие, незнакомые с английским языком и ATT&CK, а также боящиеся самодеятельности, будут ориентироваться на то, что есть в таблице 4, тем самым доводя изначально хорошую идею до абсурда. Если уж регулятор не хочет признаваться в копировании чужого опыта (и понятно почему), может тогда поступить как Банк России, который в своих нормативных актах написал, что список инцидентов размещается на сайте ЦБ. Его и править тогда проще. Так и ФСТЭК могла бы поступить.

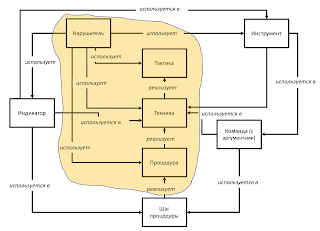

При этом ATT&CK — это не про моделирование угроз, это про понимание конкретных действий, совершаемых киберпреступниками. Если уж приземлять ATT&CK на моделирование угроз, то это низкоуровневое моделирование. Сначала мы должны определиться с высокоуровневой моделью угроз, описывающей классы нарушителей и реализуемых ими действий «по-крупному», влекущих негативные последствия. Только определившись с ними, можно переходить уже к тактикам и техникам, который помогут мне не только понять, КАК меня могут взломать, но и помогут проводить киберучения, выявлять слабые места в текущей системе защиты, осуществлять поиск (threat hunting) следов незамеченных на этапе проникновения атак и т.п. И процессы высокоуровневого и нижнеуровневого моделирования не являются независимыми друг от друга — второе вытекает из первого. Высокоуровневая модель, она про ЧТО плохого со мной может произойти, а вот низкоуровневая, с тактиками и техниками, про то, КАК это плохое со мной может произойти. Если мы посмотрим на вот эту картинку из моего курса по моделированию угроз, то мы увидим, что ФСТЭК в этот раз сразу ушла в левую часть, забыв про правую или хотя бы середину, с которой и стоило бы начать.

В проекте методики ФСТЭК, к сожалению, первая часть совершенно упущена из ввиду. Разобравшись с типами антропогенных источников, мы сразу стали разбираться в сотнях миллиардов возможных сценариев реализации угроз (хотя правильно было говорить о сценариях атак, но это вряд ли возможно, так как термин «атака» уже закреплен за другим регулятором в области ИБ). При этом даже в части с TTP у текущего, «фстэковского» варианта, есть свои нюансы. Например, если посмотреть на онтологию взаимосвязей техник, тактик и процедур, то мы увидим, что они очень тесно завязаны с инструментарием, используемым тем или иным нарушителем (причем та же MITRE ATT&CK оперирует конкретными группировками, а не абстрактными антропогенными факторами), используемыми им командами и характеризующими его индикаторами (IOC). У ФСТЭК эти три компонента отсутствуют и у меня есть стойкое подозрение, что их и не появится, так как конкретными хакерскими группировками и их атрибуцией у нас в России если и занимаются, то только частные компании типа Лаборатории Касперского, Groip IB или Positive Technologies, а индикаторы у нас рассылают ГосСОПКА (ФСБ) и ФинЦЕРТ (Банк России). А будут ли все эти участники следовать общей стратегии я не знаю.

Еще один момент, связанный с развитием всего этого подхода. Матрица MITRE ATT&CK поддерживается и активно развивается международным сообществом ИБ и любой желающий может поучаствовать в расширении списка техник и атак. Кто будет поддерживать модель угроз и БДУ ФСТЭК? Один Воронежский ГНИИ ПТЗИ? Или им еще Positive Technologies будет помогать, чьи картинки используются в проекте методики ФСТЭК? Ну одна она будет не в состоянии это тянуть. В п.6.3 написано, что при выявлении новых TTP информацию о них надо направлять во ФСТЭК, но кто это будет делать и зачем? В итоге одни вопросы…

Но вернемся к проекту методики ФСТЭК. Выше я написал, что формирование перечня сценариев никак не связана с формированием перечня типов доступа, типов нарушителей, видов ущерба, целей и т.п. По уму, чтобы это вся схема заработала и было связано между собой, нужно иметь три уровня документов, которые можно было бы объединить термином «модель угроз»:

- Стратегический, описывающий общие, высокоуровневые угрозы типа «утечка», «вывод из строя», «повышение привилегий», «блокирование обновлений» и т.п. Текущий проект методики частично это делает, но только для определения нарушителей и их целей.

- Тактический, описывающий как раз тактики и техники, то есть то, чему посвящен основной блок методики ФСТЭК.

- Оперативный, описывающий конкретные правила обнаружения угроз для конкретных средств защиты и мониторинга. Этого в проекте методики нет вообще и это, скорее всего, «поле» ГосСОПКИ.

Чтобы увязать сценарии атак, являющиеся целью проекта методики ФСТЭК надо добавить раздел, связанный именно с левой частью вышеприведенной иллюстрации, расширив уже имеющуюся часть про нарушителей и негативные последствия еще и частью про типы угроз, которые могут быть актуальны для конкретного стейкхолдера (заинтересованного лица в организации). И если поставить во главу угла (чтобы не сильно переделывать уже проделанный титанический труд) сценарии угроз, то картинка взаимосвязей (онтология) может быть такой.

П.6.6 вновь напоминает, что моделировать угрозы надо на 5-ти уровнях — аппаратном, системном, прикладном, сетевом и сервисном. Правда, в 3-м разделе последний уровень касался только пользователей, а сейчас в него добавили еще Web-интерфейсы, информацию и иные компоненты (синхронизировать бы).

П.6.8 возникает в методике как гаишник из кустов на безлюдной трассе. Внезапно. Согласно нему угрозой считается совокупность ранее определенных:

- источников, а их всего два, хотя тут по смыслу должны были быть типы нарушителей,

- абстрактных условий реализации,

- всех возможных сценариев реализации угроз

- негативных последствий.

То есть оформление этого множества превратит специалистов по моделированию угроз в апологетов супрематизма. На рисунке 11 показан пример того, как может быть определен сценарий реализации угрозы. И такие картинки надо рисовать на каждый сценарий или группу сценариев. «Позитиву» впору выпускать библиотеку готовых сценариев или библиотеку иконок и шаблонов для их оформления. Большинство компаний будет не в состоянии оформить даже одну угрозу, не говоря уже обо всех. При этом п.6.8 зачем-то посылает нас на три буквы, то есть к БДУ, который должен стать основой для формирования исходного перечня угроз. Но формат БДУ сейчас вообще не соответствует тому, что написано в методике. И еще не меньше года не будет соответствовать, так как описать даже текущих 77 техник и соотнести их с текущими 200 угрозами — задача нетривиальная. Еще же надо не забыть решить вопрос с теми, кто уже провел моделирование по БДУ. Надо ли им будет все переделывать или нет? И, кстати, вопрос. Будет ли введена эта методика сразу или только после обновления БДУ?

Кстати, если внимательно вглядеться в формулу угрозы (УБИ) в п.6.8, то мы увидим, что угроза состоит только из одного сценария ее реализации. Учитывая миллиардное число всех возможных сценариев реализации угроз, к которым добавляется еще три параметра — источник, негативное последствие и условия реализации, то число комбинаций возможных угроз станет еще больше. Ведь мы понимаем, что один сценарий даже для одного нарушителя может приводить к разным последствиям.

Вообще после прочтения п.6.8 сложилось впечатление, что его писали совершенно разные люди с разным пониманием задач моделирования, которые попытались объединить то, что было у ФСТЭК в прежней методике, и то, что привнесли с идеей сценариев реализации угрозы. В итоге получилось не очень. Так как предыдущая версия методики моделирования была больше похожа на то, что я выше описал как стратегическую или высокоуровневую модель угроз, а нынешняя редакция все перевернула с ног на голову и, не доделав прошлую задачу, перешла сразу к низкоуровневой модели.

На этом заканчивается 6-й раздел и мы почти подошли к финалу рассмотрения методики моделирования. В следующей заметке мы перейдем к 7-му, последнему разделу проекта методики, который… да-да, это еще не конец, позволит ранжировать все триллионы и миллиарды угроз по трем уровням опасности.

Этот комментарий был удален администратором блога.

Этот комментарий был удален администратором блога.

Этот комментарий был удален администратором блога.