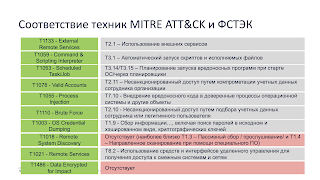

В последнее время, либо готовясь к выступлению на различных мероприятиях, либо помогая нашим заказчикам в понимании методики оценки угроз ФСТЭК, я в очередной раз убеждаюсь, что регулятор сам так и не попробовал незамутненным взглядом пройтись по своему документу и никак не учитывал, что компании и производители средства защиты уже не первый год занимаются моделированием угроз немного не так, как это написал регулятор. Например, многие давно используют матрицу MITRE ATT&CK, которая стала стандартом де-факто в мире, но наш регулятор, позаимствовав идею с kill chain, не подумал (или не захотел, что еще хуже) синхронизировать свои техники с техниками ATT&CK. Например, когда я попробовал Топ10 техник ATT&CK, использованных шифровальщиками в 2020-м году, наложить на техники ФСТЭК, у меня получилось так, что совпадение между ними всего на 80%. Да, мы можем добавить к 145 техникам ФСТЭК техники ATT&CK (методика это позволяет), но в условиях их несовпадения придется потратить немало времени на сопоставление.

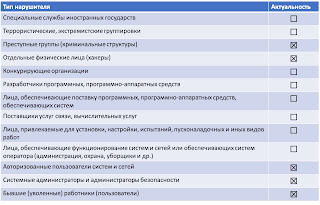

Но сегодня речь не об этом. Я бы хотел коснуться одного из этапов построения модели угроз — определение актуальных нарушителей. Согласно методики актуальными считаются те нарушители, когда их цели могут привести к негативным последствиям и рискам, которые (имеется ввиду риски) почему-то приравнены к понятию ущерба (при таком вольном трактовании термина «риск» становится понятно, почему по словам руководства ФСТЭК никто не следуют риск-ориентированному подходу). Вроде бы логично — цель есть, нарушитель актуален; цели нет — нарушитель неактуален. Но дальше начинаются нюансы.

Например, если посмотреть приложение 6, которое связывает нарушителей с их целями, то мы увидим среди целей «непреднамеренные, неосторожные или неквалифицированные действия». Вдумайтесь! Вы когда-либо видели нарушителя, который ставит перед собой цель «накосячить»? Когда среди целей есть «получение конкурентных преимуществ», «получение финансовой или иной материальной выгоды», «совершение террористических актов» или «нанесение ущерба государству», то это понятно и вопросов не вызывает. Но «непреднамеренные действия»? Даже не могу себе предположить, чем руководствовались авторы, когда включали эту цель в список возможных? Интересно, что страх среди целей не указан (а именно эту цель преследуют те же террористы). А deface сайта, выполняемый религиозно настроенными хакерами? Ну не будем же мы относить это к дестабилизации деятельности организации? Кстати, такое явление как хактивизм (Сноуден или Ассанж — яркие его представители) тоже не нашло своего отражения в методике (хотя их можно добавить — методика это допускает).

Но вернемся к перечню актуальных нарушителей. Если отбросить «непреднамеренные, неосторожные или неквалифицированные действия» в качестве цели, а мы можем это сделать без проблем, так как в здравом уме как цель мы это не укажем, то у нас остается в 95% случае всего 5 актуальных нарушителей:

- преступные группы

- хакеры-одиночки

- авторизованные пользователи

- системные администраторы

- бывшие работники.

Последние три категории признаются актуальными, потому что среди целей ФСТЭК упоминает любопытство или месть, что вполне реально. Первых два типа актуальны потому, что их цель получение финансовой или иной материальной выгоды, а также любопытство или желание самореализации. Если бы ФСТЭК убрала слово «материальная», то у нас в эти категории попали бы хакеры, преследующие идеологические (хактивисты) или религиозные цели. Но нет…

У отдельных организаций могут быть также включены конкуренты в список нарушителей. Госорганам в этом плане повезло — у них нет конкурентов (кто захочет с ними конкурировать?). А что с разработчиками ПО? Среди предлагаемых регулятором целей мы видим следующие. «Накосячить» — отбрасываем. Получение конкурентных преимуществ или финансовой выгоды. Тоже отбрасываем — ну не интересны мы компании Microsoft или Google или Apple ни с точки зрения конкуренции, ни с точки зрения денег. Есть еще одна странная цель — «внедрение дополнительных функциональных возможностей в ПО на этапе разработки», но что это, я не совсем понял. Речь о закладках? Или о том, что программисты напишут код и забудут его задокументировать (а иначе какой же он дополнительный?)? Тоже самое и остальных категорий нарушителей — они если и встречаются в реальной жизни, то достаточно редко. В итоге мы имеем на выходе всего 5 помеченных на картинке выше типов актуальных нарушителей.

Рассуждая таким путём можно прийти к выводу, что всё во власти божей, а куда человечишке супротив него… Так что в пору писать о том, как спастись в наши немощные времена, используя опыт святых отцов.

Ну судя по попыткам найти у нас скрепы и национальную идею, а также видя как растет роль святых и не очень отцов, я в это верю