Ну что, отгремел PHDays (видео и презентации уже выложены на сайте) и можно больше времени уделять длинному формату текстов, а не только коротким заметкам в Telegram-канале. Кстати, о последнем. Вчера я там написал про исследование F6 о рисках утечки персональных данных и иной защищаемой информации через публичные песочницы. Теперь стоит чуть подробнее расписать то, что должно быть сделано для безопасной работы с эти средствами защиты.

Работа с локальными песочницами не имеет таких сложностей.

Политики и регламенты

Начинается все с разработки и утверждения политики использования публичных песочниц (например, VirusTotal, Any.Run, JoeSandbox Public и др., включая и отечественный национальный мультисканер), содержание которой и описывается в этой заметке.

Кстати, о мультисканере. Он опять куда-то исчез со своего домена — http://virustest.gov.ru/. Был-был и вот исчез… Куда? Зачем?

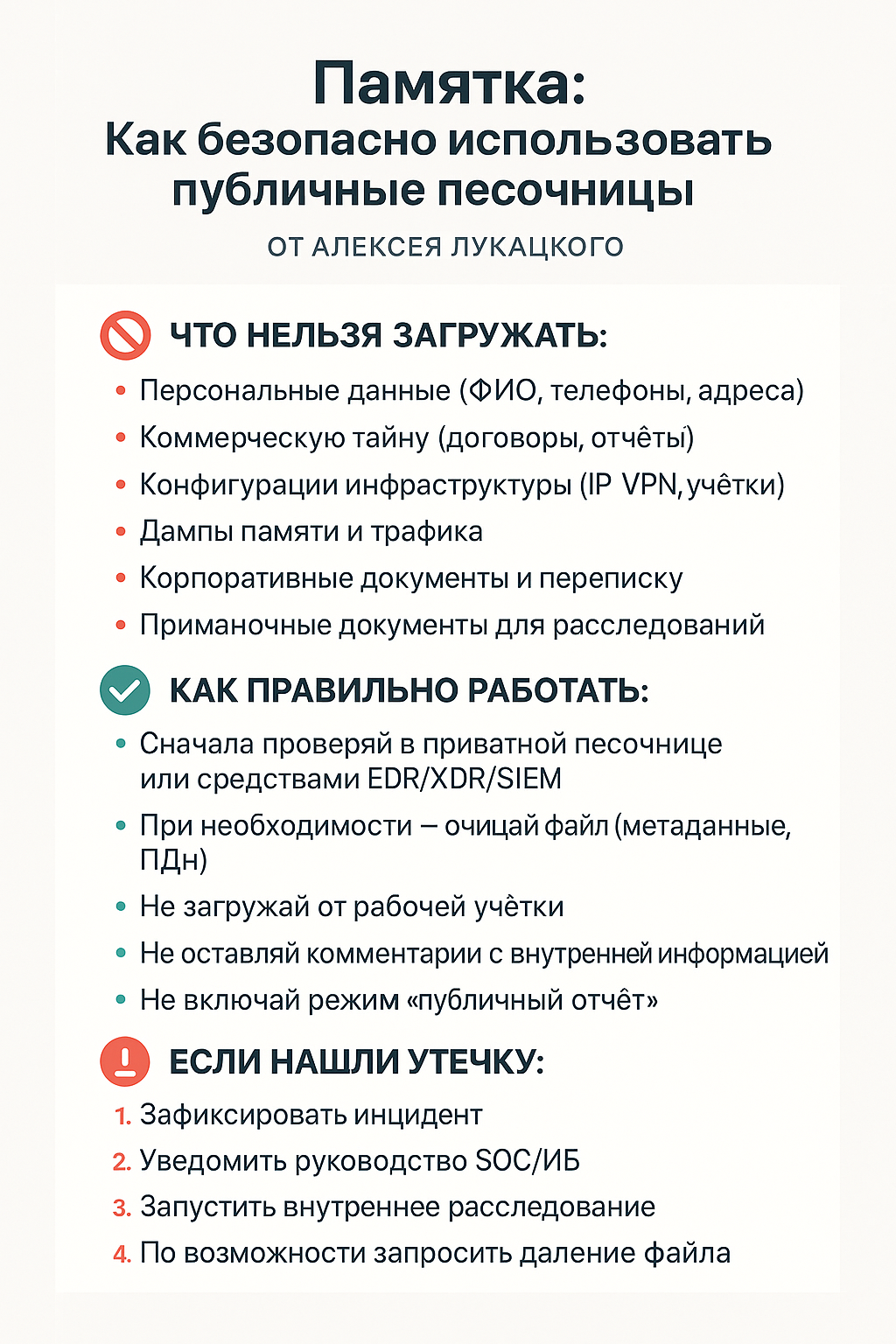

Начать стоит с четкого определения типов файлов, которые запрещено загружать в публичные песочницы:

- файлы с персональными данными

- файлы с коммерческой тайной

- файлы с внутренними конфигурациями, IP, учетными записями

- договора и внутренние документы

- дампы памяти и сетевого трафика

- и другая конфиденциальная информация, установленная в компании.

Кстати, если у вас в компании развернута обманная система (Distributed Deception Platform, Decoy Server, Honeypot), то в облачную песочницу не стоит загружать документы-приманки (хлебные крошки), чтобы не демаскировать вашу систему защиты или начатый процесс расследования.

Повышение осведомленности сотрудников

Необходимо провести обучение для сотрудников SOC, ИБ, ИТ и, что немаловажно, разработчиков, в котором осветить следующие вопросы:

- чем опасны публичные песочницы,

- примеры реальных утечек,

- как безопасно проверять подозрительные файлы.

Нельзя сказать, что данное обучение будет длительным, но оно должно быть.

Также стоит включить тему использования песочниц в программу информационной безопасности для новых сотрудников (onboarding), если последние имеют право самостоятельно работать с песочницей для проверки файлов, получаемых по различным каналам, например, на флешках от подрядчиков.

Выстраивание альтернатив

Облачная песочница имеет ряд преимуществ, которые заставляют пользоваться ими:

- Быстрая диагностика угрозы → когда скорость важнее рисков утечки.

- У малого и среднего бизнеса часто нет бюджета на платную приватную песочницу или собственного специалиста, способного развернуть какую-нибудь «кукушку» внутри инфраструктуры.

- Порой это единственный “общедоступный” способ оперативно понять, чем заражен файл или письмо.

- Песочницы как общая база знаний: чем больше туда загружают, тем качественнее автоматическая классификация новых угроз.

- Через публичные песочницы можно отслеживать глобальные тренды по вредоносам.

Но риски тоже присутствуют и поэтому для защиты от них имеет смысл подумать о развертывании приватной песочницы внутри компании (Cuckoo, JoeSandbox Private, ANY.RUN Private Cloud, PT Sandbox и др.). Помимо этого есть и другие альтернативы:

- Использовать песочницы через прокси, которые фильтруют/обезличивают файлы перед загрузкой.

- Использовать встроенные возможности EDR/XDR/SIEM/UEBA, чтобы снизить потребность в “ручной” проверке в песочницах.

- Приобрести корпоративный доступ к платным облачным песочницам с режимом “Non-shared reports / No public submission”.

Подготовка файлов перед загрузкой

Если мы все-таки будем пользоваться облачной песочницей, то необходимо разработать и утвердить процедуру зачистки файлов (обезличивание, удаление метаданных, замена конфиденциальных строк на маскированные и т.п.). Кроме того, можно настроить шаблоны-ловушки для тестирования песочниц (например, подставной dummy-документ, содержащий не настоящие, но реалистичные данные) для анализа поведения вредоносного ПО, обнаружения тех, кто скачивает отчеты из песочниц или когда облачный сервис сам скрытно отправляет данные куда-то, использование которых затем может характеризовать факт утечки (например, подставной IP или домен).

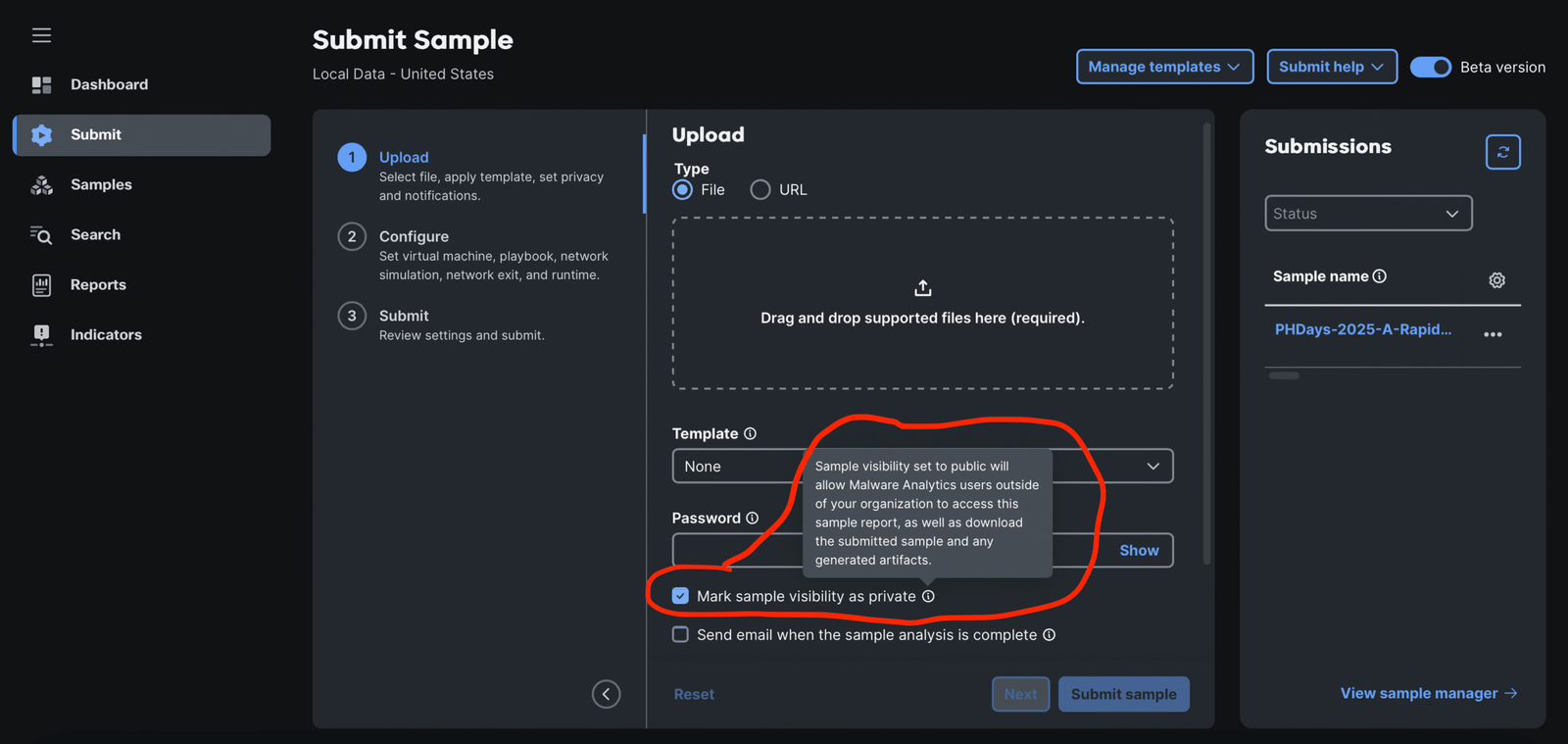

Не загружайте файлы в песочницу с рабочей учетной записи — используйте специально выделенные для этого аккаунты (если допускается политикой). Также не стоит оставлять в песочнице пояснительные комментарии с реальными данными (типа “письмо от контрагента Х”, “данные по проекту Y” и т.п.).

Мониторинг и контроль

Непрерывный мониторинг и контроль облачных песочниц — тоже важное дело, которое должно стать частью процедур в вашем SOC, как это происходит при работе с любым облачным сервисов. Необходимо:

-

Настроить аудит использования песочниц (фиксировать, кто и когда загружал файлы).

-

Периодически проверять публичные песочницы на наличие “своих” документов:

-

по ключевым словам (названия компании, доменные имена, в т.ч. внутренние, корпоративные учетные записи)

-

по хешам файлов.

-

-

При нахождении утечек:

-

немедленно зафиксируйте инцидент (в системе учета инцидентов ИБ)

-

уведомить руководителя SOC или ответственного за ИБ

-

инициируйте внутреннее расследование (как и кем был загружен файл)

-

по согласованию — запросите удаление файла из облачной песочницы (если возможно).

-

Взаимодействие с подрядчиками и партнерами

Если вы работаете с подрядчиками и внешними SOC, то обязать их соблюдать вашу политику использования песочниц, включив соответствующее требование в договоры об оказании услуг по ИБ.

Юридические аспекты

Обычно про это забывают, но стоит проконсультироваться с юристами по ИБ и персональным данным, чтобы понять, нарушает ли использование песочницы в конкретном случае ФЗ-152 (о персональных данных), закон о коммерческой тайне, разделы о конфиденциальности в договорах с клиентами и т.п. Также стоит обновить документы по внутреннему контролю, чтобы учесть риски публичных песочниц.

В заключение хочу отметить, — стоит помнить, что публичные песочницы:

- не анонимны — часто виден IP или аккаунт загрузившего семпл

- не гарантируют удаление файлов — даже после “удаления” копии семплов могут остаться

- мониторятся злоумышленниками, конкурентами и спецслужбами — всё, что туда попало, фактически считается публичным.

Не уверен — не загружай!