SecOps

Различные заметки про Security Operations, посвященные центрам мониторинга ИБ (SOC), управлению инцидентами, реагированию, расследованию, Threat Intelligence, общению со СМИ в случае с инцидентом и т.п.

Что случилось? 7 августа в 9:15 (мск) в Telegram-канале сервиса электронного документооборота «Диадок» было сообщение о том, злоумышленники рассылают вирус от имени взломанных пользователей Диадока». Злоумышленники заразили компьютер одного из пользователей и начали рассылку вредоносных zip-архивов через Диадок.

Учил очередную группу топ-менеджеров и возник у одного из участников вопрос об ответственности обработчика ПДн за утечку с его стороны. Раньше такой вопрос обычно у топов не возникал, оставаясь где-то внизу, на уровне DPO, а то и вовсе ИБшников. Но сейчас, на фоне роста рисков получения оборотных штрафов, руководство компаний всерьез озаботилось вопросом о том, будет […

Ну что, отгремел PHDays (видео и презентации уже выложены на ) и можно больше времени уделять длинному формату текстов, а не только коротким заметкам в Telegram-канале. Кстати, о последнем. Вчера я там про исследование F6 о рисках утечки персональных данных и иной защищаемой информации через публичные песочницы. Теперь стоит чуть подробнее расписать то, что должно […

Говорят, за одного битого двух небитых дают, а за одного взломанного двух невзломанных. Разумеется, если взломанные извлекли уроки из произошедшего у них инцидента По статистике, 74% жертв шифровальщиков сталкивались с ними более 1 раза, а 33% — 4 (!) и более раз! Только представьте себе — тебя 4 раза хакнули, а ты так и не […]

Была тут встреча с заказчиком, которому мы SOC помогаем строить. Ну и зашел разговор о метриках, всяких TTA, TTR, TTC и куче других, о которых мы большую выпустили на Хабре. Но… важный вопрос, который часто звучит после того, как компании определились с метриками, — как определить конкретные показатели для этих метрик, в частности для времени […

Представьте, что взломали антивирусного вендора, чьи решения вы используете в своей организации, о чем хакеры написали у себя в Telegram-канале. Ну или не антивирусного вендора, а производителя средств управления идентификацией и аутентификацией. Или производителя СКЗИ, не суть важно. Какие ваши действия, как специалиста по ИБ, должны быть?

Прошло 6 лет с моего выступления с темой «L1 в SOC не нужен» и я подумал, что можно вновь вернуться к теме разделения аналитиков SOC на уровни L1-L3. Оно преподносится как частая модель работы аналитиков в Security Operations Center (SOC), где выделяются аналитики трех уровней. Однако, такой подход на практике реализуется далеко не всегда. Нередко […

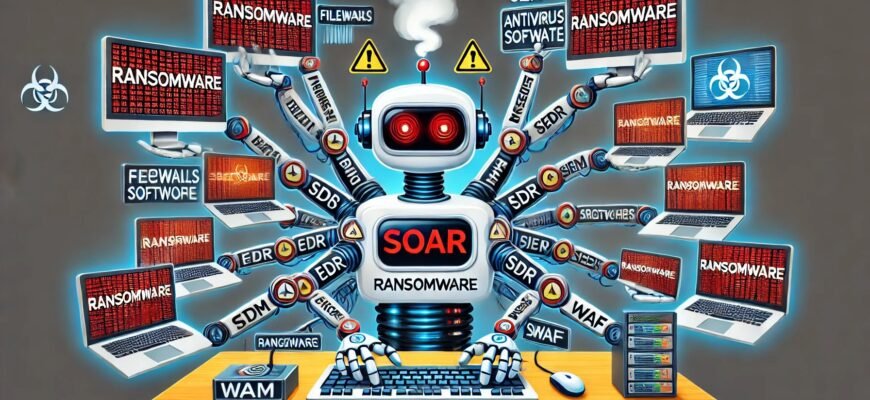

Позволю себе вернуться к предыдущей заметке про отчет Gartner по SecOps, в которой я написал, что SOAR умерли. И кажется мне, что надо дать пояснения, почему я так написал. Мне довелось немножко, совсем немножко :-), работать с Demisto до покупки его Palo Alto, с Phantom до покупки его Splunk, с FortiSOAR уже после покупки CyberSponse […]

29 июля Gartner выпустил свой очередной отчет по технологиям, используемым для повседневных операций ИБ (Hype Cycle for Security Operations, 2024). Документ большой, на полтора часа чтения, и описывает видение аналитиков одного из мировых лидеров в области анализа технологических тенденций, включая и вопросы кибербезопасности.

По итогам 2023 года был зафиксирован новый рекорд — почти 29 000 зарегистрированных уязвимостей, имеющих свой номер в базе CVE. Это практически на 4000 уязвимостей больше, чем в прошлом году, и число это с каждым годом лишь увеличивается. При этом считается, что на одну зарегистрированную в базе CVE уязвимость приходится не менее трех незарегистрированных — […