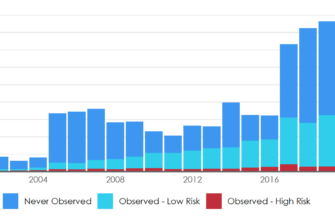

По итогам 2023 года был зафиксирован новый рекорд — почти 29 000 зарегистрированных уязвимостей, имеющих свой номер в базе CVE. Это практически на 4000 уязвимостей больше, чем в прошлом году, и число это с каждым годом лишь увеличивается. При этом считается, что на одну зарегистрированную в базе CVE уязвимость приходится не менее трех незарегистрированных — это делает процесс управления уязвимостями крайне сложным для компаний.

Согласно отчету Edgescan, среднее время устранения критически опасных уязвимостей в 2022 году составляло 65 дней (Infosec Institute указывает 60–150 дней), а время начала их эксплуатации, по данным американской CISA, составляет в среднем 15 дней после обнаружения. По данным аналитиков Rapid7, в 2022 году киберпреступники разрабатывали эксплойты быстрее, чем когда-либо: 56% уязвимостей начинали эксплуатироваться в течение семи дней после публичного раскрытия; этот показатель на 12% больше, чем в 2021 году, и на 87% больше, чем в 2020-м. По данным же Palo Alto Networks, в 2022 году злоумышленники начинали сканирование на наличие уязвимостей в течение первых 15 минут после публикации информации в базе CVE. Получается, что устранение уязвимостей осуществляется гораздо позже, чем эти уязвимости начинают использовать атакующие.

Одна из причин промедления — отсутствие выстроенного процесса приоритизации уязвимостей. Когда их всего несколько десятков или даже сотен в год, можно попробовать устранить их все по мере выявления. Но такой подход дает сбой, когда у вас двадцать пять тысяч уязвимостей. По данным Positive Technologies, в 2022–2023 годах 24% компаний не учитывали значимость актива, на котором обнаружена уязвимость. Большинство компаний не принимали во внимание уровень опасности уязвимости (76%), ее трендовость и наличие публичного эксплойта (59%). Это повышает риск пропустить наиболее опасную для инфраструктуры уязвимость. Что же делать?

Для портала «Резбез» я написал большой материал, в котором рассмотрел различные подходы к приоритизации уязвимостей. Все методы, рассмотренные в материалы, разбиты на 3 группы: зарубежные, российские и проприетарные / закрытые. Сразу надо сказать, что я не рекомендовал какой-либо один, единственно верный метод приоритизации, — хотя бы потому, что его нет. У каждого из описанных вариантов — свои преимущества и свои недостатки, своя область применения. Некоторые из них зависят от используемого вами решения по анализу защищенности. Поэтому выбор за вами!