Прошедшая ночь была богата на события, которые преимущественно исходили из-за океана. Тут и пресс-конференция Байдена по случае первого года его президентства, после которой его пресс-секретарь Джен Псаки сделала ряд заявлений по поводу ситуации вокруг Украины, в которых прозвучало то, о чем я писал пару дней назад в Telegram, а именно предупреждение о том, что под «агрессией» и «вторжением» России в Украину понимается в том числе и кибератаки, которые на прошлой неделе затронули немалое количество украинских госорганов. Тут и подписанный Байденом меморандум об усилении кибербезопасности информационных систем национальной безопасности, МинОбороны и разведки. Тут и проскользнувшая информация о взломе и утечке данных одного из российских предприятий ВПК. Из забавного — в американских соцсетях разгорается скандал про использование в рекламе одного из подрядчиков американского ВМФ фотографий российского крейсера «Киров» 🙂 Но поговорить я хотел бы о другом, а именно об уязвимостях.

Также ночью компания Kenna выпустила вместе с институтом Cyentia отчет «Measuring and Minimizing Exploitability» из серии «Prioritization to Prediction», в котором рассказывается о том, как измерять уровень защищенности организации, опираясь на сведения о уязвимостях, как приоритизировать информацию о тысячах уязвимостях, обнаруживаемых в корпоративных и ведомственных сетях, а также о том, как снизить риск их использования злоумышленниками.

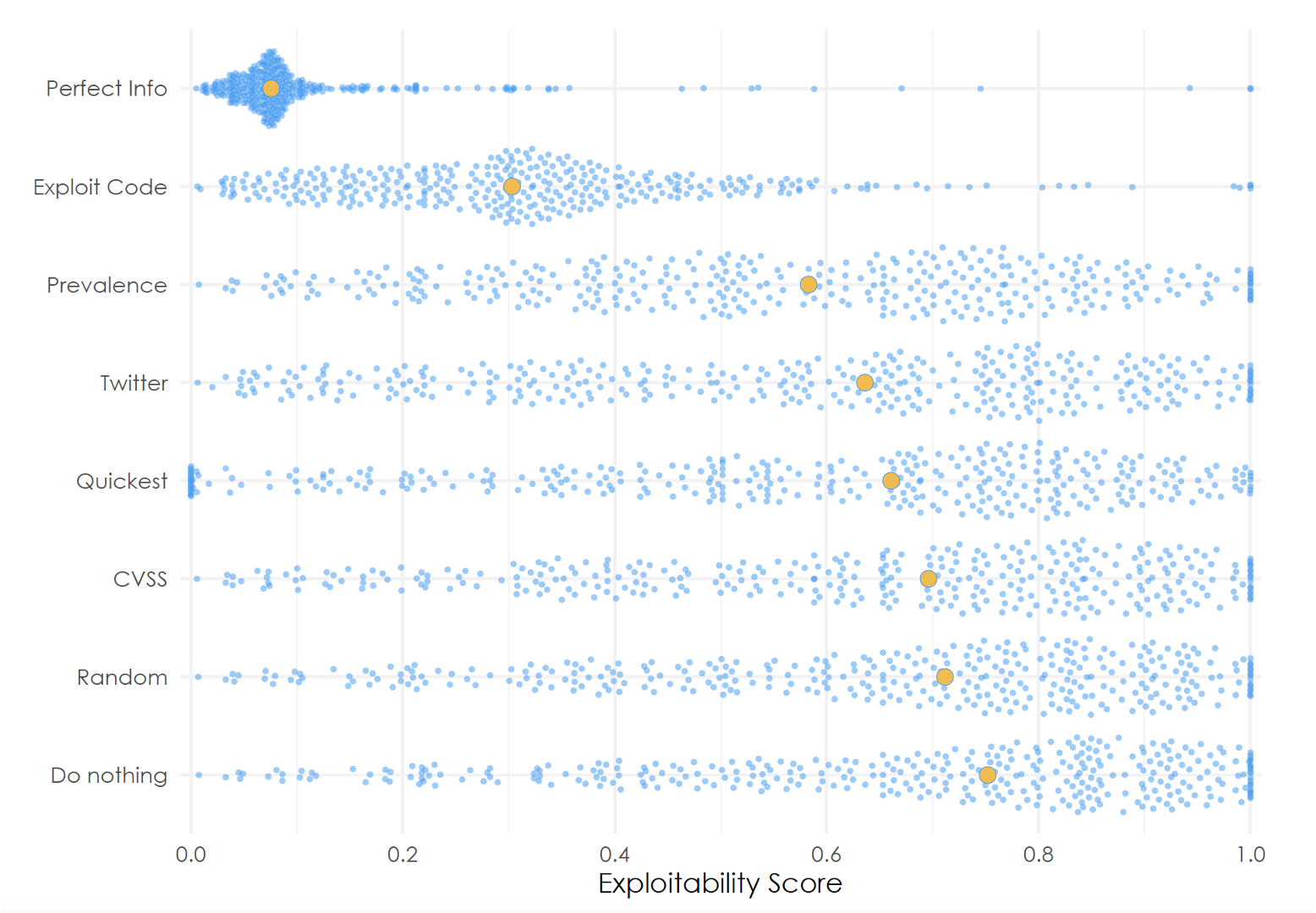

Одна из основных мыслей все серии отчетов заключается в том, что использование CVSS является не самым лучшим способом приоритизации уязвимостей, не сильно отличающимся от случайного устранения выявленных уязвимостей. Ну как случайного, — уровень уязвимости снижается в 2-6 раз. А вот если опираться в стратегии приоритизации уязвимостей на данные о наличии эксплойта, то уровень уязвимости снижается в 22-29 раз.

Не буду подробно пересказывать весь отчет, но ключевые факты и цифры оттуда назову:

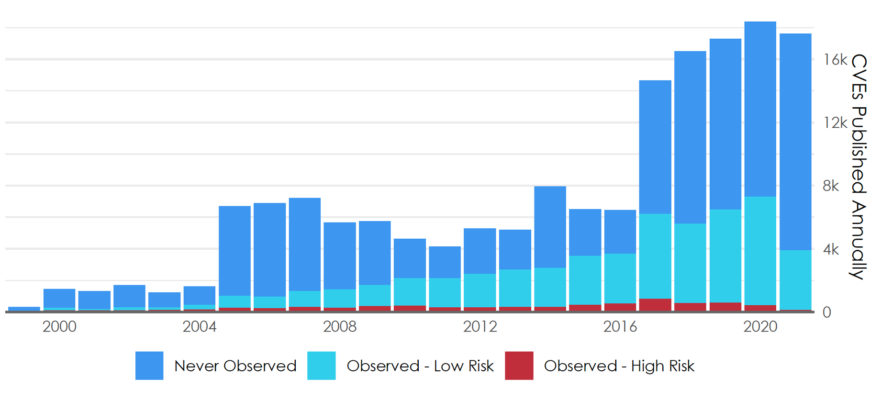

- В 2021-м году в национальную базу уязвимостей было добавлено 20136 уязвимостей (в БДУ ФСТЭК на момент написания заметки внесено 37038 уязвимостей), то есть около 55 ежедневно.

- Среднестатистическая компания успевает пропатчить только 15% уязвимостей ежемесячно.

- Около 95% всех корпоративных активов имеют не менее одной активно эксплуатируемой уязвимости.

- Упоминание об уязвимости в Twitter часто является лучшей стратегией приоритизации, чем использование CVSS (лучше в 2 раза).

- Фокусировка на приоритетных уязвимостях более важна, чем как можно скорейшее устранение уязвимостей без учета их реальной эксплуатации.

- Если выбирать, то лучше сфокусироваться на стратегии приоритизации уязвимостей, а не на стратегии их устранения. Но комбинированная стратегия приоритизации с выстраиванием возможностей по устранению позволяет снизить уровень уязвимости компании в 29 раз.

- Вместо CVSS лучше ориентироваться на систему приоритизации EPSS (Exploit Prediction Scoring System), которая поддерживается FIRST.

В целом, это интересный отчет, который показывает, что при постоянном росте числа уязвимостей устранить их все не представляется возможным и надо фокусироваться на самых важных из них. Кстати, если посмотреть на БДУ ФСТЭК, то из 37 тысяч уязвимостей только для 735 существует экслойт, что как бы намекает.

Правда, в БДУ есть маленький косяк. Когда вы делаете выборку по полю «Наличие эксплойта», то у вас есть варианты «Существует» и «Существует в открытом доступе». Лично я, логически рассуждая, считал, что второе является подмножеством первого. Но судя по результатам выборки это не так — эксплойтов, существующих в открытом доступе, 2622, а «просто существующих» эксплойтов — 735.

Понимаю, что далеко не все компании могут выстроить и выстраивают стратегию управления уязвимостями. Для таких есть стратегия-минимум — устранение уязвимостей, о которых известно, что они активно эксплуатируются в диком виде. Список таких уязвимостей можно взять у «американской» или российской ФСТЭК. Вообще американский список выглядит чуть более солидным. С другой стороны там и перечень софта гораздо более широкий, который применяется в госорганах США.