Вопреки расхожему мнению о дырявости многих продуктов — корпоративных и обывательских, прикладных и инфраструктурных, статистика говорит обратное. Против 84% уязвимостей производители выпускают патчи в первые 24 часа с момента опубликования сведений о дыре. такова статистика за 2015-й год по данным компании Flexera (в упоминаемом ниже исследованиях Cisco схожие цифры). В прошлом году этот показатель был равен 83%, а в 2010 — всего 49%.

Иными словами, всего за 5 лет в среде разработчиков произошел качественный скачок в деле устранения обнаруживаемых уязвимостей. Я не раз утверждал и продолжаю утверждать, что защищенность ПО и железа определяется не числом дыр в нем (этот показатель говорит в первую очередь о популярности продукта), а выстроенным процессом их устранения. Наличие формализованного SDLC у многих производителей позволили существенно улучшить показатель выпуска патчей за прошедшие 5 лет. Но заказчиков по-прежнему ломают. Почему?

И вот тут мне бы хотелось сослаться на полугодовой отчет Cisco по кибербезопасности, который мы выпустили (в том числе и на русском языке) в конце этого лета, в котором приводится очень интересная статистика. Среднее время присутствия уязвимости на стороне заказчика составляет… 5 (!) лет. Пять лет!

Это проблема и системного ПО, и инфраструктурного. У последнего показатель выше, так как его обновляет гораздо реже, живя по принципу «работает — не трогай». Понятно, что обновить тот же браузер, офисное ПО или даже Web-сервер проще, чем маршрутизатор или межсетевой экран, на который завязано слишком много. Отсюда и вытекает парадокс — производитель выпустил патч для обнаруженной уязвимости, а потребитель не спешит его устанавливать.

И проблема эта общемировая. У кого-то ситуация чуть лучше, у кого-то чуть хуже, но все регионы мира сталкиваются с тем, что потребители используют устаревшее оборудование:

и ПО:

При этом ситуация усугубляется еще и тем, что число уязвимостей в устаревшем ПО и железе не ограничивается одной дырой. Обычно их гораздо больше. По уже приведенным выше данным Cisco в сетевом оборудовании таких дыр обычно около трех десятков. В среднем же на один ИТ-актив приходится около 7 уязвимостей. Об этом говорит отчет Nopsec за этот год. Облачные провайдеры обычно более уязвимы — каждый их актив содержит в среднем 18 уязвимостей. Активы финансового сектора, при средней длительности устранения уязвимости в 176 дней (очень хороший показатель по сравнению с 5-тью годами), обладают 6-тью уязвимостями; ВУЗы — двумя…

Понятно, что указанные цифры — это средняя температура по больнице — у каждого потребителя ситуация может меняться. Более того, она меняется в зависимости от того, о каких уязвимостях мы говорим. Например, по данным Nopsec, среднее время устранения уязвимостей во внутренних сетях вдвое ниже, чем на периметре (а мы в своем исследовании преимущественно оценивали внешние устройства), и в 5 раз выше, чем у Web-приложений. У «пользовательского» ПО ситуация тоже сильно меняется. Например, у Google Chrome, с его обязательным автоматическим обновлением и необходимостью иметь права администратора для отключения автообновления, обновления «накатываются» оперативно и за небольшой промежуток времени, пользователей переводят на новую версию ПО, с устраненными уязвимостями. Более того, Google не разрешает скачивать устаревшие версии браузера ни со своего, ни с посторонних сайтов. Это дает свой эффект.

Чем жестче политика производителя, тем эффективнее результат. Например, у Microsoft Office функция автообновления хоть и присутствует, но большинство пользователей игнорирует ее, эксплуатируя одну и ту же версию годами. Выход новой версии «Офиса» никак не сказывается на динамике обновлений, что само по себе парадоксально.

Получается, что производители добросовестно выполняют свою функцию своевременного выпуска обновлений, но сами пользователи не горят желанием их ставить, устраняя тем самым уязвимости и делая свое ПО или оборудование более защищенным. В чем причины такой бездеятельности потребителей?

В нашем отчете приводится несколько причин такого безалаберного поведения:

- Нет денег на обновление (если речь идет об обновлении основных версий)

- Боязнь изменений в функциональности ПО

- Обновление может привести к простоям в работе организации

- Объединение обновлений безопасности с функциональными обновлениями.

- Перегрузка специалистов по ИТ/ИБ, ответственных за обновления

- Нехватка ресурсов, в том числе человеческих

- Слишком много ручной работы для обновления

- Непонимание рисков, связанных с использованием устаревшей инфраструктуры и ПО

- Отсутствие процесса управления патчами и коммуникаций между его участниками.

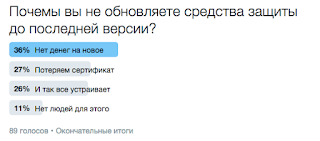

От себя могу добавить еще одну причину, которую никто и никогда не называл в зарубежных отчетах, но которая заслужила второе место в моем опросе, который я запустил в августе в Twitter. Боязнь потери сертификата для российских пользователей — это серьезнейшая причина, почему не нужно обновлять уязвимое ПО. Дилема «уязвимое, но с бумажкой, или защищенное, но без сертификата», к сожалению, имеет место быть и как ФСТЭК не старается исправить эту ситуацию, пока до положительных сдвигов далеко.

Завершить заметку мне бы хотелось простой рекомендацией — выстраивайте процесс управления уязвимостями и патчами, не оставляйте его на потом. Тем самым вы увеличиваете злоумышленникам время на совершение их противоправных дел. Производитель в меру своих сил и возможностей выпускает обновления, но устанавливать их — это уже ответственность потребителя. И чем критичнее ПО и инфраструктура, тем меньше возможностей этот процесс полностью автоматизировать, исключив из него человека. Поэтому и должен это быть целый процесс, а не просто купленный сканер, который может указывать на наличие уязвимого ПО в сети.