обнаружение угроз

Ну что, отгремел PHDays (видео и презентации уже выложены на ) и можно больше времени уделять длинному формату текстов, а не только коротким заметкам в Telegram-канале. Кстати, о последнем. Вчера я там про исследование F6 о рисках утечки персональных данных и иной защищаемой информации через публичные песочницы. Теперь стоит чуть подробнее расписать то, что должно […

Тут один российский разработчик решил выпустить решение класса CDR (Cloud Detection & Response) и я сразу вспомнил, с какими сложностями мы сталкивались в Cisco, когда занимались мониторингом безопасности облаков. У Cisco было (думаю, что сейчас не меньше) под тысячу облачных провайдеров, услугами которых она пользовалась и был свой фреймворк, которым

29 июля Gartner выпустил свой очередной отчет по технологиям, используемым для повседневных операций ИБ (Hype Cycle for Security Operations, 2024). Документ большой, на полтора часа чтения, и описывает видение аналитиков одного из мировых лидеров в области анализа технологических тенденций, включая и вопросы кибербезопасности.

Если вернуться к заметке про результат решения по управлению уязвимостями, то я там упоминаю такой показатель, как TTX, то есть Time to Exploit или время на эксплуатацию уязвимости, который очень сложно измерять самостоятельно. Так как же его тогда оценивать, чтобы сравнивать с другим показателем (Time to Notify, TTN)? Увы, универсального источника данных нет —

Forrester в конце прошлого года принял решение о том, что они больше не будут публиковать отчеты по решениям класса EDR (Endpoint Detection & Response), что позволило некоторым ИБ-журналистов написать, что «EDR мертвы». А так как я уже давно на рынке ИБ, то это не оказалось для меня каким-то сюрпризом. Gartner уже хоронил системы обнаружения атак […

Помню, проходил я несколько лет назад стажировку в одном SOC, и в первый же день я задал коллегам сакраментальный вопрос — а как вы выбираете, на какие сигналы от SIEM/EDR/NTA/NDR реагировать, а какие можно отложить «на потом»? Ведь при миллионах и миллиардах событий безопасности, которые детектируют различные сенсоры и «

Знаете, чем Gartner навредил рынку ИБ? Он приучил нас выбирать не решение своих задач в ИБ, а аббревиатуры классы средств защиты (NGFW, WAF, VM, DLP, EDRM, SIEM и т.п.). А ведь нам нужно не это — нам нужно предотвратить реализацию недопустимых событий или, для апологетов старой школы, бороться с актуальными для нас угрозами и нарушителями. […]

В рамках проведения штабных киберучений, последние из которых я проводил на конференции IT IS Conf, организованной УЦСБ, первый кейс, который я предлагал решить, касался бюллетеней ГосСОПКИ, в которых указано множество индикаторов компрометации, и вопрос звучал так: “Что вы будете делать с полученными индикаторами?

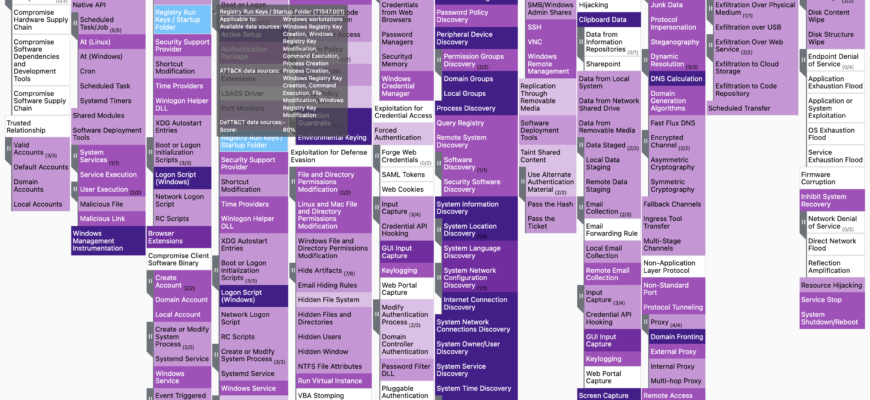

Допустим, я убедил вас в прошлой заметке, что быть зависимым от внешнего разработчика (неважно — отечественного или зарубежного) контента обнаружения (сигнатур атак, use case, правил SIEM и т.п.) плохо и вы решили, что да, пора начать писать контент самому (хотя так удобно от кого-то зависеть, чтобы все свои промахи сваливать на кого-то). Как лучше всего […

В 2001-м году в своей книге “Обнаружение атак” я привел следующую статистику — 86,5% пользователей систем обнаружения атак никогда не создают собственных сигнатур атак (контента обнаружения), даже если у используемых ими решений есть такая возможность. Прошедшие 20 лет показали, что такая беспечность (хотя она и понятна —