обнаружение угроз

Вчера, пока многие проходили тест на знание неизвестных страниц российской нормативки, мне довелось модерировать эфир , посвященный защите от целевых атак на российские предприятия в текущих, непростых условиях, когда и число атак возросло в два раза по данным Лаборатории Касперского, и многие иностранные игроки приостановили свою деятельность и их

Еще одно мероприятие по SOCам, которое прошло на первой неделе, было организовано компанией Picus Security. Оно называлось и состояло из множества интересных докладов, которые представлялись двумя спикерами — каким-либо известным в американской ИБ-тусовке экспертом (типа Дэвида Бьянко, автора пирамиды боли TI, Криса Клоули, автора первого курса

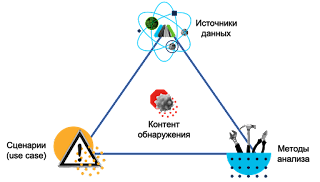

В ряде прошлых заметок я коснулся темы обнаружения угроз и показал отличия этих двух тем сейчас и 20 лет назад. Продолжу. Одним из ключевых отличий является наличие совершенно различных типов контента обнаружения, который не ограничен только сигнатурами атак. Но не только это. На самом деле я бы выделил еще 3 ключевых направления, в которых произошли […

Да-да, я не ошибся в заголовке и там должен быть именно «контент», а не «контекст». дело в том, что мы привыкли, что системы обнаружения угроз работают преимущественно по сигнатурам и поэтому часто ставим знак равенства между «сигнатурой» и «механизмом обнаружения», что неправильно.

Как я уже писал в прошлой заметке, обнаружение угроз сегодня давно уже не то, что было в начале 90-х годов прошлого века и оно уже не ограничивается только сигнатурными системами обнаружения атак/вторжений. Я планирую посвятить этой теме немало последующих заметок в блоге, ну а пока начну с краткого резюме, которое охватывает все темы, о которых […]

Год назад я уже рассказывал об истории, как один подрядчик, получив задание построить систему обнаружения атак, так буквально и понял задачу и включил в проект кучу сенсоров системы обнаружения вторжений, забыв про все остальные способы обнаружения чего-то вредоносного в организации. И это достаточно распространенная практика, продолжающая описанные

Почти двадцать лет спустя я написал свою первую книжку по обнаружению атак, которая, до сих пор используется в учебном процессе ряда ВУЗов. При этом ее часто даже сейчас воспринимают как догму, забывая, что за двадцать лет технологии обнаружения атак сильно поменялись, а возможности решений по обнаружению атак не ограничены только классическими

Сегодня, в четверг, 20 сентября, проходит несколько мероприятий по ИБ, с которых приходят интересные новости от рыцарей виртуального плаща и кинжала, то есть от ФСБ. Среди них и злободневный вопрос: «Сколько лицензий и каких надо, чтобы работать с ГосСОПКА?». Попробовал для себя сформулировать все, что знаю: Для собственных нужд (только в

Технологии

На прошедшей на прошлой неделе в Питере Payment Security довелось мне вернуться к истокам — к теме обнаружения вторжений, которой я начинал заниматься в 98-м году и про которую написал в 2000-м свою первую книгу. Прошло 20 лет, а некоторые отечественные разработчики так и застыли в том времени, используя те же самые подходы к разработке […]

Продолжу вчерашнюю заметку про ГосСОПКУ. При ее создании реализуются 11 подробно описанных в методичке функций: инвентаризация информационных ресурсов выявление уязвимостей информационных ресурсов анализ угроз информационной безопасности повышение квалификации персонала информационных ресурсов прием сообщений о возможных инцидентах от персонала и пользователей