В ряде прошлых заметок я коснулся темы обнаружения угроз и показал отличия этих двух тем сейчас и 20 лет назад. Продолжу. Одним из ключевых отличий является наличие совершенно различных типов контента обнаружения, который не ограничен только сигнатурами атак. Но не только это. На самом деле я бы выделил еще 3 ключевых направления, в которых произошли кардинальные изменения:

- источники данных

- методы анализа

- сценарии обнаружения (use case).

Задайте себе простой вопрос — что вы сейчас анализируете на предмет вредоносной активности и в чем вы ищете ранее обсуждаемый контент обнаружения? Сетевой трафик? Логи? Телеметрию? Файлы? URL? Почтовый трафик? Активность пользователей и процессов? А анонсы BGP? А API? А DNS-трафик?

20 лет назад основным источником данных для обнаружения угроз служили сырой сетевой трафик (для сетевых систем обнаружения вторжений/атак) и журналы регистрации (для хостовых систем обнаружения вторжений). Но постепенно спектр источников данных стал расширяться и помимо сырого трафика сетевые угрозы стали обнаруживаться по телеметрии и логам, собираемым с сетевого оборудования, а журналы регистрации на узлах дополнились анализом запускаемых процессов.

Однако современная система обнаружения угроз должна оперировать более широким спектром источников данных, перекрестный анализ которых с помощью разных методов (о которых я напишу в отдельной заметке) и применяя разный контент обнаружения позволяет выявлять больше различной вредоносной активности и угроз.

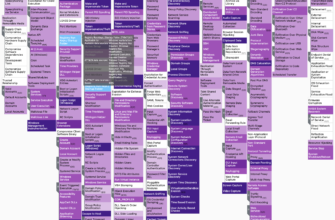

Я уже как-то приводил эту табличку, но решил обновить ее с учетом проектов, в которых участвовал. В столбцах указаны возможные источники данных, а в строках я попробовал указать модули корпоративной инфраструктуры, которые нам интересны с точки зрения обнаружения угроз. Наличие крестика в ячейках на пересечении строк и столбцов означает, что там есть, что анализировать. Попробуйте применить эту табличку к своей инфраструктуре и посмотреть, насколько вы далеки или наоборот приближены к более-менее эффективной системе обнаружения вторжений.

Указанные источники данных для обнаружения угроз необходимо анализировать не только на границе Интернета и корпоративной сети и не только на границах сегментов и контуров внутренней сети, где обычно ставят сенсоры систем обнаружения атак. Мониторинг угроз должен проводиться во всех местах, которые хранят или обрабатывают корпоративные данные и приложения, в том числе и за пределами корпоративного периметра – в облаках, на стороне аутсорсинговых партнеров и т.п.

Помимо собственных средств обнаружения угроз, установленных на разных участках и узлах корпоративной инфраструктуры, также могут понадобиться подсистемы, которые установлены на стороне государства (например, ФинЦЕРТ или ГосСОПКА) или оператора связи (например, решения по отражению DDoS-атак). В этом случае вы сможете (если государство или оператор связи работают хорошо) заранее узнавать, что против вас готовится что-то плохое. Обычно вам будут прилетать либо готовые индикаторы компрометации, которые вы сможете применить на своих средствах обнаружения, либо такая система будет защищать вас сразу.

В прежние времена обнаружение атак строилось исходя из того факта, что атака уже реализуется на стороне компании-жертвы. Такой подход не позволял своевременно выявлять подготовку к реализации угроз злоумышленниками и не допускал работу на опережение. Например, мониторинг утечек маршрутов BGP, может помочь своевременно выявить факт атаки на организацию, кражи и подмены ее данных, передаваемых по сетям связи (а таких кейсов в последнее время было немало). Установленными в корпоративной сети инструментами эту угрозу выявить невозможно.

Обратили внимание на последний пункт в последнем чек-листе? «На стороне хакеров». Что это значит? Сегодня существует возможность и технологии, которые позволяют мониторить Darknet или инфраструктуру злоумышленников. Например есть решения, которые позволяют анализировать площадки, которые хостят фишинговые сайты и командные сервера киберпреступников. С помощью различных методов анализа и контента обнаружения можно даже предсказывать некоторые угрозы, еще нереализуемые злоумышленниками.

Вот такая картина сегодня вырисовывается, когда мы говорим об эффективном обнаружении угроз. За прошедшие 20 лет технологии и подходы сменились и ограничиться только обычными СОВами, описываемыми регуляторами, сегодня уже явно невозможно.