Вчера, пока многие проходили тест на знание неизвестных страниц российской нормативки, мне довелось модерировать эфир AM Live, посвященный защите от целевых атак на российские предприятия в текущих, непростых условиях, когда и число атак возросло в два раза по данным Лаборатории Касперского, и многие иностранные игроки приостановили свою деятельность и их решения уже не так эффективно могут помочь бороться с целенаправленными атаками.

По традиции я хотел бы тезисно осветить некоторые моменты, озвученные на мероприятии:

- Термин целевая (целенаправленная, таргетированная) атака — это не более, чем маркетинговый булшит. По сути любая атака либо направлена против какой-то цели (target), либо иметь за собой некую цель (goal). А в текущих условиях так и вообще, проще каждую атаку считать целевой и действовать против нее соответственно. Отсюда вытекает, что и так называемые Anti-APT решения — это тоже маркетинг; не существует одного решения, которое бы позволило бороться с целевыми атаками, спектр которых сегодня достаточно широк.

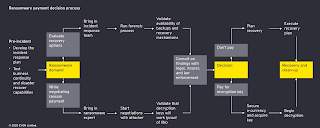

- Согласно опросу зрителей эфира, 30% считают, что основной мотив для атак сегодня — политический. Второе и третье место занимают — кража конфиденциальной информации и кража денег/вымогательство соответственно. После окончания войны [в Йемене] ситуация может и изменится, но пока это так. А значит никаких требований выкупа, которые бы позволили вступить со злоумышленниками в переговоры и попробовать договориться. Это немного уменьшает арсенал возможных ответных действий.

- В январе компания Cyber Ninja, которая была приглашена сторонниками Трампа для поиска доказательств нарушений в онлайн-голосовании на выборах, была оштрафована и должна будет выплачивать по 50 тысяч долларов ежедневно за «неуважение» и отказ представить результаты своего аудита. При этом та же Crowdstrike, наоборот, срубила дивидендов от расследования атаки на сервера Демпартии США в 2016-м году. Я спросил у участников, существует ли ситуация, при которой они не возьмутся за какой-либо заказ или не будут сотрудничать с каким-либо клиентом? Эту скользкую тему коллеги не стали комментировать, кроме очевидного утверждения, что взламывать кого-то по заказу государства они не готовы, так как это все равно уголовное преступление.

- Действия сочувствующих сотрудников, которые могут сегодня поддаться на призывы в Интернет и, установив на свой рабочий ПК вредоносный код, начать вредить и саботировать работу инфраструктуры своего работодателя, это хоть и целевая атака, но ничего нового она не представляет; обычный инсайдер и методы их обнаружения и реагирования известны.

- Все отметили, что доверие к цепочкам поставок сегодня подорвано и угроза со стороны открытого кода в публичных репозиториях, библиотеки, ПО из магазинов приложений, а также плагины, виджеты и счетчики на сайтах представляют серьезную проблему. Бороться с этим можно и нужно с помощью традиционных SecDevOps инструментов — SAST, DAST и т.п. И, конечно, надо изначально считать, что все внешние компоненты — недоверенные и их надо проверять. На мой взгляд, это легче сказать, чем сделать. Одно дело применять сканеры исходных кодов к open source решениям и совсем другое — к плагинам, виджетам, скриптам и т.п. У меня вот на сайте есть некоторое количество внешних модулей, но как их проверять (особенно каждое обновление) я представляю с трудом. Не готовы у нас компании к выстраиванию этого процесса.

- Рекомендация регуляторов отказываться от установки обновлений оценили не однозначно. На мой же взгляд, это просто неудачный совет, так как после 24-го февраля уже поздно это советовать (даже если не брать в расчет, что это нарушает принятые и неотмененные нормативные требования ФСТЭК и ЦБ) — все, что могли занести вредоносного уже могло быть занесено. А отказ от устранения уязвимостей делает продукт менее защищенным. Но если уж отказываться от обновления, то хотя бы применять компенсирующие меры в виде виртуальных патчей, отключения уязвимых и неиспользуемых сервисов, использования IPS и т.п.

- Заморозка членства 8-ми российских команд по реагированию на инциденты в FIRST по мнению ряда «исключенных» не сильно влияет на их результативность, так как 80% информации от участников форума для российских компаний неактуально. Обмена опытом, конечно, жалко, но не критично для работы.

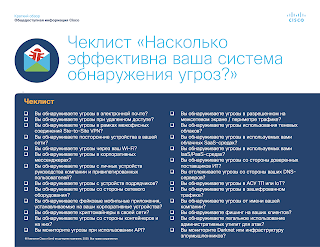

- По мнению участников эфира к Топ3 средств борьбы с целевыми атаками относятся песочницы, EDR и NDR. Правда, когда мы спросили об этом зрителей, то они на первое место поставили антивирус с системами обнаружения вторжений (39%). Решения XDR / Anti-APT вышли на второе место с 22%. Песочница с 10% на 3-м месте. Первое место, на мой взгляд, связано с тем, что эти два типа средств защиты являются одними из самых популярных. Будь в списке предложенных межсетевые экраны, они, наверное, бы заняли первое место 🙂 Кроме того, отличительной особенностью AV / IDS является их пассивность — они работают сами по себе и не требуют участия аналитиков; в отличие от XDR, которые сильно зависят от квалификации персонала, с ними работающими.

- Распространенная практика «засекречивания» TI-бюллетеней (TLP:RED или TLP:AMBER), а также рекомендаций от наших регуляторов (ФСТЭК этим сильно «страдает»), объяснима тем, что ранее раскрытие информации может привести к тому, что нарушители сменят «дислокацию» и методы работы, уйдя в тень. Также прозвучало между строк и запреты со стороны регуляторов, а также нежелание делиться бесплатно этой информацией со всеми. Хотя в текущих условиях ИБ-компании более активно начинают обмениваться TI-информацией между собой. При этом все признают, что отечественные игроки, в отличие от зарубежных, пока не так активны в части гитхабификации ИБ.

- Не могли обойти вниманием тему импортозамещения, в которой предсказуемо мнения представителей вендоров были позитивны, а мнения интеграторов — реалистичны. Я же считаю (может быть субъективно), что российский рынок сегодня пока не готов к импортозамещению. И дело не только в том, что у нас нет многих типов решений, а некоторые вендора имеют монопольное положение, что может привести к отсутствию развития. Проблема в том, что замена многих решений займет не менее 6-12 месяцев (выбор, тестирование, пилотирование, внедрение, обучение специалистов), а проблемы надо решать сейчас (особенно, если вспомнить, что некоторым нужны решения сертифицированные, а их либо нет, либо сертификаты приостановлены, а через 90 дней будут аннулированы). 22% зрителей считают импортозамещение в области отражения целевых атак невозможным. Только 30% радужно смотрят на этот вопрос.

- Переход на целиком отечественное прикладное и системное ПО по мнению участников не защитит нас от целевых атак. Уязвимости все равно будут обнаруживаться и использоваться. Поэтому импортозамещение — это не решение вопросов информационной безопасности, кто бы что ни говорил.

- Рекомендация регуляторов блокировать трафик с IP-адресов из недружественных стран воспринимаются также неодинаково. Кто-то считает что это может быть целесообразно, кто-то что нет. Хотя сегодня те же DDoS-атаки часто запускаются с арендованных в России VPS-серверов и блокировка зарубежного трафика просто бессмысленна.

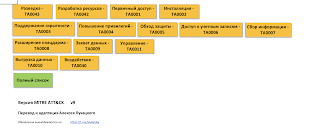

Это всего 12 тезисов с эфира про целевые атаки, которые далеко не полно описывают 2,5 часа активной дискуссии, в рамках которой мы также обсудили эффективность бюллетеней НКЦКИ, ФинЦЕРТа и ФСТЭК, пользу от Threat Intelligence, атрибуцию, матрицу MITRE ATT&CK, UEBA и машинное обучение для обнаружения целевых атак, страхование киберрисков, а также будущее целевых атак на горизонте в 6-9 месяцев. Поэтому, если вы действительно сталкиваетесь с целенаправленными атаками в последнее время (а таких среди зрителей набралось 39%), то посмотрите весь эфир (можно в ускоренном режиме — это сэкономит ваше время).

Зашёл на госуслуги под отечественным браузером с вшитым отечественным сертификатом. И почему мне всеравно выдает что соединение зашифровано с участием корневого сертификата Великой Британии? Англичанка как известно «гадит», а где не может, там подслушивает. Неужели нельзя настроить подстановку православных сертов, если они есть на системе?

Само импортозамещение это замечательно. Но тогда весь цикл разработки должен идти на наших мощностях, а не в каком нибудь ГитХаб-е. Кто это будет контролировать? Кто будет контролировать миллионы строк кода в подключаемых опенсорс библиотеках? Иначе получим m.e.doc 2.0, когда можно жахнуть целенаправленно по репозитариям которые пользует только одна страна.

Причем жахнут не кибервойска, те будут тихонечно шпионить и вынюхивать, не портя воздух. А жахнет толпа линчевателей — иностранных айтишников, рядовых граждан, которым ездят по мозгам пропагандой. Насмотревшись и воспылав чувством справедливости, они не станут как сто лет назад, топить негодование в пабе за кружкой шнапса, а придут домой и нажмут кнопки. Где то сольют данные пользуясь правами, где-то воткнут логическую бомбу. И это неуправляемый процесс, фитиль уже зажжён.

Замкнуться в границах России — это, конечно, классно и безопасно. Но такое пока не получилось даже у США и Китая, а они самые продвинутые в части ИТ страны. США производит многое в Китае (и подсунуть там что-нибудь не сложно — как американцам подсунуть, так и россиянам). Китай производит у себя, но на американских технологиях. А мы вынуждены использовать и те решения и другие. И заместить у нас не получится — надо вновь выстраивать цепочки доверия. У нас даже в советские времена это не получилось, а там ресурсов, мозгов и мотивации было поболее