IDC выпустила отличный отчет (по подписке) про шифровальщиков, где, опросив 850+ человек из разных стран мира, включая и Россию, они выяснили, платили ли жертвы выкуп вымогателям и сколько, какие системы чаще всего были подвержены заражениям, с помощью каких технологий обнаруживались шифровальщики в первую очередь (тут был сюрприз — это не антивирус) и т.п. И все это в сравнении с июлем 2021-го года, то есть с разницей в полгода. Очень познавательная статистика получилась.

Например, с точки зрения векторов, через которые можно подхватить шифровальщиков, на первое место выходит серфинг в Интернете (ну это вроде и не новость), а на второе — заражение через поставщиков продуктов и услуг. Третье место удерживают флешки, на которых заносят вредоносный код в компанию.

Ваша система обеспечения ИБ предусматривает защиту цепочек поставок и контроль флешек (не обязательно через блокирование USB)?

К другим интересным цифрам, которые приводятся в отчете IDC про шифровальщиков, хотелось бы отнести следующие:

- Жертвы вымогателей чаще всего встречаются в ритейле, финансовом и гостинично-туристическом секторе.

- Сейчас платят выкуп 69% организаций. Еще полгода назад это значение было 87%. То есть речь идет о достаточно значимом числе тех, кто принял для себя решение платить вымогателям, так как это бизнес-решение, а не ИБшное.

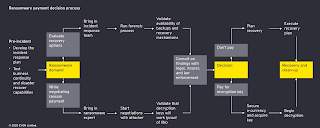

А вы с бизнесом решили, будете платить или нет, если вы столкнетесь с шифровальщиками?

- Треть компаний платила выкуп вымогателям в размере от 25 до 50 тысяч долларов; 8% — от 500 тысяч до 1 миллиона долларов. Медианная и средняя сумма выкупа за полгода упала примерно вдвое.

То есть это не десятки миллионов, которые часто проскальзывают в СМИ, а вполне подъемная сумма для многих. Подъемная в теории, так как всегда возникнут практические вопросы «А как платить?», «А как провести по бухгалтерии?», «А через кого платить?» и т.д.

- Решения класса NDR (Network Detection & Response) были основным инструментом для обнаружения шифровальщиков. CASB были на втором (!) месте. Третье место занимают решения класса EDR. Сами по себе антивирусы в перечне технологий отсутствуют.

Интересно, что если смотреть распределение по регионам, то американцы чаще всего обнаруживают вымогателей с помощью решений NDR, а европейцы — с помощью EDR.

- Платформы Windows, Android и Windows Server — самые популярные мишени у шифровальщиков. Тут без сюрпризов и такая тройка лидеров связана в первую очередь с популярностью этих платформ.

- Интересно, что 37% жертв не смогли восстановить данные из резервных копий, что в очередной раз напоминает мысль о том, что процесс резервного копирования — это не только создание бэкапа, но и регулярные проверки возможности восстановления из него.

При этом данная мера по-прежнему считается одной из самых эффективных в борьбе с шифровальщиками.

- У половины жертв злоумышленники атаковали еще и резервные копии и примерно в половине случаев это им удалось, что поднимает вопрос об адекватной защите бэкапов.

- У 3% жертв полученные присланные вымогателями ключи расшифрования не сработали полностью. Причины этого не озвучиваются, но можно предположить, что и разработчики вредоносного ПО совершают ошибки, приводящие к невозможности восстановления зашифрованных данных.

- 25% компаний столкнулись с простоями бизнес-процессов на сроки от недели и выше. Интересно, что высоко зарегулированные компании дольше оставались неработоспособными, чем менее зарегулированные.

Последний вывод, конечно, очень интересный. Чем большее бремя регуляторики ложится на плечи компании, тем дольше она не может восстановиться после атаки. Впору задуматься и регуляторам на тему снижения активности своего принтера и снижения обременений на своих подопечных.

Число жертв шифровальщиков за прошедшие полгода выросло. Если в июле прошлого 63% опрошенных не сталкивались с этой угрозой, то в январе этого года таких уже всего 46% из 850+ опрошенных компаний (а сколько еще не опрошено?).

Блог, выступления, статьи, лекции, книги и немного краденных материалов про кибербезопасность от Алексея Лукацкого.

Крадеными они были бы, если бы я выложил их в полном объеме. А так это всего лишь небольшой пересказ документа на 60+ страниц

А как называется отчет, не вижу у них на сайте?

Может есть ссылка чтобы его получить?

Ransomware 2022. And You Thought The Problem Could Not Net Any Worse