Какие интересные факты известны вокруг данного инцидента? Вот некоторые из них:

- Шифровальщик использовал EternalBlue — часть инструментария, утекшего двумя годами ранее из АНБ в результате атаки Shadow Brokers. Спустя два месяца EternalBlue использовался в рамках нашумевшего WannaCry. Иными словами, несмотря на ту шумиху, которую произвел WannaCry, администрация Балтимора так и не удосужилась устранить уязвимости, патч для которой был разработан до WannaCry за месяц. Интересно, что и многие системы обнаружения атак имеют сигнатуры для обнаружения факта использования EternalBlue, но, видимо, они также не использовались в крупнейшем городе штата Мэриленд.

- Вредонос начал свое победоносное распространение через фишинг, направленный на одного из служащих муниципалитета. Но был ли он целенаправленным или случайным пока неизвестно. В любом случае русских хакеров в атаке пока не обвиняли 🙂

- За последние 7 лет 4 CIO Балтимора были уволены или ушли самостоятельно, а два до сих пор находятся под следствием (за неправомерные расходы и сексуальный харассмент). Как это знакомо, не правда ли? В России тоже многие руководители ИТ госорганов обвинены в растратах и «сидят» в ожидании приговора суда (а кто-то уже и сидит). Получается, что нормально развивать ИТ и ИБ в Балтиморе не удавалось — каждые 1,5 года начальство, определяющее путь развития города, менялось. В 2017-м году Gartner разработал для Балтимора 5-тилетний план развития, но реализовать его пока не удалось.

- Бюджет ИТ (включает расходы и на ИБ) составлял всего 2,5% от общего бюджета города, что вдвое ниже средних цифр американских городских бюджетов. Менеджер по ИБ на бюджетном комитете просил денег на мероприятия по ИБ, но ему было отказано. В повышении осведомленности муниципальных служащих тоже.

- RobbinHood до Балтимора накрыл еще один американский город — Гринвиль в Северной Калифорнии. А всего в этом году около 20 муниципалитетов в США столкнулось с шифровальщиками (нашим бы тоже задуматься). Кстати, в 2018-м году в Балтиморе от шифровальщика уже пострадала одна из систем (служба 911). Произошло это из-за отключенных в процессе поддержки внутренних систем правил на МСЭ. Однако никаких уроков, видимо, сделано так и не было.

- В прошлом году, в марте, накрыло Атланту (вредоносом SamSam) — еще один крупный город Америки. Злоумышленники требовали выкуп вдвое меньший (50 тысяч), чем в Балтиморе, а итоговая сумма восстановления всех пострадавших систем составила около 17 миллионов долларов. Кстати, в Атланте было страхование от кибератак, в отличие от Балтимора.

- Про это нигде не говорится, но судя по тому, что многие системы не восстанавливаются уже три недели, а ту же почту и вовсе перенесли в облако (это рекомендовалось Gartner’ом), «забив» на восстановление, можно предположить, что резервных копий в Балтиморе не было (хотя мэр говорит, что они есть).

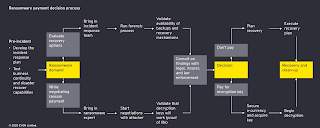

- Плана реагирования на инциденты в муниципалитет не было, что тоже удивительно. План ручного восстановления был разработан спустя две недели после начала эпидемии. Отчасти оправдать это можно тем, что в Балтиморе мэр вступил в должность за несколько дней до эпидемии RobbinHood и многие должности в администрации пустовали, что и привело к хаотическому метанию из стороны в сторону. Прежний мэр ушел в отставку из-за обвинений в растущей коррупции (тоже знакомо, да?).

- Интересно, что часть ИТ-инфраструктуры была размещена в облаке Amazon, но город почти и ее потерял, так как раз в начале мая завершился контракт на поддержку, который не могут продлить из-за неработающих систем оплаты счетов.

- Время восстановления городской ИТ-инфраструктуры, по словам нового мэра, оценивается в месяцы. Ряд систем необходимо будет перестроить заново.

Я бы мог в качестве вывода написать, что администрация Балтимора нарушила не только американские нормативные акты по ИБ, но и не выполняла вполне простые и очевидные рекомендации для борьбы с шифровальщиками, о которых говорят уже не первый год. Но из перечисленных выше фактов это вроде и так понятно. Зато из данной истории можно сделать прекрасный сценарий для киберучений. Тут есть все — исходные данные, история по нарастающей, вбросы новых фактов, неожиданные повороты… На месте руководителей отделов защиты информации наших госорганов или на месте ФСТЭК я бы взял эту историю за основу и посмотрел, насколько готовы наши чиновники к таким изгибам киберсудьбы?..

Вот еще один город-жертва http://www.scmagazine.com/home/security-news/ransomware/lake-city-recovering-from-ransomware-attack/