Технологии

Технологии

Технология №1. E-mail Обращали ли вы внимание, что наша персональная безопасность очень сильно привязана к нашей электронной почте, а точнее к ящику электронной почты? И дело даже не в том, что потеряв/забыв пароль к своему ящику, вы лишаетесь всей почты, возможно, за долгие годы. Дело в другом — именно к вашему e-mail привязаны многие сервисы […

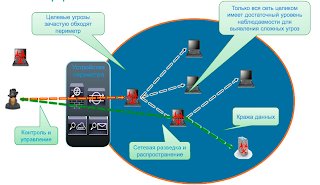

На днях опубликовал вне этого блога пару заметок по борьбе с APT и внутренними угрозами: Пора ломать традиции… Как увидеть невидимое… Такая активность на тему APT связана с интересным кейсом, который у нас был в одном банке. С помощью системы мониторинга ИБ внутренней сети, установленной в пилотном режиме, уже по истечении первой недели нам удалось […

Технологии

И, наконец, третья презентация из Челябинска. На этот раз про защищенные ЦОДы. Безопасность современного ЦОДа from Alexey Lukatsky

Помните ли вы, что в 2003-м году многие аналитики и журналисты активно публиковали материалы с заголовками «системы обнаружения атак мертвы». И проблемы с IDS уже тогда были достаточно понятны и очевидны — ложные срабатывания и необнаружения реальных атак. Но шумиха шумихой, красивые названия красивыми названиями, а проблема реально

Технологии

Все, наверное, видели книжки из серии «для чайников» (for Dummies). На Западе это достаточно популярная серия, насчитывающая за сотню различных наименований по различным направлениям. Есть такие книжки и по теме информационной безопасности (это, кстати, неполный перечень — на Amazon есть еще). Но помимо платных изданий, существует практика

Есть у нас в 17-м и 21-м приказах ФСТЭК такая защитная мера как УПД.3 и звучит она как «Управление (фильтрация, маршрутизация, контроль соединений, однонаправленная передача и иные способы управления) информационными потоками между устройствами, сегментами информационной системы, а также между информационными системами«

После того, как в 21-м приказе ФСТЭК появилась мера по контролю утечек персональных данных (аналогичная мера по конфиденциальной информации будет и в 17-м приказе), а Банк России в Магнитогорске заявил о проработке вопроса о создании отдельного документа по DLP с банковской спецификой тема контроля утечек вновь стала более чем актуальной.

Проглядывал материалы RSA и увидел у них неплохо систематизированную информацию по методам аутентификации — решил стащить и перевести на русский. Первая табличка просто сравнивает существующие методы аутентификации по различным параметрам. Какого-то лидера среди них — выбирается нужный в конкретной ситуации. По поводу предпоследнего метода —

Был вчера на мероприятие московского клуба ИТ-директоров 4CIO с рассказом про безопасность мобильного доступа. После выступления возникла вдруг тема терминального доступа к ПДн, который якобы решает все проблемы с доступом к персональным данным с мобильного устройства. Мол, ПДн не передаются на мобильное устройство, а значит и защищать его не надо.

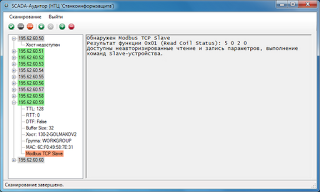

Я давно пишу про непроработанность темы безопасности АСУ ТП в России. Но это не мешает отечественным разработчикам предлагать рынку такие непростые продукты, как сканеры безопасности. Сегодня их в России два — «SCADA-аудитор» от НТЦ Станкоинформзащита и Maxpatrol от Positive Technologies. Первый продукт не очень широко известен отечественному потребителю.