Технологии

Технологии

Довелось мне тут поглубже ознакомиться с продукцией екатеринбургской компании НТЦ «Сфера» — системой WingDoc ПД. Продукт зачетный, надо сказать прямо. Конечно, у него есть свои недочеты, как с точки зрения удобства пользования, так и с точки зрения некоторых вопросов безопасности. Но если перед организацией встала задача выполнить требования

Технологии

Я уже писал, что на CiscoExpo мы анонсируем несколько совместных решений с российскими разработчиками. Рассказав про 3 из них (с ЦАИР, Поликом-Про и Positive Technologies), коснусь еще двух — Infowatch и Лаборатория Касперского. Совместное решение InfoWatch и Cisco обеспечивает высочайшую степень защиты сети предприятия в режиме реального времени

Технологии

В предверии CiscoExpo, о которой я уже писал, хочу коснуться темы поддержки западными вендорами отечественных разработок в области ИБ. В этом году было решено сделать отдельный поток, посвященный интеграции решений моего работодателя (Cisco, если кто е знает) с различными отечественными разработчиками. Первое описываемое решение —

Технологии

С удивлением для себя обнаружил, что ФСТЭК у нас отвечает за нанотехнологии для систем безопасности. У ФСТЭКа этой темой занимается сразу несколько структур: ФГУП «Центральный научно-исследовательский институт химии и механики» (это головная организация) Научно-исследовательский центр нанотехнологий ФСТЭК России. Объем финансирования —

Технологии

На Cnews опубликован материал о том, что инициативная группа товарищей во главе с депутатом Госдумы Ильей Пономаревым предлагает Медведеву (в очередной раз) запустить нацпроект по созданию отечественной операционной системы. Мотивация одна — национальная безопасность. Помимо Пономарева за русскую ОС ратуют ассоциация Руссофт (идея национального

Технологии

Некоторое время назад в Китае внедрили «золотой щит» — систему контроля доступа китайцев к Интернет. Состоит это всемирный китайский firewall из 600 с лишним тысяч (!) серверов и его создание обошлось китайскому правительству в 800 миллионов долларов. Кстати, дешево получилось — около тысячи долларов на сервер (включая стоимость софта).

Технологии

5 июня на конференции Positive Technologies делал обзор технологии управления уязвимостями. Вот решил выложить и саму презентацию. Vulnerability Management View SlideShare presentation or Upload your own.

Технологии

«В «доисторические» времена, когда персональных компьютеров еще не существовало и даже мейнфреймы были в новинку, контроль доступа, таким, как мы его знаем сегодня, не существовал. Доступ к компьютеру имели единицы проверенных людей в соответствующих ведомствах или исследовательских институтах и ВУЗах. Все знали и доверяли друг другу, и острой

Технологии

Бродя на просторах Интернета, с удивлением наткнулся на сайт, посвященный конференции «Embedded Security in Cars». Разумеется я знал, что в автомобилях активно используются различные информационные технологии. И разумеется кто-то решает вопросы информационной безопасности в автомобилях (а не просто в автомобильной промышленности). Но…

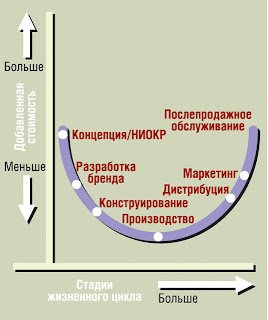

В предпоследнем PCWeek/RE прочитал интересную заметку (http://www.pcweek.ru/themes/detail.php?ID=103102) про одного из основателей Acer — Стена Ши. Статья посвящена ПК, но ее положения можно спроецировать и на безопасность. Стен Ши придумал такое понятие как «Smiling Curve», которая описывает, что надо сделать, чтобы производители ПК получали больше прибылей.