Я физически нахожусь в кафе, а ПДн хранятся физически на сервере в головном офисе в Москве. Я решил получить доступ к этим ПДн и запустил терминальную сессию. RDP или какое-либо терминальное приложение от VMware, Citrix. На экране у меня отобразились ПДн. Вот откуда бытует мнение, что данные не передаются при терминальном доступе? А как они у меня отображаются на экране? Святым Духом? Да, они у меня не хранятся на мобильном устройстве. Что есть, то есть. Вопросы снятия копий экрана я не рассматриваю, как и перехват трафика в канале. Допустим неактуальные для меня эти угрозы. Но на экране-то все равно я данные вижу. А значит, что в рамках терминальной сессии ПДн передаются от сервера к мобильному устройству. А значит их надо защищать на протяжении всего канала?!

Кто может опровергнуть рассуждения и доказать, что данные не передаются и на мобильное устройство не попадают, а значит защищать ни его, ни доступ к нему не надо?

Я могу не опровергнуть, а доказать 😉

Допустим, терминальное устройство — фрагмент ИСПДн. Необходимо построить частную модель угроз, содержащую одну и более актуальных угроз. Актуальной угрозой является просмотр с экрана недопущенным лицом —> модель существует —> обработка доказана.

Да как же не хранятся? И передаются, и хранятся в оперативной памяти (памяти видеокарты)

Чего тут опровергать то 🙂 Половина офисного планктона считает что если они видео ролик не качали, а просто посмотрели на сайте, то трафик за это считать не правильно. Они же якобы не получили эту информацию. Ну это я так аналогию привел 🙂

Тема животрепещуща.;)

То что ПДн обрабатываются доказать можно. Но какие инструменты защиты применять не ясно. Лучше кончено обрабатывать ПДн в КЗ и не испытывать проблем, однако владельцы ИСПДн требуют иного.

Я уже устал пену со рта смахивать объясняя что в терминал защищаемая информация попадает. Есть вариант когда почти не попадает, например, когда с терминала отдаются команды по обработке на сервере. Но авторизация тоже нужна! А тот же пароль — ЗИ!

Это понятно, авторизация и парольная защита нужна в рамках общей теории (относительности ))) защиты информации, а именно ПДн. Но когда обработка ПДн ведется на пределами КЗ в терминале иногда еще через ВПН, тут вероятно какие-то доп.меры требуются.

Мне кажется все понимают, что терминальный доступ это тоже обработка ПДн, а терминальные устройства являются частью ИСПДн(на то есть четкое определение закона), просто за неимением сертифицированных способов защиты самих терминальных устройств, пытаются доказать обратное.

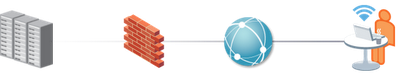

http://hostingkartinok.com/show-image.php?id=887c732be66b1b4866e3fc488fd0445b

Илья — есть сертифицированные терминальные поделки… Правда выбор не велик…

Вы не поверите, но мне один заказчик сказал, что ему эту концепцию о необработке ПДн терминальными клиентами рассказал представитель Информзащиты. Вот так вот :).

Евгений, хорошая схема. Не против, если я воспользуюсь ею в ряде диалогов с пользователями?

Не против, если еще и уточните — будет вообще замечательно. Это базовая для разбора более конкретных ТС/ТК…

Обычно противники сыпятся на форме представления информации в данных. "передача картинки" — это форма передачи ЗИ…

А как вам идея установить специальное ПО, которое будет на ходу скриншотить, распознавать, парсить ПДн и складывать их в сторону. Пользователю остается только листать БД "кнопками Page Up/Down".

Так что аккорд вам всем в айпэд 🙂

Обычно озвучиваются следующие преимущества терминального доступа:

1. Одновременно обрабатывается/хранится не вся база, а только ограниченное число записей (например, только одна), поэтому требования к защите могут быть существенно ниже.

2. Работа может осуществляться с обезличенными персональными данными. Условно: пациент получает в регистратуре некий сгенерированный идентификатор и идёт с ним к врачу. Врач же на своём рабочем месте видит историю болезни в привязке не к конкретному человеку, а обезличенную.

1 — клиент-серверная поделка вполне себе.

2 — чистый функционал сервера и прикладного ПО.

Основное преймущество с точки зрения ИБ:

1 — после выключения не остается ЗИ в ТК (как правило)

2 — удобство администрирования

все остальные производные…

1) Alexey Komarov, если на то пошло, то практически любое устройство единовременно обрабатывает максимум 64 бита информации 🙂 А если взять только вывод и ЭЛТ-монитор, то там вообще единовременно только три точки разного цвета 🙂

2) с тех пор как увидел первый раз понятие "обезличенные ПД", периодически зависаю, так как непонятно, как персональные данные могут быть обезличенными, если на их основании нельзя определить субъекта, что противоречит определению? А если всё таки можно, путем сопоставления идентификатора в другой базе, то как можно рассматривать такую систему как самостоятельную? Почему тогда не рассматривать каждый блин жесткого диска как обезличенную ИСПД? Почему не описаны четко правила когда можно систему считать отдельной а когда нет? И история с пациентом и его идентификатором с моей скромной т.з. выглядит как просто распределение данных в единой системе с целью повышения безопасности, но никак не обезличивание.

Как это ни странно, но в среде ИТшников мнение о том, что при терминальном доступе не передаются ПДн бытует. И нередко. Я не на пустом месте этот пост написал.

2Alexey Komarov: Это миф. Сколько бы записей у вас не было — продуктовый защитный набор вы не снизите 😉 Выбор средств небогат.

>Илья — есть сертифицированные терминальные поделки… Правда выбор не велик…

Евгений, людям надо не сертифицированную терминальную поделку. Людям надо доступ с айпадика. И вот поди госу объясни — почему с одной стороны низя, с другой — премьер (а еще недавно президент) разгуливает себе и в ус не дует. Отдельная тема — госуслуги (но тут уже вопрос границы ИСПДн в web приложении, что правда близко по теме).

Эта тема крайне актуальна, так как сейчас почти везде медицина строится на закупленных терминалах (вот у нас их более 2000 для больниц закупили).

Еще об одной штуковине забывают — принтер, подключенный к терминальной станции. В терминале сформировал списочек-отчет с кучей ПДн, врачебной тайной (анамнез, диагноз) и на печать. Вот Вам и куча ПДн на терминале, даже листать не надо.

Дальше интересный вопрос — вирусы для линукс-поделок в терминалах. Их точно нет???

В общем сейчас рождаются модели угроз при терминальном доступе систем, в которых будут (уже) обрабатываться вся мед информация обо ВСЕХ гражданах РФ.

Наверное даже и поздно звонить в колокола. Те кто это строят часто отказываются от подхода защиты вообще, даже на лицензию по ТЗКИ не заморачиваются.

мне мерещится что:

ПДн, конечно, обрабатываются, но:

— обрабатывается только незначительная часть базы ПДн

— механизмы защиты от НСД, реализованные на терминале не нужны