Корпорация MITRE предлагает новую парадигму, которая предлагает осуществить сдвиг от IOC в сторону IOA (индикаторов атак), то есть пытаться детектировать что-то в процессе действия злоумышленника, изучая в реальном времени его поведение. Не опираясь на сигнатуры уже известных атак, а именно на поведение нарушителя, которое, при всем их разнообразии опирается на конечное число возможных тактик и техник. Задача ATT&CK как раз и сформировать базу таких техник и атак, которые могут быть описаны (некоторые вендоры на Западе начинают ориентировать свои продукты на базу знаний ATT&CK). Чем-то это ситуация схожа с тем, чем отличается IPS от NGIPS (кстати, на днях Gartner выпустил свой магический квадрат по IPS за 2018 год — его можно найти в Интернет). Не буду говорить за всех вендоров, скажу, как обстоит дело у нас с Cisco NGIPS. Мы ловим не атаки или эксплойты в сетевом трафике, а факт использования уязвимостей. Например, WannaCry. Его известно свыше 400 разных модификаций. Можно иметь 400+ сигнатур и для каждого нового семпла WannaCry писать новую, а можно иметь всего одну, сфокусированную на использовании уязвимости ETERNALBLUE и сколько бы атак ее не использовали, одна сигнатура будет ловить их все. Вот с шаблонами атак ситуация схожая. Какая разница, какой вредонос или хакерская кампания использует технику «Man in the Browser«? Это может быть Cobalt Strike, а может что-то новое появится в будущем. Если вы это ловите, то вы будете ловить все, что работает по этой технике.

Вот на таких рассуждениях MITRE и предложил новую парадигму, опирающуюся на 5 новых принципов (ну не совсем новых, но просто их мало кто сейчас реально использует):

- Обнаружение компрометации. Это то, что пытаются делать продукты класса EDR или сервисы класса MDR, то есть признание того факта, что нас могут взломать и на это нельзя закрывать глаза, а надо пытаться оперативно обнаружить факт компрометации и локализовать ее, не давая злоумышленнику развивать атаку и расширять плацдарм во внутренней сети.

- Фокус на поведение. Сигнатуры и индикаторы — это важно и нужно, но обязательно надо смотреть в сторону поведения злоумышленника. Вспомните мое описание последнего семинара Gartner в Москве, где Антон Чувакин рассказывал про UEBA. Одним из признаков технологии UEBA является использование на статических и заранее описанных правил, а применение машинного обучения и других технологий, названных advanced analytics, которые позволяют сами (после обучения или сразу) детектировать неизвестные атаки, нарушения, аномалии и т.п. Вот тут всплывает эта тема вновь — обнаруживать известное важно и нужно, но еще важнее детектировать неизвестное, а для этого надо изучать поведение.

- Моделирование угроз. Нельзя сегодня выстраивать систему защиты, не понимая кто вам противостоит. Хорошая модель угроз как раз и отвечает на вопрос, какова реалистическая и релеватная картина нарушителя, действующего против вас. Отсюда и выплывает тема с его мотивацией, возможностями, компетенциями, инструментарием и атаками, которые он может запустить против вас.

- Динамичный дизайн. Ландшафт угроз, техник и тактик хакеров постоянно меняется. Также динамично, постоянно и итерационно должна меняться и система защиты, подстраиваясь под новые вызовы, внедряя новый инструментарий, новые модели и техники защиты.

- Разработка в реалистичном окружении. Разработка системы защиты должна происходить в максимально реалистичном окружении, которое позволит учесть многие нюансы из реальной жизни. Никакого ковыряния в носу и высасывания из пальца.

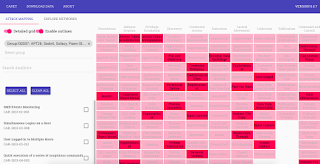

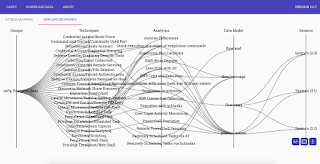

Вот база знаний ATT@CK и родилась в результате различных натурных экспериментов, исследований, пентестов, которые проводила MITRE за последние годы. 10 категорий тактик содержат почти 200 техник, которые активно применяются злоумышленниками (и пентестерами) в своей работе. Не останавливаясь на изучении хакероы, корпорация MITRE стала разрабатывать реестр методов обнаружения поведения нарушителей, описываемого в ATT&CK. Этот реестр называется Cyber Analytics Repositiry (CAR). Эта работа началась позже ATT&CK и пока не завершена даже в первом приближении. Но уже сейчас на сайте CAR можно посмотреть ряд методов обнаружения техник и тактик злоумышленников. Для того, чтобы облегчить сопоставление ATT&CK с CAR разработан прототип инструмента CARET (Cyber Analytics Repository Exploration Tool), который представляет собой графический интерфейс, который помогает ответить, например, на следующие типы вопросов:

- Какие известные нарушители (в базу входит множество известных групп — Lazarus, Cobalt, APT28, APT3 и т.п.) могутбыть детектированы или не детектированы?

- Какие методы защиты могут детектировать конкретные техники злоумышленников или конкретные хакерские группы?

- Какие данные требуются для ваших методов защиты?

- Какие инвестиции надо сделать для борьбы с определенными нарушителями или методами атак?

Я уже это писал как-то, но повторюсь. Эти три проекта MITRE — это именно то, чтобы хотелось видеть как цель развития БДУ ФСТЭК, которая пока содержит простой перечень угроз (даже не атак), который фиг знает, как применить на практике. То есть вроде и каталог угроз есть и он относительно неплохой, но практическое его применение сопряжено с большими трудностями. Никакой автоматизации, никакой связки с защитными мерами, никакой связки с атаками, которые могут быть реализованы в рамках той или иной угрозы. Практичности не хватает. ФСТЭК по понятным причинам врядли сможет использовать ATT&CK, CAR и CARET в своей работе (пусть и полезные инструменты, но потенциального противника), но заказчики (как минимум, коммерческие) не скованы такими геополитическими ограничениями и могут себе позволить применять то, что удобно, а не то, что квазипатриотично. Хотя если у нас появится что-то свое, то буду только рад.

Спасибо за постоянные актуальные новости!

Идея понятна, но работать это будет на тоже на атаках из прошлого.

—все они базируются на знании прошлого. Те же индикаторы компрометации (IoC) даже в своем названии "признают", что они фиксируют уже случившийся факт заражения узла или сети. И эффективность системы защиты будет измеряться тем, насколько быстро мы сможем внедрить IoC для обнаружения того, что уже умеют делать злоумышленники. Как бы не назывались эти индикаторы, по сути это обычные сигнатуры, просто более комплексные и включающие в себя сразу несколько элементов. —

И далее

—Можно иметь 400+ сигнатур и для каждого нового семпла WannaCry писать новую, а можно иметь всего одну, сфокусированную на использовании уязвимости ETERNALBLUE—

Что тоже является уязвимостью из прошлого, как и техники инжекта в процессы браузера.

Не совсем так. IoC — это знание факта заражения, то есть точно прошлое. IoA — это факт настоящего, посколько вас атакуют, неизвестно кто, неизвестно откуда, но известно как. В перспективе, конечно, и такие технологии уже есть, можно будет предсказывать методы атак и заранее закладываться на борьбу с ними