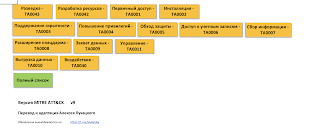

Как вы знаете, в сентябре этого года я делал перевод названий техник и тактик нарушителей из матрицы MITRE ATT&CK на русский язык с последующим их маппингом в техники выпущенной в феврале методики оценки угроз ФСТЭК. В октябре MITRE выпустила новую, 10-ю версию своей матрицы, которую я также обещал проанализировать и обновить свои сентябрьские документы. А так как уходить в новый год с невыполненными обещаниями не очень хорошо, то я представляю очередную версию (v1.1) своего маппинга техник ФСТЭК и MITRE.

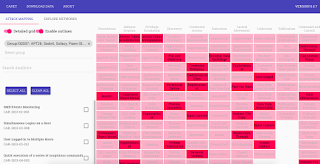

К счастью для меня, да и для всех, в 10-й версии MITRE сфокусировалась больше не на добавлении новых техник, а на расширении матрицы новым компонентом — «источники и компоненты данных» (сейчас их 38), который позволяет систематизировать источники, используемые для обнаружения техник и тактик нарушителей. Эта работа была начала в 9-й версии и в 10-й она по сути своей завершена, дав специалистам возможность гораздо легче понять, какие источники телеметрии у них отсутствуют, что может привести к пропуску атак и инцидентов.

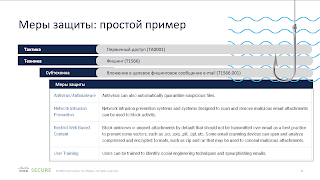

С точки зрения техник добавлено было всего 3 техники, 2 из которых не имеют прямого маппинга с матрицей ФСТЭК, а одну, T1620, я внес в свой маппинг. 12 новых субтехник я в маппинг не вносил, так как это достаточно непростая задача и, на мой взгляд, в текущей версии матрицы ФСТЭК, нереализуемая. 139 крупных и 33 мелких изменения в уже существующих техниках и субтехниках на маппинг не повлияли. 3 новых и 3 измененных техники в мобильной версии ATT&CK на маппинг также не повлияли; как и 52 новых описаний ВПО и 9 новых хакерских группировок. Из новых защитных мер добавилась только одна — предотвращение утечек информации (DLP).

Перевод самих техник можно найти у меня в Telegram-канале, но, как вы понимаете, там тоже нет больших изменений. Кроме того, сейчас идет определенная работа (правда, на мой взгляд она оооочень сильно затянулась) в попытке найти устраивающий всех перевод на русский язык хотя бы тактик MITRE ATT&CK. Работа идет с октября, но на мой взгляд, она куда-то свернула не туда и в Telegram-сообществе, которое это все обсуждает, дискуссия стала излишне бюрократичной, а потому и не очень результативной. По мне не так уж и важно, называется тактика «разведка» или «рекогносцировка». Смысл и так понятен, а пытаться в одно слово впихнуть смысл, который должен быть непонятен неспециалистам — задача невыполнимая (да и ненужная, по большому счету).

Чтобы облегчить работу с маппингом на этом сайте есть простенький инструмент, который позволяет искать техники по номеру, либо ФСТЭК, либо MITRE. Инструмент я уже обновил до последней версии — он поддерживает маппинг в 10-ю версию ATT&CK. Помимо поддержки последней версии матрицы от MITRE, я также обновил и уже ранее установления соответствия. Убрал одну лишнюю технику (из T9.12) и обновил соответствия для 24 техник из матрицы ФСТЭК. Теперь, на мой взгляд, получилось более точное соответствие (насколько это вообще возможно).

В апреле нас ждет новая, 11-я версия, с множеством изменений и дополнений, делающих матрицу MITRE ATT&CK еще более практичной в использовании. А так как ФСТЭК врядли сможет поддерживать обновление своей матрицы с такой же регулярностью и глубиной, то сделанный маппинг позволит увязать документ ФСТЭК с передовыми практиками работы с техниками нарушителей, которые приняты в мире (не единственными, но передовыми).