Но вернемся к STIX и TAXII. Инициатиром разработки этих двух стандартов стала компания MITRE, известная своим стандартом CVE. Она же «шефствует» над OVAL, CCE, CEE, CME, CWE, CPE, CRF, CAPEC, SCAP, CVSS и XCCDF. Но если все эти стандарты были ориентированы в первую очередь на управление уязвимостями, то STIX и TAXII направлены на обмен информацией об угрозах.

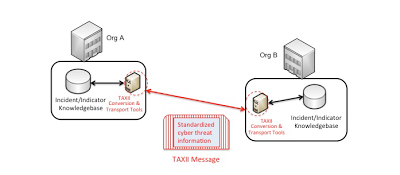

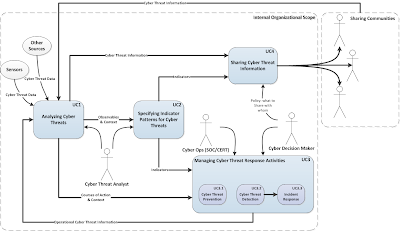

Идея STIX достаточно проста — слишком уж много в последнее время появляется угроз уровня APT и необходимо оперативно обмениваться информацией о них. нельзя сказать, что раньше такого обмена не было, но он был не стандартизован. Каждое ведомство или компания использовали какие-то собственные наработки, непозволяющие эффективно коммуницировать между собой. Язык STIX должен устранить этот недостаток. Он позволяет унифицировать описание различных угроз и связанных с ними параметров — индикаторы атаки, информация об инциденте, используемый для атаки инструментарий или уязвимости, предполагаемые меры нейтрализации атаки, информация о предполагаемом противнике/нарушителе и т.п. А вот идея TAXII заключается в унификации способов обмена информации об угрозах, описанных с помощью STIX.

В целом картина выглядит достаточно логично и целостно. И очень удачно она ложится на задачу, поставленную указом 31с. Есть источники информации об атаках, есть аналитики, есть методика ликцидации последствий атак, есть инфраструктура обмена информацией между ведомствами…

Вот только воспользуется кто-то у нас наработками MITRE, которые могут стать общепринятыми стандартами, или мы опять будем изобретать велосипед?.. Вопрос открытый.