Аналогичная нашему указу 31с система

обнаружения компьютерных атак в США была анонсирована аж в 1996-м году.

Именно тогда был подписан соответствующий Executive Order 13010

Президента Клинтона о защите критичных инфраструктур и, среди прочего, о

создании FIDNET (Federal Intrusion Detection NETwork). Этим же указом

была создана президентская комиссия по данной тематике (почти как наша межведомственная). Мы сейчас пытаемся с опозданием на 17 лет сделать то, что уже было инициировано нашими партнерами|врагами (ненужное зачеркнуть). Однако надо признать, что FIDNET так и не заработала в полную силу (да и не в полную тоже) — число атак на федеральные информационные системы не уменьшилось, а число «удачных» атак даже увеличилось. В феврале

2003-го года в США была подписана «Национальная стратегия по защите

киберпространства», в которой приоритетом №1 было названо создание

национальной системы реагирования на инциденты в киберпространстве

(National Cyberspace Security Response System), ставшей реинкарнацией FIDNET. Однако успеха NCSRS тоже не достигла, о чем лишний раз говорят «успешные» атаки Anonymous и Lulzsec в 2011-м и 2012-м годах (с угрозами а-ля «Wikileaks» системы раннего предупреждения бороться не в состоянии).

Почему произошел такой провал в достаточно здравой идее раннего предупреждения компьютерных атак? Начнем с того, что сегодня не существует возможностей для прогнозирования компьютерных атак. В институте прикладной математике имени Келдыша при РАН в свое время занимались данной проблематикой и даже высказли гипотезу, что компьютерные атаки в глобальном масштабе подчиняются вполне определенным математическим законам. Но на разработку моделей у ученых не было средств и эта тема заглохла, так и не развившись. Поэтому будем исходить из того, что спрогнозировать атаки нереально (если не брать в расчет, что почти любое крупное политическое событие приводит к всплеску хакерской активности) и нам остается только обнаруживать несанкционированные действия в реальном режиме времени.

Данная задача разбивается на несколько направлений — техника, люди, процессы, организация. С точки зрения техники дело совсем швах. Отечественных систем обнаружения вторжений у нас раз-два и обчелся; сертифицированных в ФСБ примерно столько же. Причем отзывы о работе с ними (что с «Ручейком», что с «Аргусом») говорят, что их эффективность сопоставима с системами обнаружения, которые разрабатывались в США в 90-х годах. Да и процент ведомств, которые используют эти системы ничтожно мал — большинство использует продукцию западного производства, сертифицированную в ФСТЭК (наши IPS 4200, 4300, 4500 там тоже есть). Но… когда речь идет об одном ведомстве, то проблемы нет (ну или почти нет), а когда о десятках? Да еще и КВО плюсуем. Эти IDS/IPS должны уметь обмениваться информацией между собой, что подразумевает поддержку стандартов TAXII (Trusted Automated eXchange of Indicator Information) и STIX (Structured Threat Information eXpression). А этого не наблюдается — мало кто из вендоров их поддерживает.

Пытаться разработать коннекторы к различным системам и собирать данные от них в централизованном центре мониторинга и реагирования на атаки?… Идея конечно занятная, но в России пока никем нереализованная. Государев GOV-CERT.RU пока не тянет на эту роль. Могу сказать по опыту Cisco, что работа такого центра — это колоссальная задача. У нас в нашем Cisco Security Intelligence Operations Center работает свыше 600 человек, ежедневно поступает около 75 Терабайт данных для анализа, 35% мирового email-трафика, 13 миллиардов Web-запросов, в качестве источников выступает 1.6 миллиона сенсоров и 150 миллионов оконечных устройств. Вы можете себе представить аналогичные возможности у государственного CERT? Я нет ;-(

Но мало обнаруживать атаки. На них же надо реагировать путем выработки соответствующих рекомендаций, правил для средств защиты или сигнатур для IDS/IPS. Например, упомянутый Cisco SIO выпускает свыше 8 миллионов правил для средств защиты ежедневно, а частота обновлений составляет 1 раз в 3-5 минут. Но это только для наших средств защиты? В федеральном масштабе эти показатели должны быть иными, совсем иными. Кто в ФСБ это будет делать? Там просто некому. Кто будет это делать? Как видно из текста Указа Президента эксплуатация данной

системы на ФСБ не возлагается. Вообще это нонсенс. Система федерального масштаба с полным отсутствием централизованного управления. Т.е. как и сейчас это будут делать

рядовые сотрудники отделов защиты информации или ИТ органов

исполнительной власти? Так у них и без этого головной боли полно. К тому

же квалификации в области расследования инцидентов и обнаружения атак у них нет, а обучать

их в массовом порядке в России негде — соответствующих курсов по управлению инцидентами у нас раз-два и обчелся, а в институтах эту тематику обходят

стороной (как и вообще тематику операционной безопасности).

Но может быть тогда можно надеяться на разработку методических

указаний со стороны ФСБ? Ну даже если представить, что у них есть нужное

количество специалистов для решения данной задачи, то я все равно не

верю в то, что это будет сделано в обозримые сроки. Уж если прямое

распоряжение по разработке обязательной нормативной базы по части

персональных данных (а это все вытекает из федерального закона) было

сорвано, то чего уж ждать от разработки методических рекомендаций?..

Понятие оперативности разработки нормативных актов и ФСБ у меня что-то

не стыкуются. Может поэтому «Основные направления…» Совбеза растянуты до 2020-го года?..

В традиционных системах оповещения об угрозе (например, в системе предупреждения о ракетном нападении) всегда можно идентифицировать нарушителя. Либо прямо — ракета вышла из шахты с территории конкретного государства; либо косвенно — по скоплению или передислокации войск, по увеличению коммуникаций между штабами и т.п. В системе обнаружения компьютерных атак — это малореально либо требует длительных исследований с непредсказуемым результатом. Вспомним тот же Stuxnet — до сих пор нет доказательств, что эта атака была реализована американцами или израильтянами. Серьезные предпосылки в пользу этой версии присутствуют, но вот беспорных доказательств — пока нет. Или тот же «Красный Октябрь». В коде есть слова на русском языке, большинство командных серверов находится на территории России. Но является ли это признаком того, что за «Красным Октябрем» стоит Россия? Нет. Русскоговорящие программисты могут и не быть гражданами Российской Федерации. А раз нет противника, то что делать? Как выстраивать линию защиты при неизвестной нападающей стороне? А если попробовать составить список потенциальных противников, то в киберпространстве он будет слишком большим. Это в физическом мире число потенциальных противников России ограничено теми, кто владеет ядерным арсеналом. В виртуальном атаковать может кто угодно — от уволенного сисадмина до сторонников Pussy Riot, от Украины, недовольной условиями газового договора, до Аль-Кайеды, решившей поддержать братьев-мусульман.

Ну допустим, фиг с ней, с нападающей стороной. Но причину-то инцидента мы должны установить. Должны. Но как? Как отделить сбой в результате направленной атаки от сбоя в результате череды случайностей или имеющихся уязвимостей? Это и в рамках одной-то системы непросто, а уж в федеральных масштабах… Вручную это нереально, а автоматизированных систем для данной задачи не существует. Разработка же их в Указе не указана. Может быть имеется ввиду, что такие работы будут вестись в рамках утвержденных Путиным приоритетных направлений развития науки, технологий и техники и утвержденной Медведевым 28 декабря 2012 года программы фундаментальных научных исследований в Российской Федерации на долгосрочный период (2013–2020 годы)? Все может быть, но я почему-то отношусь к этому предположению скептически.

Ориентироваться на последствия от инцидентов? Но они могут носить неразрушающий характер. Яркий пример — «Красный Октябрь«? Никакого выведения из строя газопровода или завода по обогащению урана — только сбор конфиденциальной информации. Отследить такие атаки в автоматизированном режиме очень проблематично. Нужны специалисты, а их нет, как я показал выше. И не факт, что будут. В разработанных же государственных образовательных стандартах по информационной безопасности 090101-090107 (а их 7 и утверждены они были в 2010-2011-м годах) этим вопросам внимания не уделяется вовсе. В свое время я изучал курс SANS Intrusion Detection In-Depth и могу сказать, что пяти дней по 8 часов хватает впритык — только для начального погружения в тему.

Еще одной причиной, по которой указ №31с «не взлетит» — его полная отвязка от действующей системы нормативных актов. К чему он? Зачем он? Для кого он? Вопросы есть — ответов нет. Эксперты и журналисты придумывают разные версии. Только у меня их целых четыре:

- Указ является развитием (началом) активности, связанной с реализацией «Основных направлений…» СовБеза. Собственно положения Указа пытаются формализовать то, что написано в 17-м пункте документа СовБеза и должно быть сделано в 2012-2013-м годах.

- Произошел серьезный инцидент в каком-либо из КВО и регуляторы зашевелились. Это возможно, но в СМИ информация н просачивалась.

- Надо осваивать бюджеты, под которые нужен нормативный акт.

- Реакция на «Красный Октябрь».

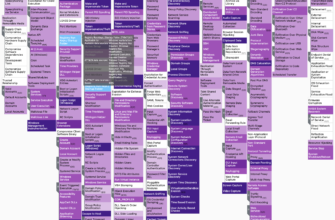

Я склонен верить в первую версию, но в этом случае мы имеем дело с нормативным актом, висящим в вакууме. В 2009-м году я готовил таксономию законодательства для защиты КСИИ и у меня получилась вот такая картинка:

Надо заметить, что она не сильно изменилась с тех пор. Появились новые документы ФСТЭК, появилась статья 11 256-го закона о безопасности объектов ТЭК (статья ни о чем), появился разбитый в пух и прах законопроект ФСТЭК по защите КВО, появился документ СовБеза. И все. Ни одного фокусного нормативного акта уровня закона как не было, так и нет. А ведь тут нужно сильно перерабатывать нормативку. Ведь многие КВО находятся в частных руках. Это для госорганов можно взять и спустить нормативные требования сверху. С бизнесом этот фокус не пройдет (если нужен правильный результат) — нужно организовывать частно-государственное партнерство и обсуждать совместные шаги, устраивающие государство и бизнес. Но регуляторы вести такое обсуждение с бизнесом не умеют (в США такая дисскусия с бизнесом была предусмотрена еще указом Клинтона в 96-м году).

Продолжим перечисление причин. Следущая — сам регулятор в лице ФСБ. При всем моем уважении к этой структуре, в теме защиты критичных инфраструктур они разбираются мало. Не на уровне отдельных специалистов, которые копают эту тематику, а именно на уровне ведомства, ответственного за безопасность российского государства. Так уж сложилось, что акромя криптографии в теме ИБ ФСБ светилась мало. Надеяться, что у них есть такая же экспертиза и в других направлениях, включая информационную безопасность КВО, не приходится. В США, когда разрабатылвали план защиты критичных инфраструктур понимали, что у них нет ведомства, который мог бы взвалить на себя такую задачу целиком. Поэтому был создан отдельный центр при ФБР (NIPC), а также Critical Infrastructure Assurance Office (CIAO), которые и координировались американским Советом Безопасности, в котором была создана отдельная должность (National Coordinator for Security, Infrastructure Protection, and Counter-terrorism). И NIPC, и CIAO были созданы отдельной директивой президента (PDD-63). Может у нас создана такая же должность; в секретной части указа 31с?

А почему не сработала FIDNET? Про это я напишу завтра. Тема обнаружения атак для меня слишком хорошо знакома, чтобы я с нее соскочил так просто 😉

Этот комментарий был удален автором.

Да, возможно создать такую систему. Это будет национальный SOC. Просто сложность в том, что SOC зиждется на простых людях на местах 🙂 А их пока нет — даже если инцидент будет создан — исправлять некому.

Экий ты сказочник. В твоем блоге написано все правильно, только в России нереализуемо. Именно про это я и писал.

А учитывая федеральный масштаб задачи нереализуемо вовсе. Даже в США с их финансированием не смогли запустить эту систему (сначала FIDNET, потом NCSRS).

Так что будь реалистом 😉

Удивительно, как человек, который и одного дня не занимался практическими вопросами и делами в области обеспечения информационной безопасности какого-нибудь "физического или юридического лица"…выставил себя авторитетом в вопросах Концепций, Методов и Решений обеспечения ИБ, чуть ли не во всем Мире ))).

Или Алексей, мое мнение и вывод ошибочны?

Виталий, вы о ком пишете? Обо мне?

Алексей, являясь молодым специалистом с обучением по 09010x (x-вроде бы 2, ИБТС), ответственно заявляю, что не изучение (а точнее слабое изучение) тематики разбора инцидентов в процессе обучения не препятствует, а только подстегивает к ее самостоятельному изучению. И естественно, что вышедший из вуза специалист, даже при наличии спецкурса, не должен допускаться к обеспечению любых аспектов ИБ в масштабе страны.

Получаем, что старички уже не знают технологий, а молодые — еще не знают. А на ту сотню безопасников, что посередине, имеющих высокооплачиваемую работу и вагон проблем на этой работе, должна возлагаться ответственность за судьбу страны. Остается ждлать готовности ныне зеленых специалистов. Но неужели они не созреют в течение 3-5 лет?

Такая система нужна как минимум для того чтобы собирать с госучреждений информацию об инцидентах и принимать меры по их предотвращению в будущем.

Аналогичные законы есть во многих других странах. Например в Австралии недавно выходили законы.

Cug, через 3-5 лет все вновь уйдет вперед

Я бы не сравнивал Австралию и Россию. В первой уровень зрелости государевой ИБ выше чем у нас. Гораздо выше

Алексей, но нынешние зеленые будут в тренде? Или я неисправимый оптимист?

Нынешние "зелёные" через 3-5 лет будут либо в той самой сотне безопасников, что посередине, либо работать в другой области, либо остануться "зелёными".

Алексей, ну есть же SOC в Cisco 😉 или в HP 🙂 Значит реализуемо. И Россия ничем не хуже любой корпорации и, вдобавок, лучше по некоторым параметрам: у нее много денег на такие проекты, у нее много амбициозных людей, у нее много людей с техническим складом ума. Осталось это все объединить в одном месте. Есть правда одна проблема, но про нельзя говорить. 🙂

Cug, многие "зеленые" и сейчас в тренде. Но это же надо донести на высокий уровень, где многие хорошие инициативы выхолащиваются или игнорируются

Денис, Cisco ты невнимательно читал мой пост — Cisco SIO собирает данные только со своих решений. В российских ФОИВ пока еще стоят решения разных вендоров, что многократно усложняет задачу.

Ну а насчет денег, то Cisco ежегодно на SIO тратит 100 миллионов долларов (или 3 миллиарда рублей). У нас, конечно, богатая страна, но такие деньги у нас тратят на немного иные объекты (Сочи, стадион "Зенит" и другие никому ненужные шняги).

Ну вот, сейчас захотели потратить на нужную Шнягу и пиар акция есть в виде Красного Октября.

Алексей, а вот вопрос донесения наверх — это да… Мало у нас ИБшников среди президента страны…

Этот комментарий был удален автором.

Сергей Борисов,согласен, Красный Октябрь здесь как раз кстати. Возможно даже, что он и стал последней каплей.

Алексей, ну почему же нереализуемо. Просто суть в том, что вцелом в сфере ИБ Россия отстает от прогрессивных стран лет на 15-20. И логично, что это отставание никак не "вырезать". Хорошо, что начали двигаться. А получится или нет, увидим не раньше, чем через 5 лет.

через 3-5 лет все вновь уйдет вперед

здесь уже просматривается парадокс Зенона, что ошибочно. За 3-5 лет "ныне зеленые" специалисты не только изучат то, что было, но и изучат то, что есть, тенденции развития.

Но другой вопрос — в преподнесении информации этим самым специалистам. Их надо заинтересовать! А про образование во многих вузах и колледжх говорить не хочется. Когда в 2008 сам заканчивал колледж по ПО ВТ и АС(тогда еще 220400, кажется), из группы в 30 человек более 20 из них даже "Hello World!" не осилят. И гордо называются программистами…

Владимир, потому что нереализуемо 😉 В мире эту задачу не решили, а там Security R&D имеют гораздо более длинную историю, чем в России. У нас исследований в области "Security & Visualization", "Security & Big Data", "Security & Scaling" нет, потому что заказчиков нет и не было. Если сейчас начать этим заниматься, то через 2-3 года только появятся первые результаты НИР, потом пойдет разработка, потом аппробация. Лет через 10 может что-то и появится

Реализуется на раз-два…

Вводятся цветные уровни…

Сегодня уровень атак "оранжевый"…

Критерии будут закрыты и алгоритм их выбора будет расширяться и углубляться по мере сбора данных от антивирусов и др. источников…

Ну и в приказном порядке "экспертным методом"…

Технически — источников данных полно…

Да вот текст приказа можно интерпретировать по разному, так что на первом этапе обойтись вобще без технических средств.

ФСБ может собирать Excel-евские файлики с инцидентами, собирать данные о применяемых мерах защиты, ругать тех у кого мало средств защиты, ругать тех, кто не отчитался об инциденте.

Потому что сейчас вобще беда — госструктуры не несут никакой ответственности за инциденты, утечки информации и т.п. и не перед кем не отчитываются когда случились инциденты.

Алесей, да пусть и 10 лет! Как говорится, начало — это уже половина дела! =) Пусть исследуют, создают НИРы. Я (и даже не отрицаю) смотрю немного со стороны. Но техническая реализация обсуждаемого указа — только верхущка айсберга в разрезе решения вопроса. Пока не решат вопрос финансирования и вопрос "мы свое сделали, а вы пользуйтесь", будут вечные костыли и скотч.

Такую систему невозможно создать. Так как как предскажешь стихийную атаку ботнета или анонимусов? Win32.Rmnet.12- ботнет из 3 млн+ ПК…

Этот комментарий был удален автором.

Здравствуйте Алексей.

Знаете ли вы федеральные IDS по типу FIDNET и NCSRS, только не в США, а в Европе?

Нет, не знаю