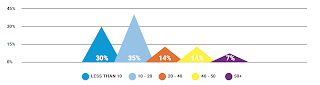

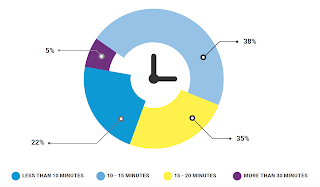

Понятно, что отчет показывает среднюю температуру по больнице, но в целом получается, что 95% инцидентов расследуется максимум за 20 минут. Если немного усреднить первые два параметра, то получается, что аналитики тратят на исследования инцидентов от 2,5 до 5 часов за смену (в прошлом году я писал про другое исследование по распределению времени у аналитиков SOC).

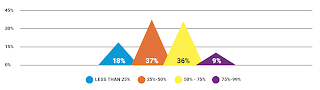

При этом серьезных инцидентов все-таки немного, так как по статистике многие из них представляют собой ложные срабатывания. Тут, мне кажется, у авторов отчета путаница в терминологии — они смешивают инциденты и сигналы тревоги, с которыми работают аналитики, что и приводит к таким цифрам в отношении одинаковых понятий. На мой взгляд, если уж мы фиксируем инцидент, то число ложных срабатываний должно быть поменьше.

А вот дальше интересно. На вопрос, что вы делаете с большим количеством сигналов тревоги, 39% аналитиков… игнорируют некоторые категории алертов! Прекрасное решение 🙂 38% отключают регистрацию большого числа событий. Также 38% (данный вопрос подразумевал множественный выбор) просто нанимает большее число аналитиков.

В прошлом году у 70% аналитиков основной целью называлось анализ и снижение числа угроз. В этом году этот показатель хоть и остался на первом месте, но снизился до 41%. А высвободившиеся 30% ушли на «тиранию алертов», то есть снижение времени на борьбу с ними (пятикратный рост по сравнению с прошлым годом) и расследование как можно большего их числа (трехкратный рост).

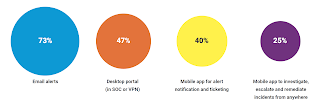

В эпоху мессенджеров, чатботов и средств унифицированных коммуникаций, самым популярным средством коммуникаций с клиентами/пользователями по-прежнему остается электронная почта и портал. Еще 40% аналитиков используют мобильные приложения.