2 года назад я уже приводил распределение времени на выполнение различных задач у аналитиков SOC. В рассматриваемом исследовании распределение схожее. Нет какой-то явной активности — время распределяется равномерно между десятком задач, стоящих перед специалистами SOC. Если у вас есть SOC и у вас не так, то стоит задуматься, почему у вас перекос. Нельзя считать данное распределение эталоном, но все-таки данные от 100 SOCов могут рассматриваться в качестве некой точки отсчета.

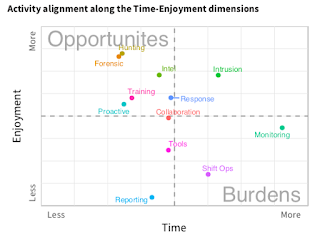

Вовлеченность и удовольствие от работы… Как редко этот вопрос интересует руководство в отношении своих сотрудников. Платят зарплату? Что еще надо?! Однако в условиях нехватки персонала и активного хантинга специалистов, одна только зарплата не дает гарантий на то, что сотрудник останется лояльным своей компании и не свалит при первом же интересном предложении. Тоже самое происходит и в SOCах. Есть ряд работ, которые интересны и аналитики с удовольствием ими занимаются (левый верхний сегмент). А есть и рутинные, скучные работы, которые снижают удовлетворенность от работы (правый нижний). Понимание этой картины позволяет понять, чему уделить внимание и в каких активностях стоит добавить творческой составляющей, чтобы сделать их более интересными для «соководов» (или автоматизировать их).

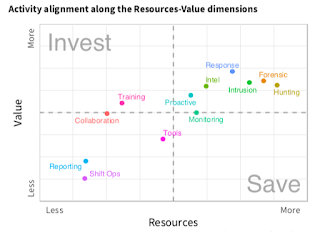

Частая дилемма, стоящая перед руководством SOC или всей ИБ, — схантить специалистов на рынке или обучить своих? Что даст больший эффект? Как найти баланс между затрачиваемыми ресурсами и получаемой от SOC пользой? Согласно исследованию, обучение собственных сотрудников и выстраивание правильных коммуникаций внутри (включая накопление и обмен знаниями) гораздо выгоднее, чем пытаться скупить на рынке всех мало-мальских известных аналитиков по ИБ. Во-первых такого количества специалистов нет. А во-вторых, даже у самых именитых компаний (а мы все знаем о ком идет речь) не хватит денег, чтобы оплачивать растущие аппетиты аналитиков.

То есть надо выстраивать программу повышения квалификации своих специалистов. И тут впору вспомнить вчерашнюю презентацию про то, как построить SOC. Я там привожу упрощенную пирамиду навыков и примерную стоимость обучения специалистов SOC разного уровня. За основу брал стоимость ряда курсов SANS — потому что в России многим вещам просто не учат. Возможно где-то есть и менее дорогие курсы — я не искал, ориентируясь на самый известный институт в мире. Но, возможно, Академия кибербезопасности Сбербанка или позавчера анонсированная Group-IB Cyber School смогут закрыть этот пробел. На самом деле карта обучения и повышения квалификации — это неотъемлемая часть любого проекта по SOCу (по крайней мере мы ее всегда делаем для заказчиков). Без нее куча затраченных на инструментарий денег превращается в пустышку. Не хочется вспоминать аналогию про обезьяну с гранатой, но она напрашивается. По ту сторону баррикад арсенал и TTP меняются постоянно, а, следовательно, и по эту знания должны обновляться также постоянно.

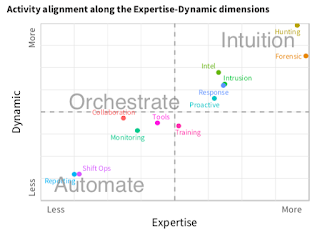

Ну и последний интересный аспект исследования описывает возможности по автоматизации отдельных активностей в SOC. Как показывает опрос почти сотни SOCов, хорошо автоматизируются сегодня только рутинные операции, которые навивают максимальную скуку у аналитиков. В остальных случаях (расследование, хантинг и т.п.) интуиция играет бОльшую роль, чем инструментарий.

Вот такая интересная статистика. Нельзя сказать, чтобы это все было откровением, но подтверждение некоторых роящихся в голове мыслей я получил.