Технологии

Думаю, что вы слышали о взломе , , , , Microsoft, , , ? Если нет, то позволю себе напомнить. Взлом LastPass В инциденте с LastPass злоумышленник получил доступ в сегмент разработки через скомпрометированный компьютер одного из разработчиков, который был атакован через систему многофакторной аутентификации. Компания не раскрывает деталей, но есть две версии, как такое […

На прошлой неделе произошло два события, касающихся искусственного интеллекта — известная депутат Ирина Яровая заявила о каннибализме со стороны создателей ИИ, а мне довелось провести вебинар, посвященный применению ИИ в кибербезопасности. Про каннибализм мы, к счастью, не говорили (тут я не специалист), а вот про гораздо более близкую мне тему

На днях мне довелось вновь модерировать прямой эфир AM Live, посвященный российским средствам сетевой безопасности, который продолжил серию эфиров AM Live, которые в последнее время, и по понятной причине, переориентировались на тему российских вендоров (это и технологии SOC, и средства защиты от целевых атак, и средства защиты бренда и мониторинга Даркнета, и т.

Секцию по дипфейкам и атакам на биометрию в рамках конференции Antifraud Russia 2021, после обзора текущего состояния этой проблемы, сделанного Александром Антиповым, главредом портала SecurityLab.ru, я начал именно с вопроса в зал — сколько человек, из порядка сотни участников секции, сдало свою биометрию в ЕБС. Поднялось всего 2 руки!

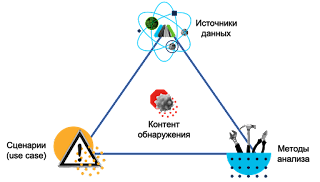

В ряде прошлых заметок я коснулся темы обнаружения угроз и показал отличия этих двух тем сейчас и 20 лет назад. Продолжу. Одним из ключевых отличий является наличие совершенно различных типов контента обнаружения, который не ограничен только сигнатурами атак. Но не только это. На самом деле я бы выделил еще 3 ключевых направления, в которых произошли […

Да-да, я не ошибся в заголовке и там должен быть именно «контент», а не «контекст». дело в том, что мы привыкли, что системы обнаружения угроз работают преимущественно по сигнатурам и поэтому часто ставим знак равенства между «сигнатурой» и «механизмом обнаружения», что неправильно.

Как я уже писал в прошлой заметке, обнаружение угроз сегодня давно уже не то, что было в начале 90-х годов прошлого века и оно уже не ограничивается только сигнатурными системами обнаружения атак/вторжений. Я планирую посвятить этой теме немало последующих заметок в блоге, ну а пока начну с краткого резюме, которое охватывает все темы, о которых […]

Год назад я уже рассказывал об истории, как один подрядчик, получив задание построить систему обнаружения атак, так буквально и понял задачу и включил в проект кучу сенсоров системы обнаружения вторжений, забыв про все остальные способы обнаружения чего-то вредоносного в организации. И это достаточно распространенная практика, продолжающая описанные

Технологии

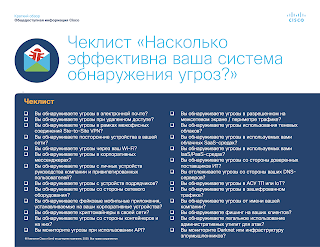

Во Владивостоке на неделе проходил Cisco Security Day, где я выступал с несколькими докладами. Один из них, рассматривающий несколько крупных инцидентов (Equifax, MAERSK, British Airways, DNSpionage, Olympic Destroyer и т.п.), я и выкладываю. В нем я попробовал подсветить ряд вопросов, связанных с тем, почему крупные организации, тратящие миллионы на

Технологии

Ну и чтобы завершить с темой моих выступления на Уральском форуме, которая была начата предыдущими двумя заметками, выкладываю свою презентацию, посвященную аспектам кибербезопасности, которые надо учитывать при внедрении прорывных технологий — больших данных, блокчейна, машинного обучения, квантовых вычислений, биометрии, 5G и т.