Технологии

На последнем SOC Forum, под влиянием просмотра множества выступлений, родилось у меня четверостишье: SOAR, SIEM, CASB и TIP ГосСОПКА, ФСТЭК и IRP Ты сокращенья должен знать Иди учи их. Не тупи! Не так давно Gartner порадовал нас новой, столь ласкающей слух русского человека, аббревиатурой — UEBA (User Entity Behavior Analytics) и многие отечественные

Почти двадцать лет спустя я написал свою первую книжку по обнаружению атак, которая, до сих пор используется в учебном процессе ряда ВУЗов. При этом ее часто даже сейчас воспринимают как догму, забывая, что за двадцать лет технологии обнаружения атак сильно поменялись, а возможности решений по обнаружению атак не ограничены только классическими

Вчера наткнулся на интересное исследование по экономической ценности решений по инспекции DNS, которые пока незаслуженно не нашли своего места в портфолио служб ИБ. Может быть дело в том, что для таких решений нет требований у регуляторов? А проблема при этом есть. Как обычно работает вредоносный код? Сначала пользователь заманивается на фишинговый ресурс или легальный, но […

Технологии

Последний региональный «Код ИБ», который я посетил в этом году, проходил в Самаре, где я рассказывал о новой концепции Zero Trust. О самой концепции я уже написал небольшую заметку, а теперь пора выложить и презентацию. Новая концепция кибербезопасности Zero Trust from Aleksey Lukatskiy Есть еще и видео про Zero Trust, но оно с другого мероприятия […

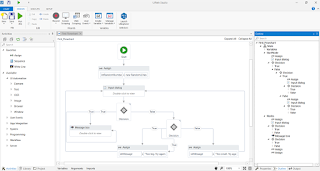

В сентябре на Хабре я написал большой материал про мониторинг ИБ облаков (первая и вторая части). Среди прочего я описывал достаточно частую ситуацию, встречающуюся у облачных провайдеров. Журналы регистрации событий доступны, но выгрузить их можно только в ручном режиме — сформировать лог за интересующий временной интервал и скачать к себе на компьютер

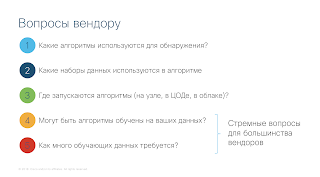

На сочинском «Коде ИБ. Профи» (кстати, на прошлой неделе стали доступны все презентации и записи с него) у Льва Палея был мастер-класс о том, как выбирать средства защиты, где среди рассматриваемых в качестве примера решений были системы управления событиями ИБ (SIEM). И у меня в загашнике давно был черновик заметки на схожую тему. Но я […]

В январе я написал заметку о том, что согласно новым подходам ФСТЭК, сертифицировать многие зарубежные средства защиты будет скоро невозможно. В апреле я продолжил тему, когда ФСТЭК выпустила письмо, требующее до 1-го января 2020 года (осталось 4 месяца) обновить все действующие сертификаты и подтвердить соответствие требованиям по доверию. И вот сейчас, спустя 4 месяца после […

Технологии

Последней презентацией, которую я читал на ITSF в Казани на прошлой неделе, была посвящена коротенькому обзору методов, которые позволяют проникнуть в корпоративную сеть, минуя межсетевой экран (и даже NGFW), стоящий на периметре организации. Проводя достаточно много киберучений, я часто в рамках одного из заданий прошу участников составить перечень

Технологии

Сегодня выступал на РусКрипто с темой «Применение блокчейна в проектах по кибербезопасности. Реализованные проекты». Презентация ниже. Парадоксально, но если не брать тему digital identity, то «чистых» ИБшных проектов с блокчейном почти нет. Там, где он вроде бы мог неплохо применяться, — Threat Intelligence, управление инцидентами

В презентации по машинному обучению в ИБ я приводил слайд с примерами датасетов, которые можно использовать в своих проектах по машинному обучению. У меня несколько человек попросили ссылок на них, что я и делаю. Набор PCAP-файлов с записанным сетевым трафиком от Netresec KDD Cup 1999. Это классический набор для проведения тестов IDS (уже размеченный). Да, […