SecOps

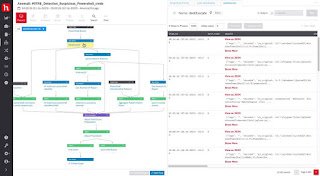

Как вы знаете, в сентябре этого года я делал перевод названий техник и тактик нарушителей из матрицы MITRE ATT&CK на русский язык с последующим их маппингом в техники выпущенной в феврале методики оценки угроз ФСТЭК. В октябре MITRE выпустила новую, 10-ю версию своей матрицы, которую я также обещал проанализировать и обновить свои сентябрьские документы. А […

Еще одно мероприятие по SOCам, которое прошло на первой неделе, было организовано компанией Picus Security. Оно называлось и состояло из множества интересных докладов, которые представлялись двумя спикерами — каким-либо известным в американской ИБ-тусовке экспертом (типа Дэвида Бьянко, автора пирамиды боли TI, Криса Клоули, автора первого курса

Коль скоро материалы SOC Forum 2021 уже на сайте организаторов и делать обзор мероприятия уже не так интересно, я бы хотел посмотреть на него немного с другой стороны. А именно сравнить то, что в течение двух дней происходило в центре Москвы, с двумя конференциями по SOCам, которые прошли в США и на которых тоже обсуждались […]

«Война на пороге, а мы не готовы! Нет, мы не готовы к войне!». Почти с этой ставшей классикой фразы началась пленарка SOC Forum 2021, который стал самым крупным мероприятием по ИБ этого года (две с лишним тысяч регистраций только на оффлайн-площадке, не говоря уже об онлайн-участниках). Ажиотаж вокруг антиковидных мер, неопределенность и желание успеть попасть […

7-8 декабря в Москве прошел SOC Forum 2021, в работе которого я принял активное участие. Более подробный обзор программы форума и его ключевых выступлений я еще напишу, а пока выложу одну из своих презентаций, с которой я выступал на секции по мониторингу ИБ на промышленных площадках. В ней я рассказывал о сценариях такого мониторинга для […]

Тема центров мониторинга киберугроз и реагирования на инциденты у меня в блоге является если не самой основной, то одной из них. Множество заметок, видео, подкастов, статей посвящено различным аспектам проектирования и функционирования SOC. И вот грядет очередная порция материалов, которые приурочены к проходящему в Москве и в онлайне 7-8 декабря .

Занимаясь проектами по SOC (как проектированием, так и оценкой существующих и разработкой их улучшений) постоянно сталкиваюсь с темой развития центров мониторинга в соответствие с лучшими практиками. Готовя такие планы, обычно включаешь в них только то, что уже проверено и действительно дает эффект. Понятно, что есть различные идеи и технологии, которые

Не успел закончиться SOC Live, презентации и видео с которого выложили вчера в открытый доступ, как через день в США прошло другое онлайн-мероприятие, целиком посвященное теме SOC — SOCstock. По задумке организаторов, компании Siemplify, называющей себя независимым игроком рынка SOAR №1 (просто других некупленных уже не осталось), это должно было

А я продолжаю обзор презентаций, прозвучавших в рамках второго канала SOC Live. Открыл первый поток «Эффективный SOC: лучшие практики» Алексей Новиков из НКЦКИ, который… который, к сожалению, не сказал ничего нового. Вроде бы ГосСОПКА и НКЦКИ существуют уже не первый год, но доклады по-прежнему строятся вокруг «

Воспев в ФБ хвалебные дифирамбы прошедшему в начале недели SOC Live, я хотел бы воспользоваться случаем и сделать краткий обзор презентаций, прозвучавших на форуме. Тем более, что я был штатным троллем комментатором 1-го канала (читай онлайн-ИБ-тамадой) и слушал их все. Так что пока воспоминания свежи, поделюсь своими впечатлениями от выступлений.