Коль скоро материалы SOC Forum 2021 уже выложены на сайте организаторов и делать обзор мероприятия уже не так интересно, я бы хотел посмотреть на него немного с другой стороны. А именно сравнить то, что в течение двух дней происходило в центре Москвы, с двумя конференциями по SOCам, которые прошли в США и на которых тоже обсуждались насущные темы SOCостроения — SOC Reload 2021 и Security Operations Summit.

Помните, лет 10-15 назад начались причитания, что системы обнаружения вторжений мертвы? На самом деле, за этим девизом скрывалась проблема роста числа ложных срабатываний, что и приводило к снижению эффективности IDS/СОВ. Но так как у нас не очень любят подкручивать имеющиеся продукты (помните анекдот про нового русского, который менял машину каждый раз, когда заполнялась встроенная пепельница), то стали появляться новые средства обнаружения угроз (EDR, NDR, CDR, CASB и т.п.), а также инструмента консолидации информации от них — SIEM. Но спустя несколько лет ситуация повторилась — потребители стали говорить о смерти SIEM, которые также фолсили. Стала активно развиваться концепция SOCов (хотя свой первый SOC я внедрял еще в 1998-м году). И вот на SecOps Summit’е прозвучала старая песня о смерти, но только теперь о смерти SOCов (у нас их только возрождаются, а на Западе их уже хоронят). Хотя самая идея вполне себе имеет под собой основания. Если не смотреть в сторону организаций, которые до сих пор занимаются выстраиванием стен вокруг своих сетей, игнорируя необходимость мониторить их защищенности, то сегодня большинство компаний концентрируют свои возможности по обнаружению угроз и реагированию на инциденты внутри SOCа, который, как бы мы не внедряли инструменты SOAR (а их внедрили далеко не все, или даже лучше сказать, мало кто), все равно имеет проблемы с масштабированием. Эрик Блок, представивший на SecOps Summit модель распределенного реагирования на инциденты D-IR, привел такие цифры — используемые SIEM видят от силы 10% тех инцидентов, с которым имеют дело специалисты по реагированию. Всего 10%. А еще есть проблема с публичными облаками, с которыми SIEM работают не очень хорошо, мягко говоря (я про это писал на Хабре в двух частях — 1 и 2). Автор идеи предложил исключить SOC из процесса сбора событий ИБ и реагирования на инциденты, распределяя все задания по устранению причин и последствий сразу соответствующим командам — ИТшникам, разработчикам DevOps и т.п.

Отказ от SOC — это не тренд, это одно из возможных решений по реагированию на инциденты, зависящее от множества факторов.

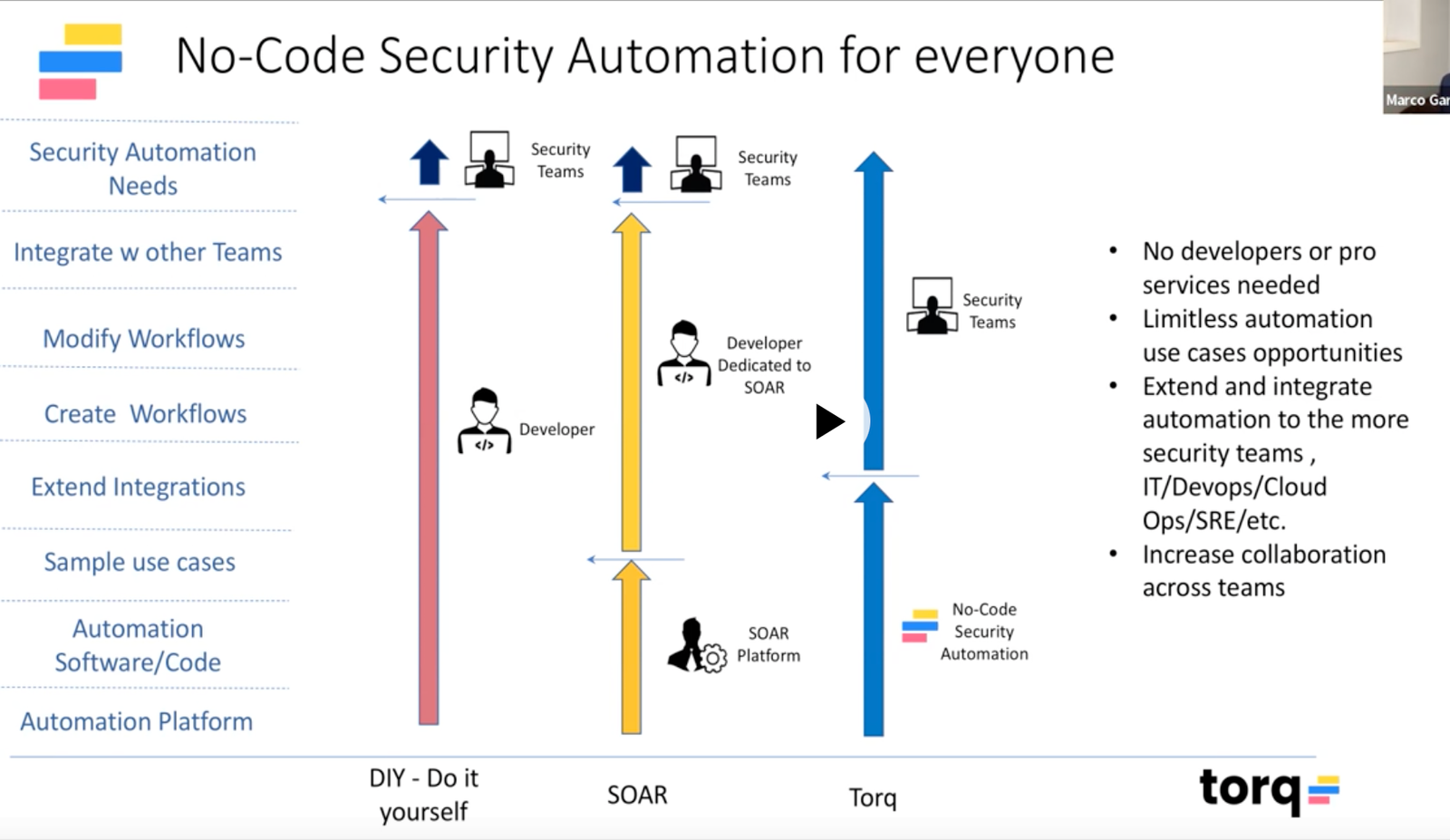

Как-то в Фейсбуке я написал мини-заметку о том, что скоро рынок ИБ заполонят решения No-Code или Low-Code, подразумевающие минимальное участие специалистов в разработке скриптов реагирования на инциденты, конструировании плейбуков в SOC, автоматизации обогащения и т.п. Но многие коллеги посчитали, что это пока фантастика и нам далеко до этого. На том же эфире AM Live про SOAR, который я модерировал, в пылу беседы участники проговорились, что никакой автоматизации пока так и нет (ну или ее мало кто использует, чтобы не получить автоматизированный хаос, как в известном анекдоте). А вот на зарубежных мероприятиях по мониторингу ИБ эта тема уже считается пройденным этапом и на том же SecOps Summit пошли еще дальше, вплетя в тему автоматизации ИБ тему No-Code. О том же говорили и на RSA Conference 2021, так что можно считать, что это уже некоторый тренд.

Не стоит думать, что No-Code — это будущее. Это скорее тренд, направленный на решение задач в условиях нехватки персонала по ИБ. Если есть квалифицированные кадры, то они могут решать все задачи по мониторингу, реагированию, оркестрации и т.п. с помощью собственных скриптов и это вполне себе путь. Но малому и среднему бизнесу без полной автоматизации не обойтись, а таких потребителей гораздо больше!

Тема автоматизации была продолжена на Security Operations Summit в рассказе о Threat Intelligence, в котором достаточно много говорили о том, что при росте числа индикаторов необходима автоматизация из сбора и классификации из массы неструктурированной информации. Если сравнивать с тем же SOC Forum, то у нас пока тема TI ограничивается обсуждением фидов и способом их доставки до потребителей. На SecOps Summit же поднимали вопрос улучшения работы с TI через мобильные приложения, расширения браузеров, порталы, API и т.п. вопросы автоматизации работы с TI.

Еще одно выступление на SecOps Summit было от Cisco, которая представляла результаты своего нового исследования «Security Outcomes Study Vol.2«, которое впрямую касалось тематики мониторинга ИБ и реагирования на инциденты. Опрос, результаты которого вошли в исследование, проводился в том числе и в России, так что он интересен вдвойне.

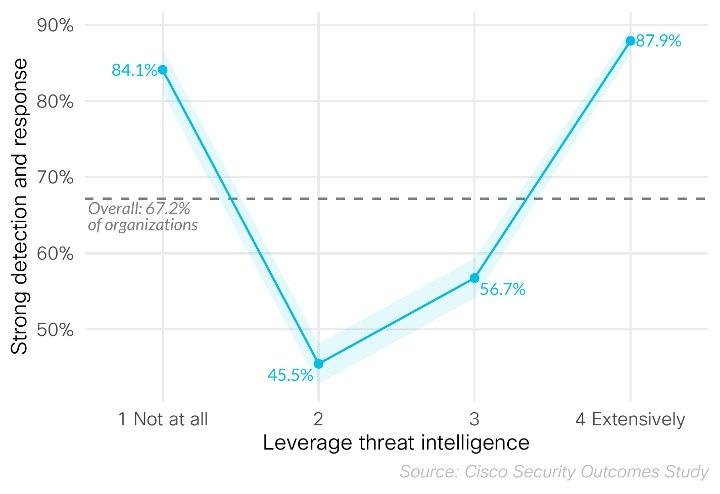

Один из графиков касался практики использования Threat Intelligence. Когда у тебя ее нет, у тебя достаточно эффективно может быть выстроен процесс обнаружения и реагирования на угрозы. Когда ты внедряешь TI, эффективность обнаружения и реагирования существенно проседает, так как мы излишне полагаемся на TI. И только при зрелом TI (а это редкость), процессы реагирования у нас вновь улучшаются и становятся даже эффективнее. Иными словами, не всякий и не всегда TI полезен для SOC. Вроде очевидно, но тут еще и с цифрами в руках.

А вот на московском SOC Forum 2021 мало кто приводит цифры по эффективности своих процессов. Ну разве что кроме маркетинговых цифр про количество инцидентов и скорость взятия инцидента в обработку.

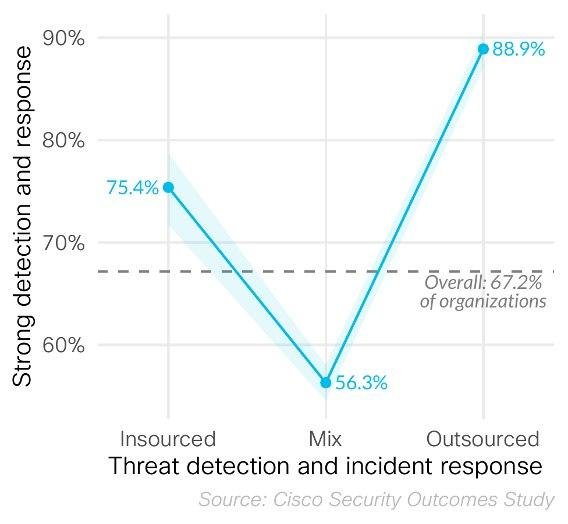

Еще один график из Cisco Security Outcomes Study Vol.2. Гибридная модель SOC (что-то у себя, что-то у аутсорсера) дает более низкую эффективность обнаружения и реагирования, чем либо «все у себя», либо «все на аутсорс». Правда, не надо думать, что аутсорсинговый SOC всегда лучше.

Согласно Cisco Security Outcomes Study Vol.2 аутсорсинговые SOC реагирует вдвое дольше, чем on-prem SOCи, и хуже чем гибридные SOCи. Так что выбор между моделью функционирования SOC не так прост, как об этом говорят представители аутсорсинговых центров мониторинга ИБ и как это регулярно звучало на SOC Forum 2021.

Выбор операционной модели SOC (on-prem, аутсорсинг, распределенная или вообще без SOC) — это важнейший вопрос при проектировании SOC и если на него не ответить с самого начала честно, то потом SOC может развиваться по неверному пути; как и затраты на него. Я не зря про это писал в статье, в преддверии SOC Forum.

В отличие от двухдневного SOC Forum 2021 Security Operations Summit длился всего несколько часов, но и на нем многие доклады, пусть и неявно, но носили легкий привкус рекламы, но не переходя разумных границ. А вот другое мероприятие, про которое я напишу завтра, было хоть и организовано ИБ-компанией, но совсем не содержало рекламы, полностью погрузившись в различные аспекты функционирования SOC.