«Война на пороге, а мы не готовы! Нет, мы не готовы к войне!». Почти с этой ставшей классикой фразы началась пленарка SOC Forum 2021, который стал самым крупным мероприятием по ИБ этого года (две с лишним тысяч регистраций только на оффлайн-площадке, не говоря уже об онлайн-участниках). Ажиотаж вокруг антиковидных мер, неопределенность и желание успеть попасть между очередными волнами и запретами, привели к тому, что SOC Forum прошел в 4 параллельных потока, а местами было и вовсе пять потоков (Cisco проводила отдельный онлайн-поток во второй день).

Всю пленарку можно было действительно уместить в одной фразе. Ну и разве, что еще регулярно звучавшее из уст основателя и уже не гендиректора Positive Technologies Юрия Максимова слово «резистентность». Вот и все, чем лично мне запомнилась достаточно тягомотная официальная секция, открывшая SOC Forum. Никаких громких заявлений или практичных советов, никаких анонсов или хотя бы шоу. Все в рамках выверенных и достаточно скучных выступлений, которые еще и повторяются из года в год. И даже примеры атак у нас не свои, а американские. Для чего все это делается, если нам даже «похвастаться» нечем? Ну разве что презентации стали более красочными. Например, НКЦКИ в первый раз на моей памяти стал не просто давать статичные цифры, как они это делают еженедельно, а действительно проводить анализ и делать выводы. Например, вот так выглядит динамика развития угроз ИБ, которая оценивается по данным и НКЦКИ, и отечественных ИБ компаний.

Правда, что меня удивило на этом слайде, это цифры от ФинЦЕРТа. Вроде как число атак растет, а финансовый сектор так и вовсе входит в Топ5 проанализированных отчетов безопасности, но число обращений в ЦБ снизилось почти вдвое. Возможно это как-то связано с тем, что для ФинЦЕРТа уже давно не могут найти начальников подразделений? К сожалению, узнать причину такого падения цифр не удалось — руководство ДИБа на форуме отсутствовало, а посему оставим этот вопрос на грядущий в феврале Уральский форум, регистрация на который уже идет. Если же вернуться к аналитике НКЦКИ, то она лишний раз нам подсказывает, что у разных ИБ-компаний разный фокус и отраслевая экспертиза.

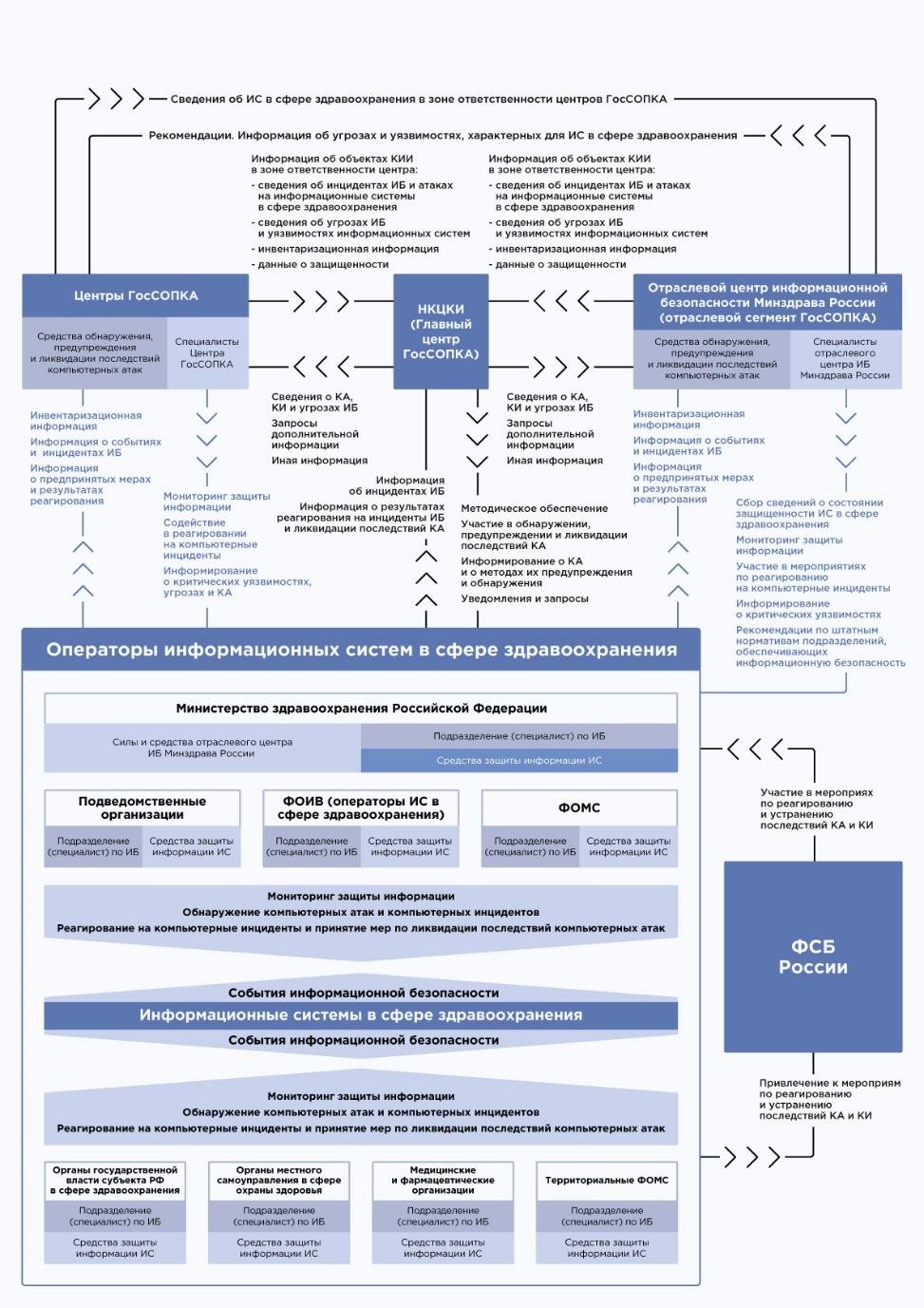

Интересно, что для НКЦКИ здравоохранение попало только на пятую строчку «лидеров», а у Солара их и вовсе нет в списке, в то время как общемировая статистика говорит о том, что здравоохранение как раз находится в прицеле злоумышленников. Отчасти именно поэтому Минздрав создал отраслевой центр ИБ (отраслевой сегмент ГосСОПКИ), а для организаций здравоохранения на SOC Forum даже была организована закрытая секция.

Но Минздрав был не единственным госорганом, кто представлял на SOC Forum свой взгляд на мониторинг ИБ и деятельность SOCов. Например, ДИТ Москвы рассказывал о своем созданном ведомственном центре, который в меньшей степени является классическим SOCом, делегируя эту функцию органам исполнительной власти и учреждениям Правительства Москва. При этом ДИТ Москвы координирует все эти ведомственные SOCи, собирает данные об инцидентах от них, проводит их анализ, а также занимается повышением уровня осведомленности.

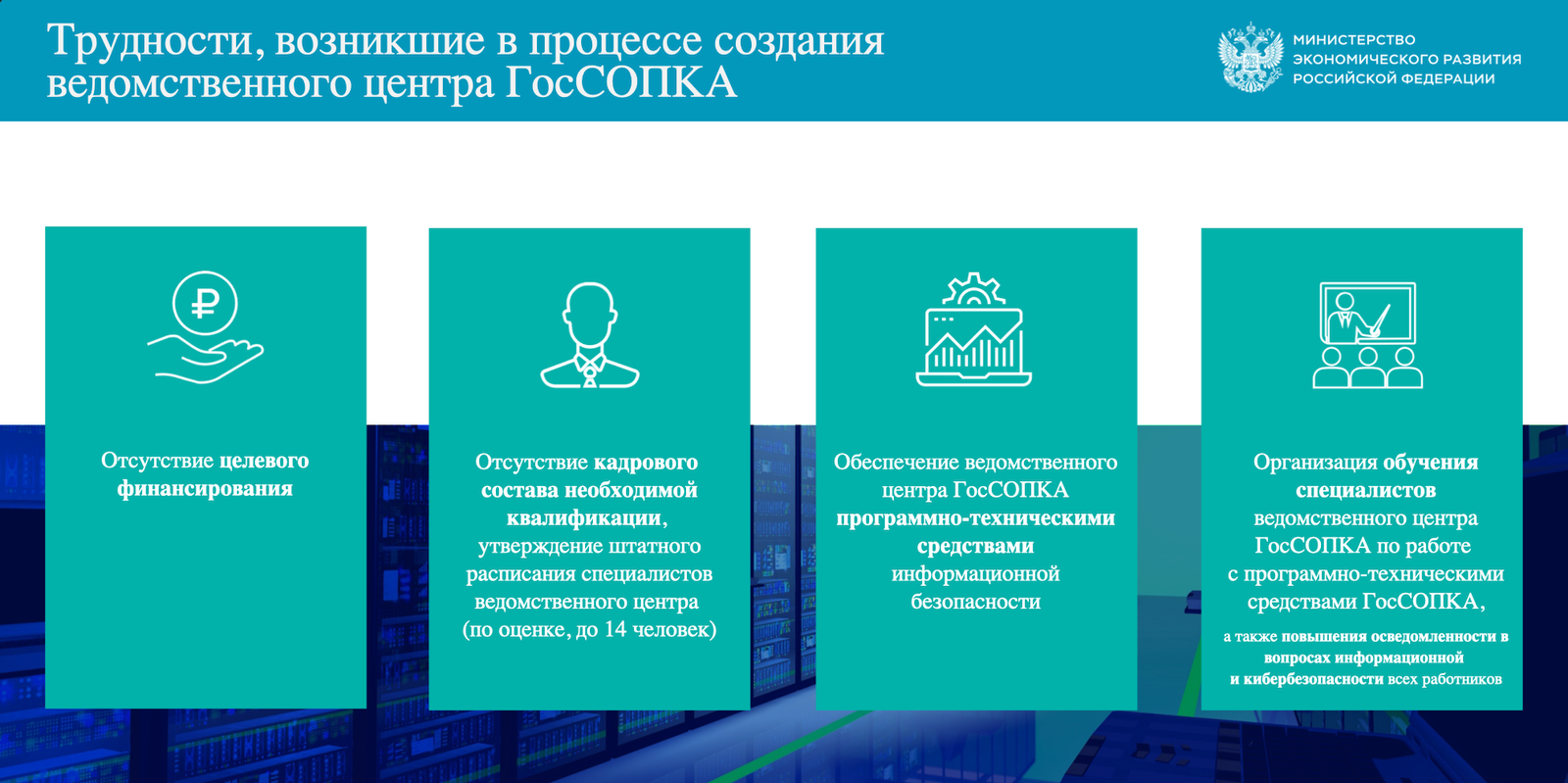

А вот Минэкономразвития пошел по другому пути. У них, в отличие от ДИТа и Минздрава гораздо меньше подопечных и подведомственных организаций; поэтому они вполне могли себе позволить строить не собственный центр компетенций, а отдать его на аутсорсинг. Что они в итоге и сделали.

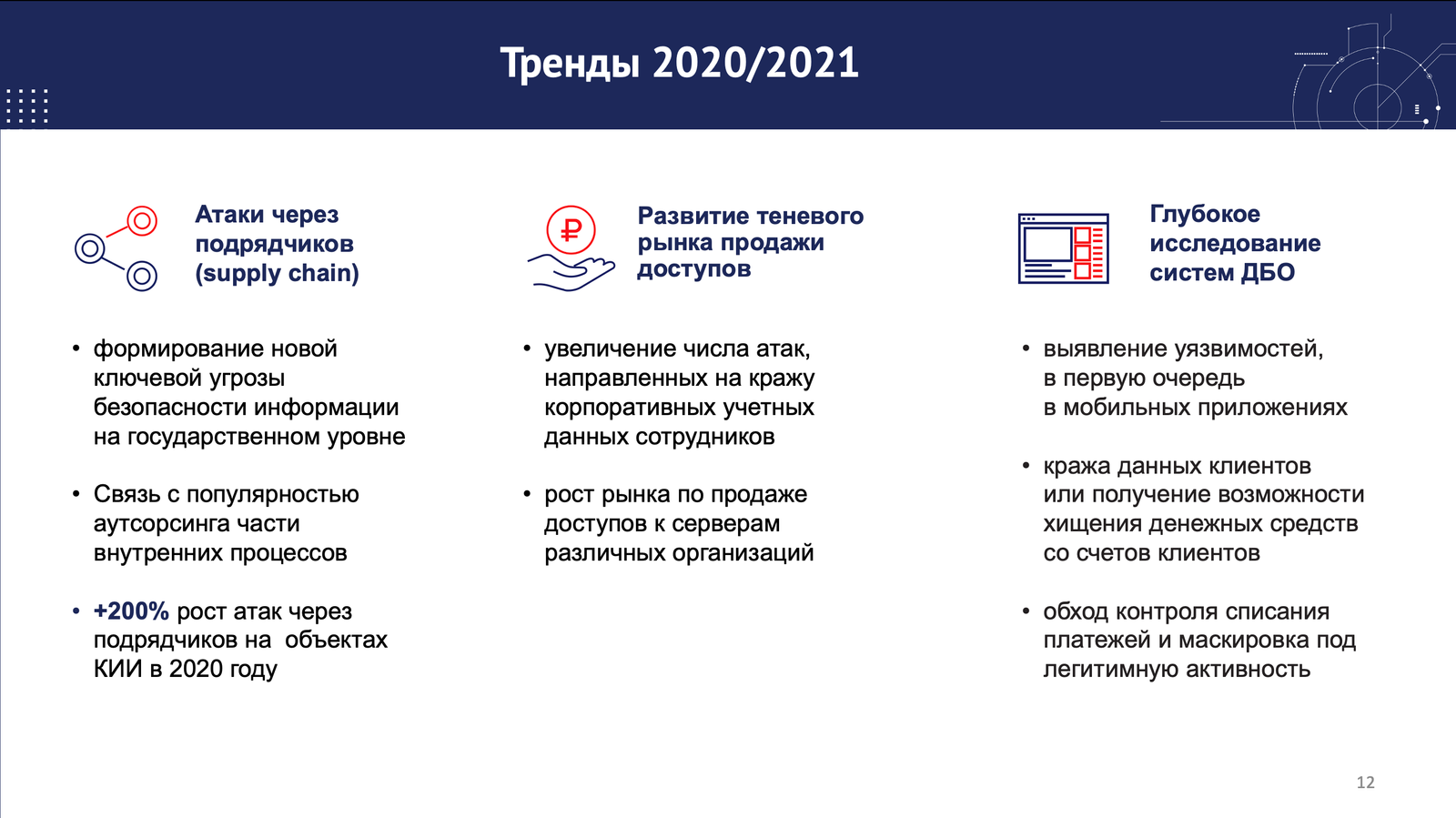

Но вернемся к НКЦКИ. Они также привели еще ряд слайдов с отмеченными трендами. Например, по векторам проникновения в корпоративные или ведомственные сети (разброс, конечно, значительный):

НКЦКИ отметил 200%-й рост числа атак через подрядчиков на субъектов КИИ (правда, ни одного примера никто так и не привел), рост продаж доступов к сетям, а также атаки на финансовые приложения (правда, финсектор у НКЦИ находится на предпоследнем месте в Топ5 атакуемых отраслей).

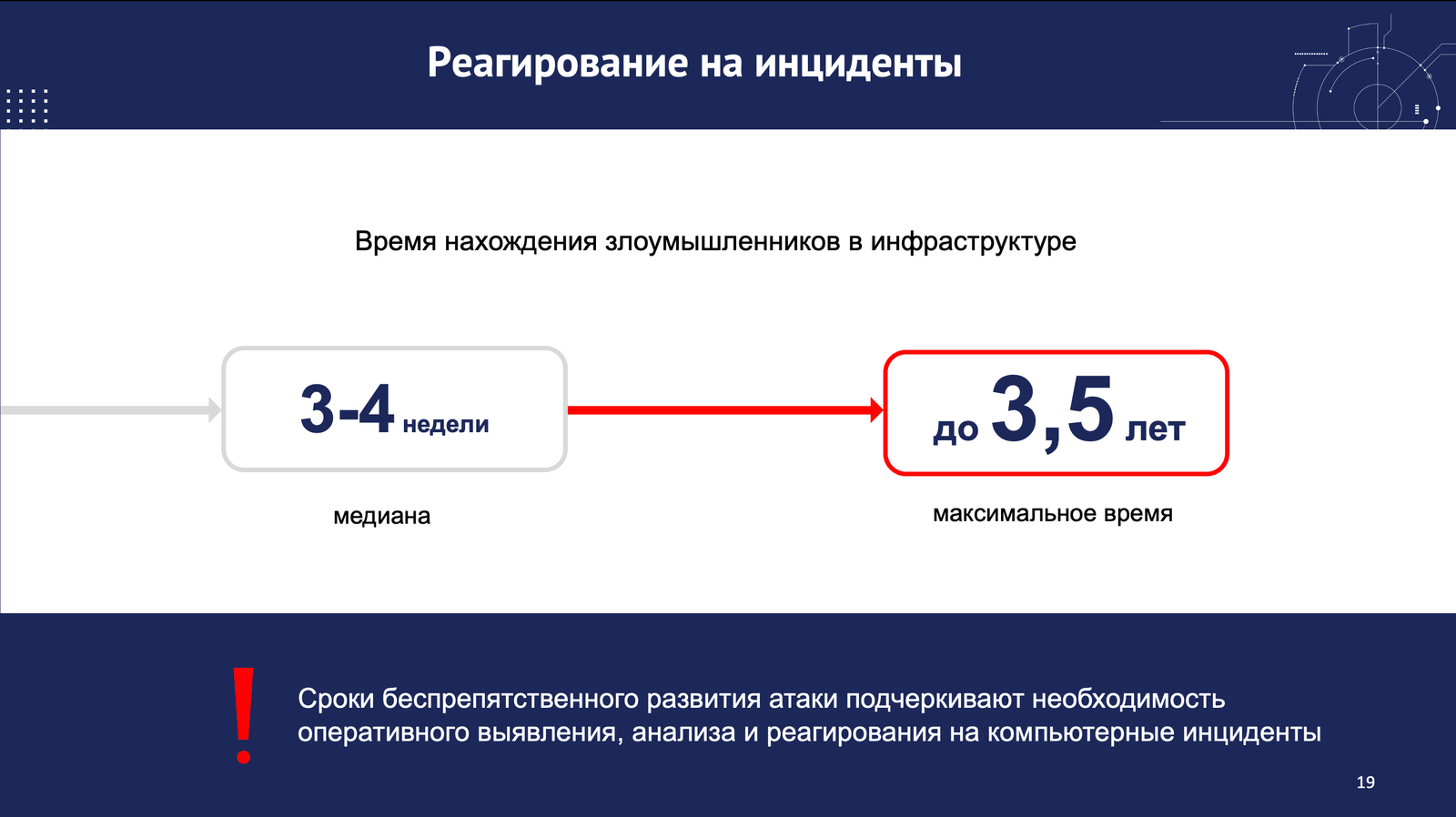

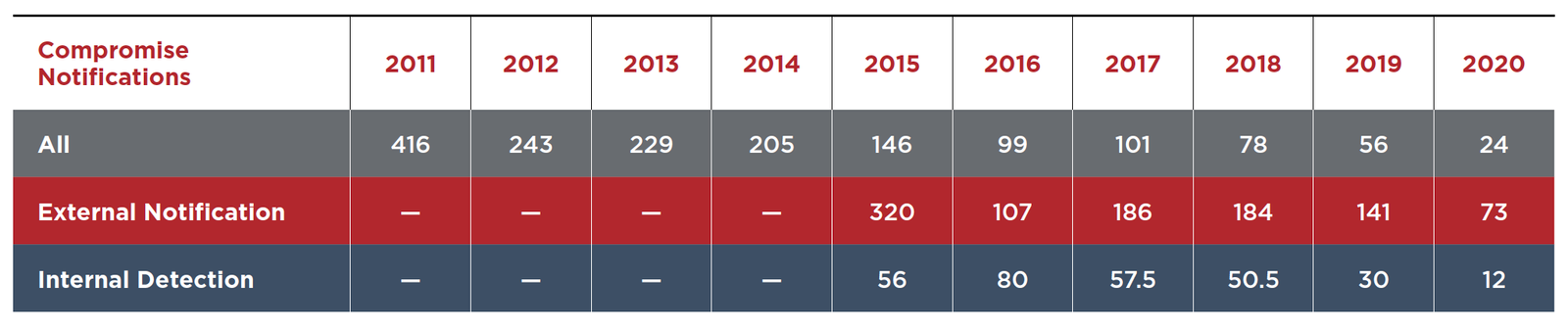

Из интересного, медианное время нахождения злоумышленника в скомпрометированной инфраструктуре оценивается НКЦКИ на уровне 3-4 недель.

С одной стороны это в целом соответствует общемировой статистике (из года в год это значение падает). С другой стороны хотелось бы увидеть не просто общее число, а срез по разным типам инцидентов и отраслям. Очевидно, что эти значения должны отличаться и, допускаю, местами сильно. Например, в США это значение упало с 60 в 2019-м до 17 дней в 2020-м году, а в Европе и Азии это значение наоборот выросло на 20 и 30% соответственно.

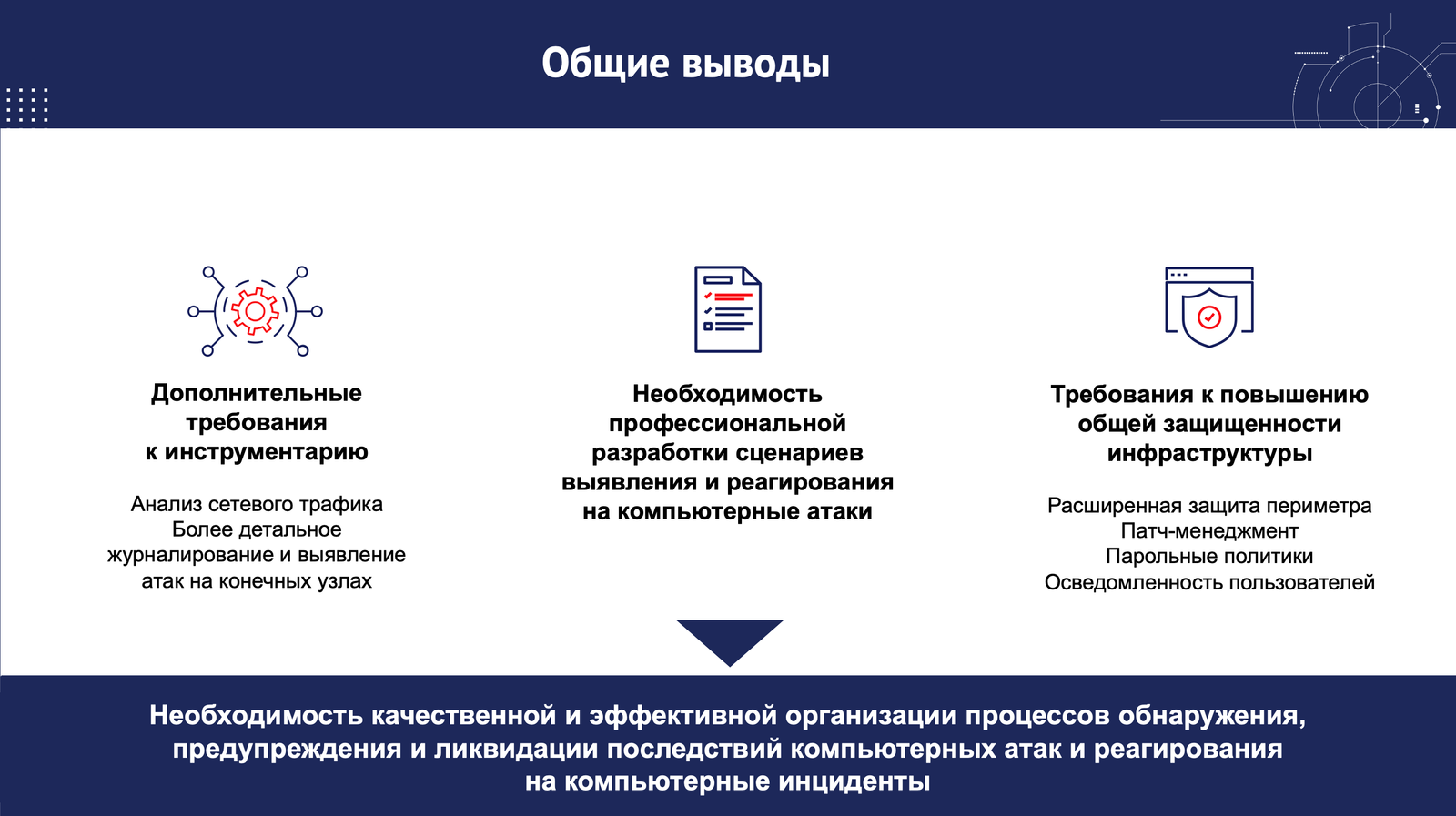

Общие выводы и рекомендации НКЦКИ вполне себе в русле общемировых советов — используйте NTA (тут и ЦБ недавно по всем письмо разослал, чтобы ему сообщили, кто использует средства анализа сетевого трафика), применяйте EDR, улучшайте playbooks и т.д.

К сожалению НКЦКИ подкачал во время секции ответов на вопросы, который собирались заранее через сайт организаторов форума. Почти на все вопросы ответ звучал как «Смотрите нормативку — там все написано»! Эта часть подпортила впечатление от НКЦКИ — не умеют еще регуляторы общаться со своими подопечными. Это, кстати, касается и других регуляторов, которые присутствовали на мероприятии. Ну да ладно.

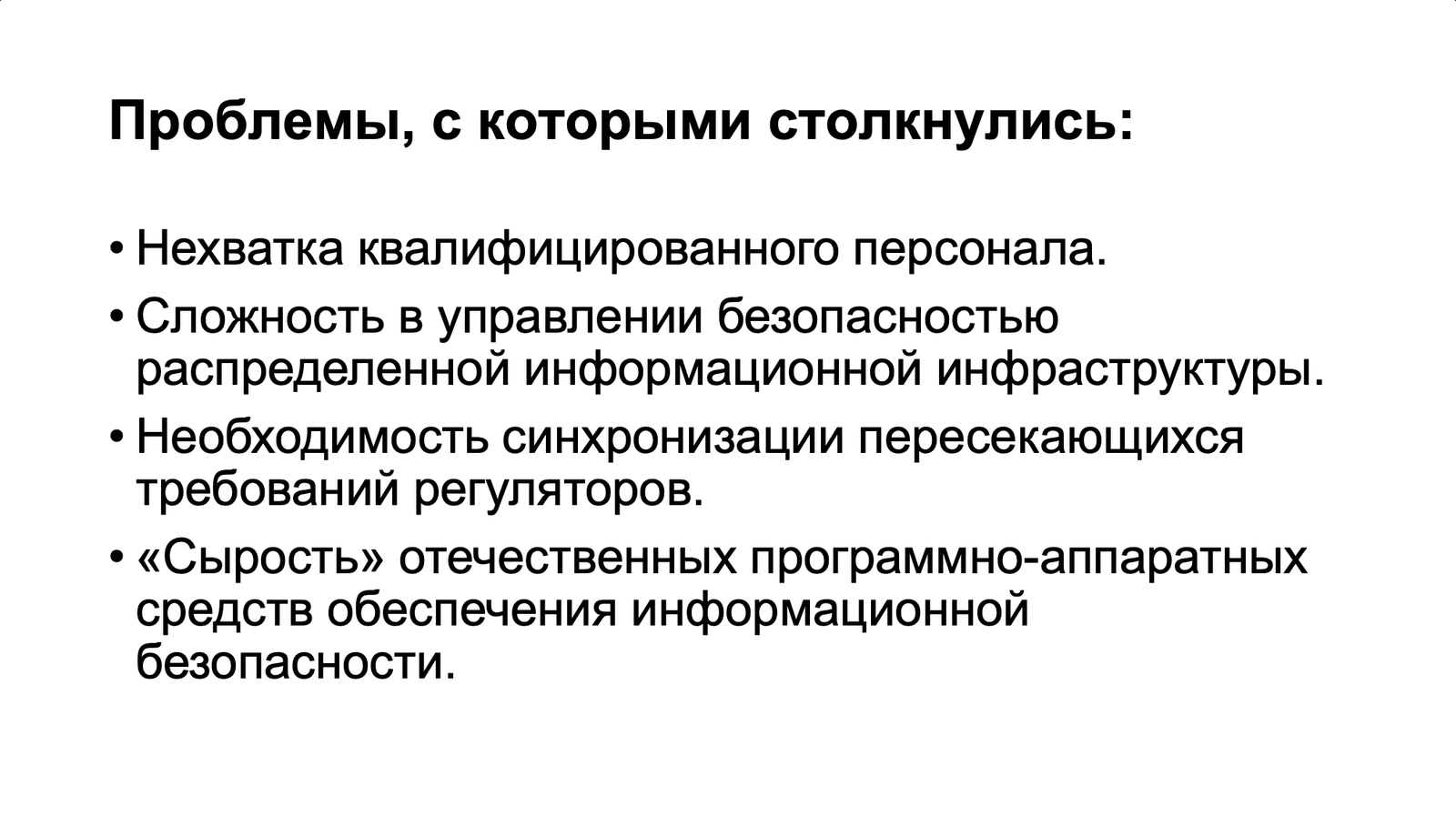

Во второй день доклады про SOCи в государственных органах продолжились. При этом каждый выступающий делал акценты на какой-то своей «боли» и каждый доклад получился дополняющим друг друга. Красноярск больше говорил про людей:

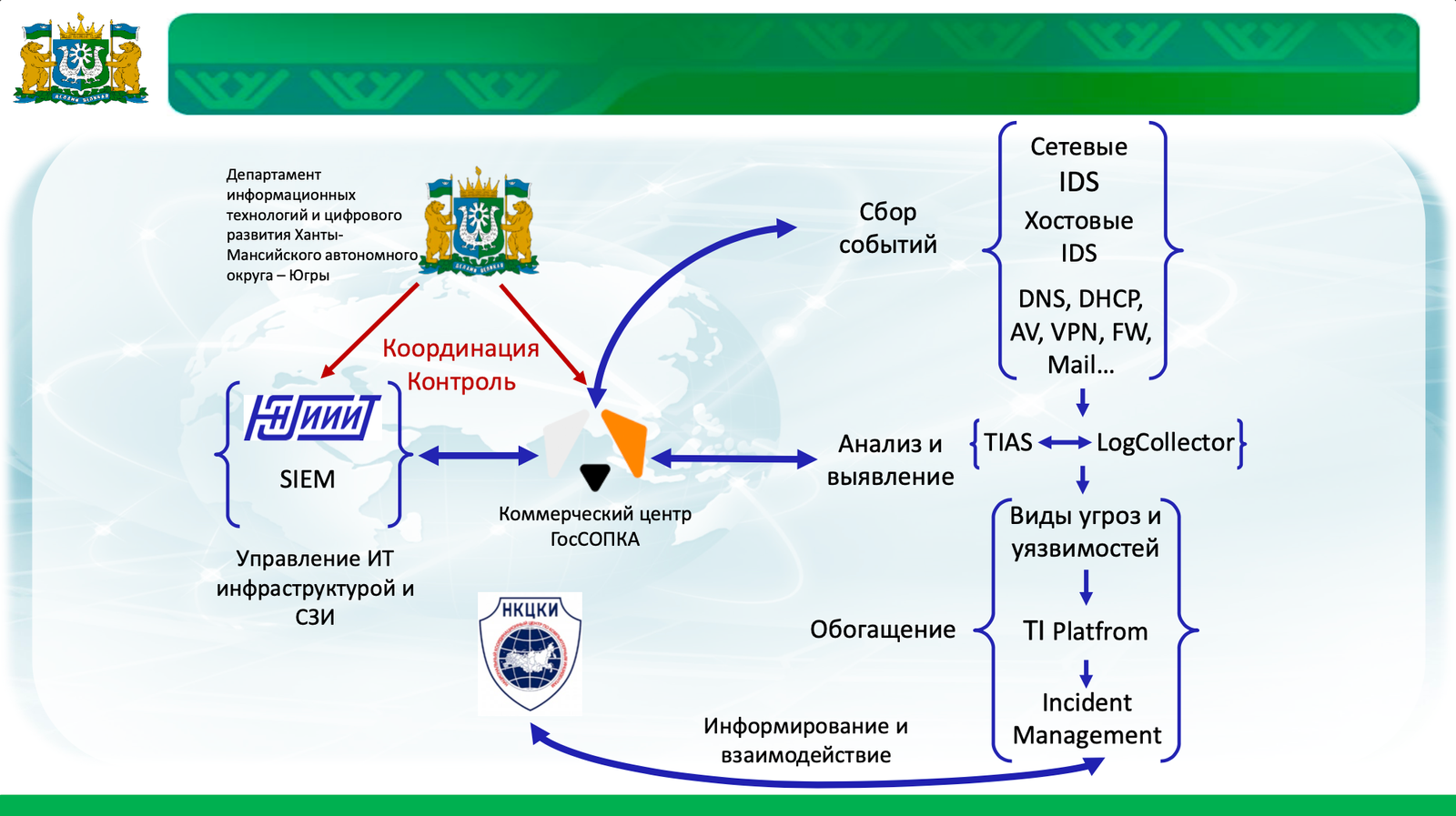

ХМАО-Югра продолжил тему персонала и расширил ее за счет технологий, применяемых в SOCе. Он же вновь вернулся к теме аутсорсингового SOCа, который для многих госорганов, не имеющих людей и денег на их найм, являетсяя выходом из сложившейся ситуации. При этом, судя по выступлениям и разговорам в кулуарах, у госорганов выбор между аутсорсинговыми центрами мониторинга не очень богатый — по сути выбирают из 2-3 игроков.

ХМАО-Югра продолжил тему персонала и расширил ее за счет технологий, применяемых в SOCе. Он же вновь вернулся к теме аутсорсингового SOCа, который для многих госорганов, не имеющих людей и денег на их найм, являетсяя выходом из сложившейся ситуации. При этом, судя по выступлениям и разговорам в кулуарах, у госорганов выбор между аутсорсинговыми центрами мониторинга не очень богатый — по сути выбирают из 2-3 игроков.

Татарстан в своем выступлении сделал упор на архитектурный подход к построению центра предотвращения киберугроз. Но что характерно, почти все государственные SOCи упоминали, что их штатная численность насчитывает 10 человек. Думаю, можно использовать эту цифру как некий эталон для SOC начального уровня.

А вот Свердловская область пошла по гибридному варианту — строит собственный SOC и пользуется услугами аутсорсингового коммерческого центра. При этом, судя по общению на форуме, многие сталкиваются с «сыростью» отечественных программно-аппаратных решений, которые применяются (или вынуждены применяться, если мы говорим о госорганах) в центрах мониторинга в соответствие с требованиями Правительства и регуляторов.

А вот Свердловская область пошла по гибридному варианту — строит собственный SOC и пользуется услугами аутсорсингового коммерческого центра. При этом, судя по общению на форуме, многие сталкиваются с «сыростью» отечественных программно-аппаратных решений, которые применяются (или вынуждены применяться, если мы говорим о госорганах) в центрах мониторинга в соответствие с требованиями Правительства и регуляторов.

На этом можно завершить описание одного из треков SOC Forum 2021. Завтра посмотрим на другие выступления. Ну а если вам не терпится посмотреть видео о презентации самостоятельно, то вы можете это сделать, так как на сайте форума они все уже выложены.

На этом можно завершить описание одного из треков SOC Forum 2021. Завтра посмотрим на другие выступления. Ну а если вам не терпится посмотреть видео о презентации самостоятельно, то вы можете это сделать, так как на сайте форума они все уже выложены.