Вновь возвращаюсь к практике обзора модерируемых мной эфиров телепроекта AM Live. На этот раз он был посвящен безопасному удаленному доступу. Надо сказать, что у меня возникло чувство дежавю — в начале эпидемии COVID-19 я неоднократно проводил и участвовал в эфирах по организации удаленного доступа. Правда, тогда я это делал от имени другой компании и сама ситуация была иной — у нас не было ни текущей геополитической ситуации, ни ухода иностранных игроков с рынка. Поэтому эфир, прошедший 1-го февраля, был по-своему нов. В конце концов, за это время у нас частично поменялась и нормативка, и наработался определенный опыт и лайфхаки по тому, как организовывать то, чему мы на эфире не стали давать определение и что являются всего лишь частью дистанционной/удаленной работы.

По традиции озвучу лишь некоторые тезисы, прозвучавшие на эфире у коллег, сдобренные моими комментариями (полная версия эфира может быть вами увидена в самом низу заметки):

- К требованиям по безопасности удаленного доступа, выпущенным нашими регуляторами (письмо ФСТЭК №240/84/389, рекомендации НКЦИ ALRT-20200320.1, приказ ФСТЭК №32) у лицензиатов ФСТЭК и ФСБ вызывают смешанные чувства — когда им выгодно, они говорят об их обязательном исполнении, когда нет — делают акцент на том, что это рекомендации (исключая дспшный 32-й приказ). Оно и понятно — не все требования регуляторов можно выполнить чисто физически.

- В США есть сборник передового опыта по организации удаленного доступа в виде NIST SP800-46. У нас такого нет и на мой вопрос, почему ни один из разработчиков решений по удаленному доступу так и не вышел с инициативой по разработке аналогичного документа в виде ГОСТа в ТК362, так никто и не ответил. Но мне кажется, что это было бы полезной инициативой.

- В этот раз я выстраивал вопросы для эфира таким образом, чтобы получить ответ не в формате «надо делать так», а в формате «мы у себя сделали так«. Логично предположив, что если вендор решений по удаленному доступу является экспертом в своей области, то его архитектура и выбранные решения являются неким мерилом хорошего. Но оказалось, что нет. Один из участников прямо настаивал на том, что то, что он продает заказчиком, не обязательно использовать самим. Ну и по ходу эфира в паре мест прозвучало, что участники продолжают использовать где-то OpenVPN, где-то коммерческие иностранные решения, которым пока нет замены.

- Описанный в предыдущем пункте аспект, в целом, отражает и мое видение происходящего с импортозамещением у нас в стране. Говорят все, а вот похвастаться реальным опытом импортозамещения могут немногие. И многие участники эфира упоминают 2027-2030 годы как ориентир для импортозамещения.

- Почти все участники запрещают удаленную работу из-за рубежа для своих сотрудников и партнеров. Интересно, что у зрителей, среди которых мы проводили опрос, контроль геолокации при удаленке включен для всех без исключения пользователей в 25% организаций. В 7% политика дифференцированная и зависит от ролей пользователей (руководство, ИТ и т.п.). В остальных случаях никакого контроля не осуществляется. Кстати, и у участников тоже в паре случае проскользнуло, что на словах-то они запрещают, но начальству, едущему в отпуск в Египет или на Мальдивы, удаленку не отрубают 🙂

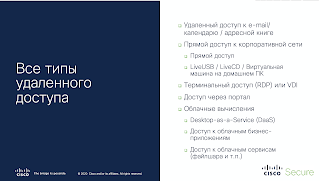

- Спросив у участников, какой стек технологий защиты удаленного доступа они используют, ответы были отчасти предсказуемы. VPN-клиент, антивирус, многофакторная аутентификация. Не все, но используют мониторинг сетевого траффика в поисках аномалий (NDR/NTA), мониторинг Web-трафика с помощью Secure Web Gateway, а также DLP для мониторинга утечек. EDR/XDR не использует никто, объясняя это возрастающим объемом телеметрии, которую должны анализировать и так перегруженные аналитик SOC (спорно). У зрителей была схожая история — с большим отрывом от всех лидировал антивирус в качестве средства защиты удаленки, на второе место попал MFA, третье заняли DLP и UEBA, а четвертое было отдано замкнутой программной среде, LiveUSB/LiveCD и особому виртуальному имиджу.

- Интересно, что почти все участники заявили, что RDS/RDP, как и VDI, надо всегда пускать через VPN, и только из уст одного вендора отечественных СКЗИ прозвучало, что они у себя используют обычный RDS, но с TLS на базе отечественной криптографии. С терминальным доступом стоит помнить, что тяжелую графику и мультимедиа через него гонять проблематично, если вообще возможно.

- С точки зрения архитектуры стоит отметить несколько моментов. Во-первых, стоит разделять шлюзы (кластеры шлюзов) для приземления удаленного доступа и для выхода в Интернет из компании, чтобы DDoS на периметр не повлиял на возможность удаленки (истории про DDoS на отечественных вендоров тоже звучали). Во-вторых, рекомендуется объединять все удаленные компьютеры в один сегмент, к которому присмотреться более внимательно, например, с помощью NDR/NTA-решений. Наконец, split tunneling при удаленном доступе лучше запретить.

Кстати, если вам интересно, какие новые продукты планируют выпустить российские компании, то стоит посмотреть эфир. Были озвучены не только планы по выпуску NGFW, но и новые решения в области ZTNA, а также по ряду иных направлений.

- Тема аутентификации вызвала определенные споры, отражающие места работы участников. Кто-то ограничивается обычной двухфакторной аутентификацией, используя то одноразовые коды, присылаемые на SMS, то пуши через приложение на смартфоне (хотя на мой взгляд, это никакая не 2FA, а скорее 2SV). Кто-то использует MFA, а кто-то настаивает на применении только PKI для выстраивании аутентификации как пользователей, так и устройств удаленного доступа. Ну и не обойдена была вниманием тема дифференцированной аутентификации, в рамках которой методы (просто логин-пароль, 2FA, сертификаты, токены и т.п.) применяются в зависимости от задач, модели угроз и т.п.

- Также один из участников настойчиво продвигал две темы, с одной из которых я согласен, а с другой нет. Первая — контроль поведения работников на удаленке (да и не только), позволяющая определять нелояльных пользователей. Мы не стали глубоко погружаться в эту, глубокую как океан тему, но подумать о ней в любом случае стоит. Вторая тема — LiveUSB, применение которых прописано в нормативных документах ФСТЭК и Минцифры, и которые позволяют использовать любой недоверенный компьютер в качестве платформы запуска защищенных приложений удаленного доступа и дистанционной работы с LiveUSB. У нас завязалась дискуссия о том, можно ли и как провести аттестацию таких удаленных рабочих мест, но мы так и не пришли к общему мнению.

На этом я, пожалуй, завершу краткий пересказ эфира, посвященного удаленному доступу. Я выделил всего 10 тезисов из почти трехчасового эфира, который стал одним из самых длительных в историю AM Live. Действительно, говорили мы долго. Сразу надо сказать, что мы не успели погрузиться в детали каждого из аспектов удаленки, не ставя такой задачи, и оставляя их для самостоятельных эфиров. Но хотя бы по верхам нам удалось охватить почти все темы, связанные с безопасным удаленным доступом. Ну и, конечно, поговорили о том, как будет развиваться это направление и какие решения будут выпускать участники эфира в ближайшем будущем.

эфир посмотрел. Интересный. Понятно что сейчас капец в ИБ. Но у всех горят глаза порезать куски пирога, но пирог не испечен)))))))) одни планы…вообщем интересно.

Есть такой момент. Но хотя бы уже есть желание пирог печь, а не просто продавать воздух

Почему бы PT не разработать рекомендации по безопасному удаленному доступу?

Не для выполнения требований регуляторов, а именно лучшие практики для повышения безопасности УД…

Я думал об этом. Но все-таки, это немного не то, на чем специализируется компания. У нас есть своя архитектура, но я не уверен, что она подойдет всем. В этом и смысл того же стандарта, что он рассматривает, как SP800-46, разные варианта с их плюсами и минусами.

Любопытно, действительно ли в реальной жизни CISO считают более безопасным использовать написанные сравнительно небольшими командами разработки не вполне понятной компетенции и основанные на раскурочивании опенсорса (или, что, имхо, ещё хуже, «открытый доступ к RDS/VDI с отечественной криптографией) решения вместо хотя бы чистого well-known опенсорса вроде wireguard?

Откуда может взяться уверенность (особенно с нашей системой сертификации) в том, что если завтра найдут критический баг в опенсорс-основе таких решений, отечественным вендором будет выкачен хотфикс-релиз?

Какую отвественность понесёт вендор сертифицированного решения, если через его (или его опенсорс-основы) дырки поломают инфраструктуру? Тут надо добавить несравнимые риски для отечественных ООО-вендоров с уставным капиталом в 10 т.р. и IPO-вендоров в мире.

В чём преимущества (кроме сертификации) отечественных «ПАК защиты удалённого доступа» перед опять же well-known решениями вроде pfSense и как эти решения двигают индустрию/отрасль в целом (или по-прежнему занимаются копированием фич)?

Это хорошие вопросы. Но их бы самим вендорам позадавать. А что касается 3-го пункта, то по умолчанию ответственности никакой кроме непонятно как применимой статьи 1095 КоАП. Ответственность за ущерб надо вносить в договора, но мало кто это делает, продавая/продукты «AS IS»

Спасибо за ответ 🙂

Просто не могу не поделиться контрастной сценой с одним и тем же прологом: в С(К)ЗИ найден серьезный эксплоит, через который поломали одного-плюс значимого Заказчика:

1) В случае мирового вендора: обвал котировок акций, спешные хотфиксы с emergency-распространением, куча how-to и пресс релизов чтобы хоть чуть снизить репутационные/финансовые последствия, возможно, судебные разбирательства.

2) В случае РФ-вендора: «Заказчик использовал С(К)ЗИ не в соответствии с эксплуатационной документацией (шкаф был не 2*2, не железный, и не открывался двумя ключами в двух тубусах с печатями; к тому же еще автоматизацию какую-то им надо было) — сам виноват».

Справедливости ради, в первом случае обвал котировок тоже редкость 🙂

Я еще могу добавить про суды РФ))))))…поэтому большого смысла в ИБ России не вижу…сейчас ИБ есть у газпрома, роснефти и финансах…у государственных контор тоже есть, но там как решето, где есть где нет…малый, средний бизнес, где люди не качают деньги-ИБ в зачатке.

Решето оно потому, что дизайнилось РФ-ИБ в скоупе security uber alles, причём, не технологическая security, а технологически-бумажная.

А в бизнесе важнее бизнес. Потому там дырочку проделали, там проделали — и вот.