Кто активно мониторит то, что происходит на конференции «Актуальные вопросы защиты информации», которые ФСТЭК проводит в рамках ТБ-Форума, тот образал внимание на то, что последние несколько лет эти конференции стали тематическими, посвященными каким-либо ключевым темам, которыми ФСТЭК занималась годом ранее. КИИ, безопасная разработка и т.п. В этом году регулятор посвятил большую часть своих выступлений теме безопасной дистанционной работы, полностью «забыв» обо всех других направления своей деятельности. Разве, что тема КИИ была рассмотрена днем ранее на конференции по защите АСУ ТП в рамках того же форума, а также несколькими днями позже, в рамках форума «Кибербезопасность. Наши дни. Промышленные технологии». Оно и понятно — прошлый год у всех прошел под знаком удаленной работы и было бы странно, чтобы регулятор не осветил этот вопрос, тем более, что за прошедший год эта тема поднималась неоднократно и всегда звучал вопрос, что же думает ФСТЭК (а также другие регуляторы по ИБ) по этому вопросу. Выслушав два доклада — от ФСТЭК и Минцифры — я могу тезисно зафиксировать направление мысли и предполагаемые шаги, с которыми столкнутся, как минимум, государственные и муниципальные структуры, а как максимум, и многие другие организации, например, субъекты КИИ или операторы ИСПДн.

- ФСТЭК признает и я склонен с ней согласиться, что существующие нормы 17-го приказа (а также иных приказов) ФСТЭК вполне себе допускают удаленную работу и позволяют защитить ее в рамках действующей нормативной базы. Но зачем-то, вдруг, появляется требование о том, что удаленный доступ должен быть организован только со специальных технических решений, к которым надо установить требования.

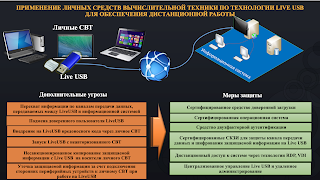

- ФСТЭК, трезво оценивая нехватку бюджета у госорганов и понимая, что каждому чиновнику выдать по служебному компьютеру для работы из дома невозможно, предлагает использовать концепцию LiveUSB, то есть специальной защищенной флешки, с которой можно загружаться и подключаться к ГИС или работать со слежубными документами вне рамок аттестованного помещения и контролируемой зоны.

- При этом ФСТЭК считает, что это не может быть любая флешка, на которую установлены сертифицированные средства защиты, а только специальная флешка, сделанная под заказ в соответствие с треваниями по ИБ

и стоящая как космический корабль. - На этой LiveUSB, которая должна быть сертифицирована, должны быть реализованы/установлены соответствующие средства и механизмы защиты — доверенная загрузка, ОС, двухфакторная аутентификация, СКЗИ, удаленное управление.

- ФСТЭК разрабатывает сейчас (на финишной прямой) руководящий документ к таким средствам, который будет ориентирован только на разработчиков и испытательные лаборатории. Вот тут у меня, конечно, в очередной раз всплывает вопрос. Понятно, что сделать документ, ориентированный на ограниченное количество участников, проще, чем документ для широкого круга лиц. Но если целью всего этого является именно усиление защиты информации и повышение ее уровня (а вроде именно это декларируется и является целью регулятора), то разрабатывать надо не только требования к средствам, но и требования к процессу безопасной удаленной работы. То есть речь может идти о методическе по безопасной удаленке, которой могли бы руководствоваться все госорганы, уровень квалификации которых не очень высок. И никакое, даже обвешанное сертификатами, средство не способно решить проблему безопасной удаленной работы, если не работать с конечными потребителями, чего ФСТЭК упорно не хочет делать, перекладывая эту головную боль на разработчиков средств защиты.

- ФСТЭК планирует внести изменения в 17-й приказ (ЗИС.31) и методичку «меры защиты» в связи с появлением этого РД, но когда это будет сделано, пока непонятно. В выступлении Шевцова Д.Н. прозвучало, что «мы по полгода все регистрируем в Минюсте», а значит ждать нам этих изменений не раньше конца года 🙁 так как цепочка тут простая. Сначала надо принять РД, потом поправки в 17-й приказ, а потом уже и в методичку внести изменения.

- Правда, в методичку внесут изменения явно не скоро. Днем ранее, на секции по безопасности АСУ ТП, Кубарев А.В. сказал, что ФСТЭК планирует (отмечу — давно планирует) разработать универсальную методичку по мерам защиты, которая бы объединяла разъяснение защитных мер не только к 17-му приказу ФСТЭК для ГИС, но и к 21-му (ИСПДн), 31-му (АСУ ТП), 31-му (оборонка), 239-му (ЗОКИИ). И будет это сделано, как было сказано, либо в этом, либо, что реальнее, в следующем году, Очевидно, что работа эта невозможна без синхронизации нумерации и наименования всех защитных мер в приказах ФСТЭК, чего пока не наблюдается. А это за собой тянет внесение изменений во все приказы регулятора, что, как мы помним из выступления Лютикова В.С., в 2021-м году делать не планируется.

- В отличии от всех ранее выпущенных РД ФСТЭК, никакого деления на классы защиты/защищенности у средств безопасной удаленной работы не будет. Все требования будут едины и применяться, что к ГИС 3-го класса, что к ГИС 1-го, что к ЗОКИИ 3-го уровня, что 1-го. С одной стороны унификация, а с другой — явное завышение защитных требований и отсутствие дифференциации, которое приведет к росту затрат и невозможности реализации требований ФСТЭК у многих субъектов регулирования. Ровно такая же ситуация была с требованиями по лицензированию мониторинга ИБ, когда ФСТЭК сразу установила требования по аттестации SOC по ГИС1 (и как ряд лицензиатов оказывает услуги мониторинга ИБ с облачного сервиса Microsoft Azure Sentinel мне до сих пор непонятно), мотивируя это тем, что к лицензиату может обратиться организация с ГИС1. Почему нельзя было прописать просто требование, что при мониторинге ГИС у лицензиата должен быть аттестат соответствия SOC уровня ни ниже того, который выдан на систему, отдаваемую на аутсорсинговый мониторинг? Так бы ФСТЭК дала развиваться рынку мониторинга ИБ, не снижая при этом уровня защиты госов. Сейчас ФСТЭК наступает на те же грабли, приравнивая какой-либо региональный банк (как СуКИИ) или районную больницу и корпорации типа Газпрома, РЖД или министерства типа Минцифры или Минфина. Всех под одну гребенку и всем выполнять максимально возможные требования — средства защиты не ниже 4 класса защиты (максимально возможный для «негостайны»). И если выполнение требований этого документа будет обязательным только для госов, то и ладно. Но если такие тревания будут обязательны, например, для субъектов КИИ, то реализовать их будет зачастую невозможно, так как не все приложения можно запустить с LiveUSB, особенно если речь идет об АСУ ТП.

- Вообще вопрос установки прикладного ПО на LiveUSB, как мне кажется, регулятором проработан не до конца. С web-приложениями вроде все понятно, но как работать с обычными standalone-приложениями? Ставить их на флешку? А места хватит? А сертифицированная ОС это позволит? А скорости работы с USB 2.0 (пока с этой версией) хватит? Одни вопросы.

- Кстати, и еще один вопрос. А как быть с требованиями ФСБ к СКЗИ? Насколько допустима такая схема не совсем понятно. Из проекта приказа ФСБ «Об утверждении требований о защите информации, содержащейся в ГИС, с использованием СКЗИ» у меня сложилось впечатление, что там вообще не учтена дистанционная работа. Еще LiveUSB будет хранилищем для ключей и сертификатов электронной подписи — поэтому надо смотреть, насколько эти флешки выполняют еще и требования ФСБ к средствам ЭП. Ну и скорость работы СКЗИ на слабой аппаратной начинке флешки тоже может стать очередным раздражителем.

- Требования будут ДСП. Если кто-то захочет получить к ним доступ после их регистрации, то необходимо сделать официальный запрос в ФСТЭК, но для этого надо иметь лицензию, о чем я уже писал, рассказывая про телемост с Лютиковым В.С. Правда, тут опять возникает вопрос. Если требования только для разработчиков, то как потребителю понять, какие он требования должен выставить к данным средствам? И как он может понять, что было сделано разработчиком в соответствие с закрытыми документами регулятора?

- Интересно, что действующие нормативные документы ФСТЭК запрещают осуществлять удаленный доступ администраторов к ГИС, требуя, чтобы администрирование было только локальным. Останется ли данное требование или его поменяют? Пока непонятно. Вроде как Шевцов Д.Н. упомянул, что изменения внесут, но по срокам см.выше.

- Также не до конца понятна ситуация с уже аттестованными системами. Как быть с ними? Требуется ли переаттестация или достаточно проведения дополнительных мероприятий по проверке безопасности дистанционного доступа? Вроде как ФСТЭК говорит о последнем, но судя по вопросам на конференции, и пользователям и самим аттестационным лабораториям не хватает официальных и публичных разъяснений регулятора.

- Интересно, что в рамках выступлений и вопросов неоднократно упоминалась информация «ДСП», то есть служебная тайна. Но на прямой вопрос, когда же хоть кто-то сможет назвать сроки принятия закона о ней, так никто и не ответил. На вопрос Шевцову Д.Н. из зала, как защищать «информацию ДСП» и в соответствие с чем, от представителя ФСТЭК последовал очевидный ответ — «в соответствие с 17-м приказом». Хотя с юридической точки зрения это нонсенс. 17-й приказ никакого отношения к информации ограниченного распространения не имеет — он регулирует защиту ГИС и только. Все всё понимают, но делают вид, что все хорошо 🙁

- С практической точки зрения у данного подхода есть и еще один нюанс (помимо прикладного ПО) — чтобы загрузиться с LiveUSB необходимо в BIOS указать, что загрузка осуществляется с флешки, а не с жесткого диска домашнего компьютера. Как это объяснить низкоквалифицированным пользователям, не совсем понятно. Особенно при том многообразии домашних компьютеров, которые имеют BIOS/UEFI разных версий разных производителей. А ведь некоторые ПК вообще не имеют такой возможности. С техникой Apple вообще засада. И хотя у многих рядовых служащих нет макбуков, но у чиновников высокого ранга это не редкость. И как быть с ними непонятно. Как и с теми, кто вместо ПК использует планшеты, в которые нельзя воткнуть LiveUSB. Вопрос печати на локальных принтерах тоже остается открытым…

- Как мы помним, Минцифра с Минпромторгом, пытаются импортозаместить все госорганы, а к средствам защиты так и вовсе предъявляют требования об использовании отечественной микроэлектроники к определенному сроку. Сейчас, имеющиеся на рынке решения LiveUSB такие требования не выполняют, хотя и заявляют о движении в эту сторону. Это означает, что после переходя на отечественные микроконтроллеры и модули флеш-памяти придется заново проводить сертификацию готового изделия, а заказчикам тратиться на повторную закупку.

Этот комментарий был удален администратором блога.

картинки/миниаютюры в посте не ведут на оригиналы (битые ссылки)

Да, миграция с lukatsky.blogspot.com не прошла бесследно