ФСТЭК

Вторым круглым столом на конференции «Кибербезопасность нового времени», проведенной Innostage в рамках казанской DigitalWeek, был «Формальная безопасность vs практическая безопасность: как достичь синергии», который получился не таким, как я его задумывал изначально, готовя вопросы. Поэтому в этой заметке я буду говорить не столько

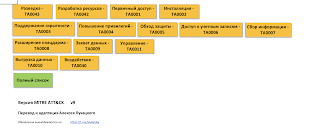

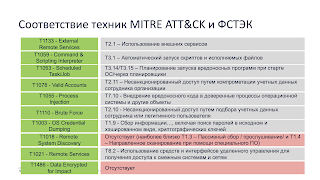

В пятницу, на конференции Kaspersky ICS Cybersecurity Conference, я выступал с темой «Основные сценарии реализации угроз на АСУ ТП и их преломление на методику оценки угроз ФСТЭК» (презентацию выложил в своем Telegram-канале). К этому выступлению я планировал завершить перевод последней версии матрицы MITRE ATT&

Вчера я наткнулся на модель угроз и нарушителя безопасности информации, обрабатываемой в программно-техническом комплексе дистанционного электронного голосования (ДЭГ). И хотя это всего лишь выписка, она все равно дает пищу для размышлений. В частности, беглый просмотр этого документа вызвал у меня следующие вопросы: Где модель нарушителя?

Несколько лет назад, а именно пять, я писал о том, как можно было бы облегчить жизнь с реализацией приказов ФСТЭК, внедрив неку/ю модель зрелости, которая бы позволила оценивать текущий уровень реализации требований регулятора и выстраивать некую дорожную карту достижения желаемого уровня соответствия. К сожалению, описанная мной тогда идея так

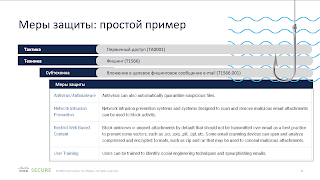

Читая методику оценки угроз ФСТЭК, собственно как и матрицу MITRE ATT&CK, понимаешь, что делается это все не просто так, а для какой-то цели (вот новость-то). И целью этой является выработка защитных мер, которые позволят нам противодейстовать выбранным нами как актуальными техникам и тактикам нарушителей. Еще во время появления первых документов

Когда ФСТЭК выпустила новую методику оценку угроз, многие мои коллеги облегченно вздохнули и рьяно взялись за работу по моделированию угроз, считая, что теперь их жизнь наладится и то, чего они ждали столько лет наконец-то свершится. Но не тут-то было. Новая методика оценки позволяет оценивать вполне определенный спектр угроз, оставляя в стороне много из того, что […

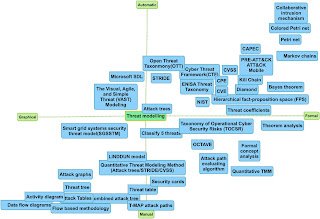

Известно выражение, что когда готовишь какой-то курс и потом его преподаешь, то и сам начинаешь лучше разбираться в предмете. Так вот по просьбе одного учебного центра я разработал такой курс по новой методике оценки угроз ФСТЭК, в процессе которого я прохожу все этапы моделирования, наступая на все те грабли, которые, по идее, должны были отсутствовать, […

В последнее время, либо готовясь к выступлению на различных мероприятиях, либо помогая нашим заказчикам в понимании методики оценки угроз ФСТЭК, я в очередной раз убеждаюсь, что регулятор сам так и не попробовал незамутненным взглядом пройтись по своему документу и никак не учитывал, что компании и производители средства защиты уже не первый год занимаются моделированием угроз […

Одним из камней преткновения в новой методике оценки угроз является пункт о необходимости составления перечня возможных сценариев реализации угроз, который нереализуем сегодня. Во-первых, нет средств автоматизации, а использование зарубежных разбивается о нестыковки и несовместимость ТТУ и TTP ФСТЭК и MITRE соответственно.

Для курса по моделированию угроз, который я читаю в Информзащите, и курса по методике оценки угроз именно ФСТЭК, который я читаю в Аста74, в последнее время я стал глубже копать то, что сотворил наш регулятор, чтобы попробовать сделать что-то практичное и практически полезное. Учитывая, что ключевой проблемой всей методики является ее последняя часть, посвященная составлению […