Для курса по моделированию угроз, который я читаю в Информзащите, и курса по методике оценки угроз именно ФСТЭК, который я читаю в Аста74, в последнее время я стал глубже копать то, что сотворил наш регулятор, чтобы попробовать сделать что-то практичное и практически полезное. Учитывая, что ключевой проблемой всей методики является ее последняя часть, посвященная составлению списка возможных сценариев реализации угроз, я попробовал применить опыт, имеющийся при использовании матрицы MITRE ATT&CK. Начал я с трансляции 11-го приложения документа ФСТЭК в более привычный по ATT&CK и более удобный Excel-формат для работы с таблицами (результат выложил у себя в Telegram-канале).

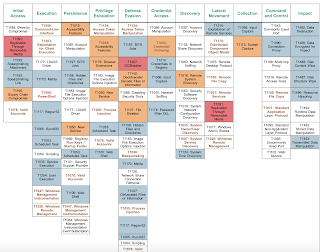

Дальше у меня была 2 простых идеи; раз уж я не участвовал в работе над последней редакцией методики. Во-первых, я подумал смаппировать ТТУ (тактики и техники угроз) по методике ФСТЭК с TTP (tactics, technics and procedures) по MITRE. А, во-вторых, подумалось мне, что сделать версию ATT&CK Navigator на базе отечественных техник и тактик было бы неплохим подспорьем для автоматизации (а там можно было бы и над переводом Unfetter подумать). Но когда я стал сравнивать ТТУ и TTP меня ждало разочарование.

Оказалось, что они плохо соотносятся друг с другом. 10 тактик ФСТЭК являются результатом объединения ряда тактик MITRE. Но если это еще можно как-то объяснить, то вот техники там уже перемешаны более сильно. Например, техника Т1.7 у ФСТЭК описывает сбор данных, предоставляемых DNS-сервисами. В ATT&CK это уже две техники — T1590.002 (сбор сетевой информации о цели — DNS) и T1596.001 (поиск в открытых базах данных — DNS/Passive DNS).

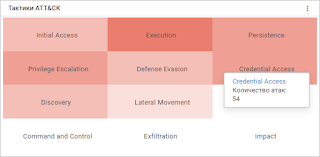

А, например, техника Т4.1 описывает несанкционированное создание или кражу учетных записей. У MITRE это вообще отдельная тактика «доступ к учетным записям» (Credential Access), в которой 15 основных и 52 второстепенных техники. И как их соотносить?

Разумеется, если постараться, то соотнести можно, но вот смысл теряется. Если бы ТТУ ФСТЭК были простым переводом TTP, то маппинг бы имел смысл, так как тогда можно было бы легко задействовать все базирующиеся на MITRE ATT&CK инструменты. Например, тот же ATT&CK Navigator. Простой open source инструмент, который облегчает работу с тактиками и техниками, позволяя легко описывать сценарии атак (если не брать в расчет их возможное количество), описывать те сценарии, которые не закрываются текущими мерами защиты, проводить тесты средств защиты и проводить кучу иных мероприятий.

Кроме того, техники и тактики матрицы ATT&CK сегодня поддерживаются многими производителями средств защиты, что позволяет достаточно быстро понять, способно ли решение по ИБ нейтрализовывать те угрозы, которые мы намоделировали.

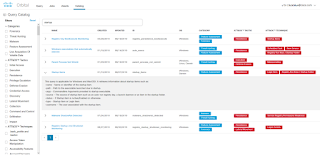

|

| Поддержка ATT&CK в подсистеме threat hunting в Cisco Secure Endpoint (бывший AMP4E) |

Возможно, у ФСТЭК есть идея сделать схожую штуку и для отечественных производителей. Правда, что делать российским вендорам, которые активно работают на зарубежных рынках и которые поддерживают в своих решениях именно MITRE ATT&CK? В том же Kaspersky EDR (версия Expert) это есть. В своей аналитике «Касперский» тоже привязывает обнаруживаемую вредоносную активность к ATT&CK. Теперь им делать двойную работу?

|

| Отчет Kaspersky MDR с привязкой к ATT&CK |

|

| PT NAD с поддержкой ATT&CK |

Вот пытаюсь я понять, в чем был смысл городить огород с собственной, нестыкуемой с ATT&CK, матрицей ТТУ и не могут понять 🙁 Возможно регулятор повторит путь MITRE и сообщества, которое участвует в работе над ATT&CK, и не ограничится одной таблицей в Word, а создаст реальный фреймворк с автоматизацией, API, поддержкой в российских продуктах (которые никто не поймет за пределами РФ, так как там все пользуются ATT&CK — привет, декларируемый Президентом страны экспорт российских ИТ). Но верю я в это пока с трудом — у ФСТЭК нет для этого ни денег, ни людей. Да и от краудсорсинга регулятор в последнее время отказался — делая все свои активности закрытыми и ограниченными только отдельными лицензиатами.

|

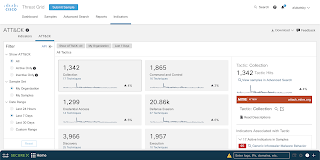

| Сводная аналитика по вредоносному коду с привязкой к ATT&CK в Cisco Secure Malware Analytics |

Но даже если все это будет создано, то возникает вопрос, как пользоваться результатами труда сотен зарубежных компаний, которые в своих отчетах используют привязку именно к ATT&CK? Кто будет сопоставлять TTP с ТТУ? Закроемся от всего мира и опустим железный занавес на отрасль ИБ? Ну тоже вариант. Правда, что делать с киберпреступниками, которые границ не признают, и данные по которым, присутствуют, например, в сервисе CARET, построенном на базе ATT&CK? Сейчас я могу ввести в него набор выявленных мной техник и инструмент подскажет мне группировки, которые могут стоять за атаками. И наоборот. Если в процессе моделирования нарушителей, я определился с актуальными для меня, CARET поможет мне определить, какие техники они используют, сильно сократив время на анализ.

|

| Пример описания техник, используемых одним из нарушителей с помощью ATT&CK |

Но увы, ничего этого не получится, так как ФСТЭК зачем-то решила уйти от общепринятой в мире систематизации и создать что-то свое. Посмотрим, что из этого выйдет. Пока ничего хорошего я в этом не вижу. Уж с практической точки зрения, как минимум.

ЗЫ. Кстати, за основу средства автоматизации моделирования угроз и определения тактик и техник на базе MITRE ATT&CK, которое могло бы лечь в основу инструментария ФСТЭК, обещанного в этом году, можно взять Unfetter, который я уже описывал три года назад. Оно доступно в формате open source. Правда, его делало Агентство национальный безопасности и это может стать камнем преткновения для наших регуляторов 🙁