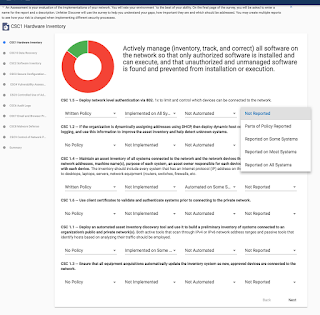

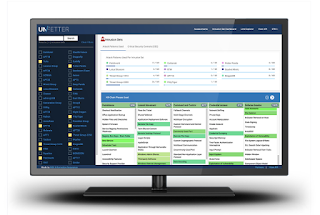

Проект называется Unfetter и состоит он из двух компонентов — Discover и Analytic. Первый, как видно из названия, позволяет оценить ваш текущий уровень защиты. Путем опроса через Web-формы, система «изучает» используемые вами меры и технологии защиты, сопоставляя их затем с базой знаний ATT&CK.

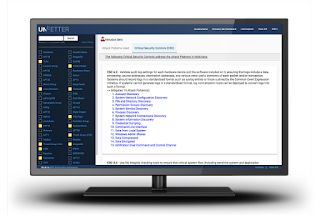

По каждому пункту вы можете получить более детальную информацию:

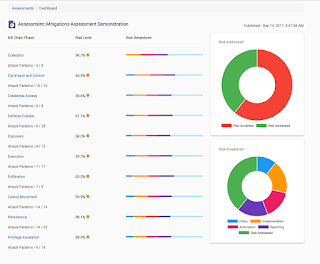

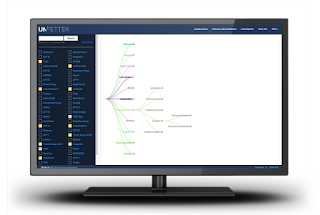

Дальше вы можете изучить методы атак и занесенные в систему хакерские группировки. По сути это немного переделанный CARET, описанный в предыдущей заметке, но установленный на локальной машине и сохраняющий ваши ответы, чтобы с ними можно было «играться» исходя из ваших нужд. Например, вы можете посмотреть тактики и техники хакеров:

сравнить их и попробовать «натянуть» на ваше сетевое окружение:

и разобраться, какие из защитных мер помогают нейтрализовывать какие тактики и техники злоумышленников.

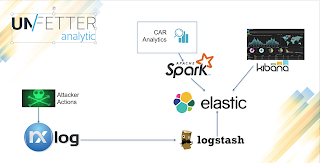

В принципе, для большинства задач достаточно только компонента Unfetter Discover. Он проанализирует вашу системы защиты и даст ответы о ее болевых точках. Второй компонент — Unfetter Analytic. Данный пока еще прототип предназначен для разработчиков, которые хотят ознакомиться с подходом MITRE в части моделирования угроз и атак и разработать и оценить эффективность своих защитных методов. Архитектура Unfetter Analytic, построенная на известных компонентах (Spark, Elastic, Kibana, NXLog и др.), позволяет генерить события безопасности из целевой системы на базе Windows (попытка входа в системе, запуск процесса, сетевое соединение и т.п.), которые затем уходят на сервер Analytic, который генерит уже события, связанные с обнаружением (или необнаружением) ваших «атак». Обнаружение осуществляется как раз вашими детекторами, которые вы пишете сами на Python. Analytic позволяет вам визуализировать то, что происходит и в контексте атаки, и в контексте ее обнаружения и проанализировать эффективность вашего метода обнаружения (а точнее прототипа метода обнаружения), который затем может быть уже реализован в более серьезном, боевом варианте. Ваши «детекторы» могут повторять то, что уже находится в реестре CAR, описанном вчера, а могут быть уникальными решениями. Задача Unfetter Analytic проанализировать эффективность вашего «детектора» с привязкой к CAR и ATT&CK.

Проект Unfetter развивается и у авторов достаточно амбициозные планы по его развитию:

- автоматическая выгрузка и анализ данных из различных отчетов Threat Intelligence с последующей их загрузкой в базу знаний Unfetter

- использование псевдокода для методов обнаружения для их последующего распространения в сообществе

- загрузка и оценка данных об угрозах в формате TAXII 2.0 от доверенных краудсорсинговых партнеров

- Purple Team Operation Planner для эффективности работы Red и Blue Team.