Когда ФСТЭК выпустила новую методику оценку угроз, многие мои коллеги облегченно вздохнули и рьяно взялись за работу по моделированию угроз, считая, что теперь их жизнь наладится и то, чего они ждали столько лет наконец-то свершится. Но не тут-то было. Новая методика оценки позволяет оценивать вполне определенный спектр угроз, оставляя в стороне много из того, что может произойти и нанести ущерб организации. В данной заметке я хотел бы как раз описать на что, не распространяется методика ФСТЭК.

Во-первых, угрозы, связанные с шифровальными средствами, регулируются различными публичными и не очень документами ФСБ, в том числе:

- «Методические рекомендации по разработке нормативных правовых актов, определяющих угрозы безопасности ПДн, актуальные при обработке ПДн в ИСПДн, эксплуатируемых при осуществлении соответствующих видов деятельности» (утверждены руководством 8 Центра ФСБ России 31 марта 2015 года, № 149/7/2/6-432)

- «Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» (утверждены приказом ФСБ России от 10 июля 2014 года № 378).

- Указание Банка России от 10 декабря 2015 г. № 3889-У «Об определении угроз безопасности ПДн, актуальных при обработке ПДн в ИСПДн»

- Указание Банка России и ПАО «Ростелеком» от 9 июля 2018 г. № 4859-У/01/01/782-18 «О перечне угроз безопасности, актуальных при обработке, включая сбор и хранение, биометрических ПДн, их проверке и передаче информации о степени их соответствия предоставленным биометрическим ПДн гражданина РФ в государственных органах, банках и иных организациях, указанных в абзаце первом части 1 статьи 14.1 Федерального закона от 27 июля 2006 года N 149-ФЗ «Об информации, информационных технологиях и о защите информации», в единой биометрической системе»

Также, ввиду внесения крупных изменений в законодательство по Единой биометрической системе, сейчас планируется выход двух новых указаний Банка России по угрозам персональным данным при их передаче финансовыми организациями в ЕБС и внутренних системах биометрических ПДн в финансовых организациях.

В третьих, если вы всерьез рассматриваете утечки по техническим каналам, то вам понадобятся документы с пометкой «для служебного пользования», положения которых не учтены в новой методике по понятным причинам. Как собственно, не очень хорошо там учтены и угрозы, вызванные не антропогенными источниками (то бишь не людьми), а также антропогенными, но без злого умысла. Все это потребует от вас выйти за рамки действующего документа и обратиться к другим документам.

|

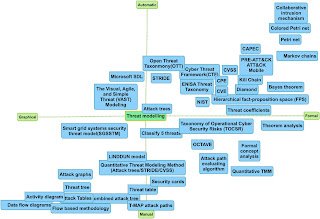

| Разные методики моделирования угроз |

Но если внимательно посмотреть на описанные зоны действия методики, то мы увидим, что она, например, плохо подходит для оценки угроз при разработке программного обеспечения, что, например, требуется по отечественным ГОСТам по безопасной разработке. В этом случае вам потребуется что-то другое. Например, хорошим стартом может послужить методика от Microsoft, которую для краткости называют STRIDE, хотя она этой аббревиатурой и не ограничивается. Она, безусловно покарывает не все угрозы для ПО, но самые популярные точно. Кроме того, по ней существует немало материалов и курсов, а также бесплатные средства автоматизации данной задачи. Можно еще посмотреть в сторону методики OWASP, но она не сильно отличается от Microsoft’овской.

Таких примеров можно приводить еще немало и все они связаны с тем, что ФСТЭК хоть и регулятор в области защиты информации, но закрывает далеко не все темы, которые относятся к информационной безопасности (что шире защиты информации). Поэтому при моделировании угроз вы не только должны по отдельным методикам оценивать угрозы шифровальным средствам (и согласовывать их отдельно с ФСБ, если вы вводите в эусплуатацию ГИС) и угрозы утечек по техническим каналам, но еще и брать в расчет угрозы, которые для вас могут быть вполне реальными и актуальными, но которые выходят за рамки компетенций ФСТЭК и которые поэтому не учитываются по методике от 5-го февраля. Для согласования вам это и не нужно (а может быть даже и вредно — ну кто вам согласует модель угроз, в которой написано, что один из источников угроз — это сама ФСТЭК), а вот для реальной работы может понадобиться.