Несколько лет назад, а именно пять, я писал о том, как можно было бы облегчить жизнь с реализацией приказов ФСТЭК, внедрив неку/ю модель зрелости, которая бы позволила оценивать текущий уровень реализации требований регулятора и выстраивать некую дорожную карту достижения желаемого уровня соответствия. К сожалению, описанная мной тогда идея так и осталась идеей и, в отличие от NIST, который к своему фреймворку CSF предложил как раз схожую тему, наш регулятор, видимо по причине загруженности в условиях нехватки кадров, оставил этот вопрос в стороне. И вот на днях подумал я, что неплохо бы реализовать такую идею самостоятельно, что я и сделал. Итак, представляю калькулятор оценки технологической зрелости реализации приказа №239 ФСТЭК (для значимых объектов КИИ).

Почему я особо выделяю слово «технологической» в названии? Причина этого проста — мне хотелось сделать облегченный калькулятор, в котором надо было бы себя оценивать не по каждому из полутора сотен требований (этот вариант я сейчас доделываю), а по каждому блоку целиком. Поэтому классический вариант с оценкой зрелости по CMMI сюда не подходил. Поэтому я и решил, что раз большинство защитных мер из 239-го приказа являются технологическими, то и оценивать реализацию приказа можно именно с этой точки зрения.

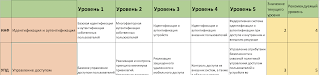

В итоге получилась вот такая табличка, где для каждого блока защитных мер были выделены 5 уровней зрелости, характеризующихся применением тех или иных технологий или тем или иным уровнем автоматизации. Например, на первом уровне блока ИАФ (идентификация и аутентификация) компания применяет обычные пароли для своих пользователей. Затем она переходит к многофакторной аутентификации, потом задумывается о Zero Trust или 802.1x начинает аутентифицировать не только пользователей, но и устройства. Потом компания созревает до доступа к своим активам внешних пользователей и начинает аутентифицировать их, а в финале, на пятом уровне зрелости, применяет федеративную систему аутентификации, применяемую в том числе и на внешних ресурсах — облаках и т.п.

Сложность возникла для такого, казалось бы простого, блока защитных мер, как обнаружение вторжений. Всего две меры защиты в нем и вроде бы не так все сложно, но… У ФСТЭК под понятием СОВ понимается вполне конкретный набор решений, который описывается их руководящими документами. Я же считаю, что обнаружение вторжений — это гораздо более широкий спектр технологий, которые не только делятся на уровни реализации — сетевые и хостовые, но и по используемым алгоритмам обнаружения, интеграции их в единый комплекс (XDR), а также применением в облачных средах.

Но и с обнаружением вторжений ситуация не столь сложна, как с аудитом безопасности, под которым приказ 239 понимает не только классический аудит, но и мониторинг ИБ, а также применение решений по анализу трафика, которому, на мой взгляд, место больше в обнаружении вторжении. Но такова уж карма термина «активный аудит», который в России известен уже давно и в него засовывают и обнаружение вторжений, и анализ защищенности. Но и с этим я тоже справился. В итоге получилась небольшая таблица, в которой достаточно всего лишь 20 раз выбрать нужный уровень вашей технологической зрелости, после чего будет отрисована радарная диаграмма, показывающая уровень зрелости по каждому из блоков защитных мер и насколько нам далеко до желаемого/рекомендуемого уровня. Кстати, о последнем. Я его выбирал опираясь на собственный опыт. При желании там можно поиграться с уровнем, к которому надо стремиться.

Вот такой вот легонький инструмент, который я выложил у себя в Телеграме.

Класс! Отличный подход к разработке шкал для оценки уровня зрелости системы защиты информации и/или оценки уровня доверия и т.п. Если бы такой подход использовался ФСТЭК и ФСБ России при установлении унифицированных классов защиты (уровней защищенности ПДн, ГИС, категорий значимости объектов КИИ и т.п.), то у операторов было бы меньше проблем с их реализацией на одном объекте защиты.

Алексей, ссылку на калькулятор можно здесь?

А ссылка же внизу заметки