Неделю меня не было в Москве — в кои-то веки решил отдохнуть и не прикасаться к почте (ни на компе, ни на смартфоне). В итоге через 7 дней мой почтовый ящик выглядел примерно вот таким вот образом:

Некоторая доля из этих тысяч непрочитанных писем составляли различные сообщения от компаний, участвовавших в RSAC и Gartnet Security & Risk Management Summit, которые шлют мне всякую рекламу, приглашения на вебинары, ссылки на их white paper и приглашения поговорить со мной по телефону в целях заинтересовать меня их продуктами. Но я их не удаляю, а пробегаю глазами все, что приходит, — это хорошо позволяет погрузиться в то, чем живет американский рынок и понять тенденции (даже если они и оцениваются по спаму).

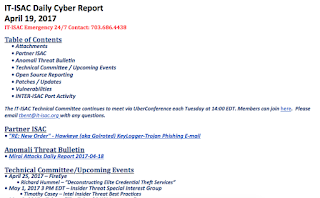

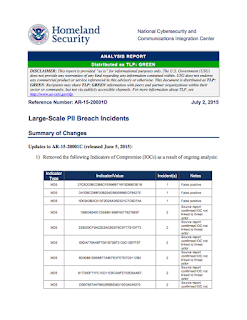

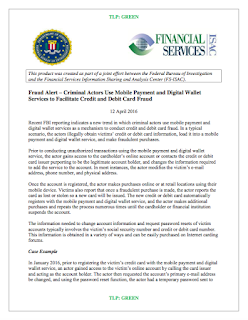

Но немалая доля непрочитанной, ежедневно сыплящейся корреспонденции составляют различные бюллютени Threat Intelligence из различных источников — IT-ISAC, DHS, FBI, ThreatStream, Record Future, MS-ISAC, FS-ISAC, NCCIC и других. И это просто какой-то колоссальный поток информации, которую нужно пробежать глазами, чтобы получить общее представление о происходящем по ту сторону баррикад. Ниже покажу только некоторые примеры:

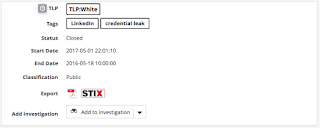

Тут и описания отдельных индикаторов компрометации, и недельные тенденции, и описание кампаний, и хакерских групп или ее отдельных членов:

Под таким валом информации несложно и загнуться, а то и пропустить что-то важное (если бы я был аналитиком Threat Intelligence или работал бы в каком-либо SOC на постоянной основе, а не время от времени). Отсюда практический совет, который я даю последнее время в своих презентациях (тут впервые, потом тут и тут), — используйте платформу для TI, которая вам будет и давать высокоуровневый, стратегический взгляд на угрозы (кампании, участники, угрозы, инциденты и т.п.), и аккумулировать низкоуровневые, тактические индикаторы компрометации. Причем скорее всего это будет не одна платформа.

Главное, чтобы не вручную, а то будете иметь такие же почтовые ящики как мой 🙂