Многие промежуточные шаги, подразумеваемые презентацией, были опущены в виду очень небольшого времени, выделенного на доклад. Пришло время погрузиться в некоторые детали. Тем более, что за последнее время довелось поучаствовать в нескольких проектах по SOC в России и странах бывшего постсоветского пространства. Ну а база знаний по данной теме у нас в компании охватывает еще большее число проектов, многие из которых начинаются примерно с одних и тех же вопросов, часть из которых я и осветил в презентации на CyberCrimeCon. Один из них — вопрос цены на создание SOC.

Давайте посмотрим на один из слайдов презентации, в котором я привожу три варианта расчеты цены только технологического стека SOC. Разброс получается колоссальный — от полумиллиона долларов до «смешных» полутора десятков тысяч (только на сервера для ПО).

Почему такой разброс? А все просто! Технологии бывают разные. Возьмем к примеру SIEM, который часто рассматривается как ядро SOC (что не совсем так). Мы можем купить Splunk Enterprise, MicroFocus Arcsight или PT SIEM, а можем воспользоваться бесплатным Apache Metron (бывший Cisco OpenSOC), SIEMonster, Prelude или вообще строить все на стеке ELK (Elasticsearch, Logstash, Kibana, Beats). Капитальные затраты в этом случае будут отличаться на порядке — от десятков и сотен тысяч долларов за коммерческий SIEM до бесплатного решения. Да, безусловно, для работы с бесплатным ПО потребуются специалисты немного иной квалификации, но зарплата — это отдельная статья затрат, которую я тоже рассматривал в презентации и которой я посвящу отдельную заметку.

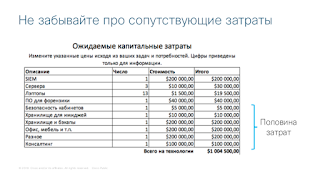

При оценке стоимости создания SOC я бы посоветовал сделать табличку и заполнять ее по мере необходимости. Пример таблички ниже:

На что стоит обратить внимание, заполняя табличку, и что влияет на итоговую стоимость технологического стека? Во-первых, кто владеет решением? Например, у вас в сети уже может стоять Cisco Stealthwatch, используемый для мониторинга сетевых аномалий. Значит мы исключаем статью затрат на решение класса Network Traffic Analysis, которое является частью современного SOC. А если ваши айтишники уже используется Splunk, то возможно не стоит покупать новый SIEM, а воспользоваться уже имеющимся решением, чуть расширив лицензию или докупив дополнительные модули «по ИБ».

Теперь посмотрим на процесс анализа вредоносного кода, который может быть частью SOC (хотя и не так чтобы уж часто используемой во многих случаях). Оставив в стороне вопрос с наличием квалифицированных специалистов, которые бы занимались реверсингом вредоносного ПО, зададим другой вопрос. Надо ли нам купить IDA Pro или мы будем аутсорсить эту функцию во внешней компании? Это повлияет на стоимость. Хотя IDA Pro стоит и не очень много, но совокупная стоимость владения им может обойтись дороже, чем отдача этого процесса во внешнее управление. Кстати, об аутсорсинге. Почему часто рассматривается в бинарной логике — либо весь SOC на аутсорсинге, либо весь у себя. Но ведь можно комбинировать.

Последний важный момент цены — техническая поддержка. И дело не в том, что она тоже стоит денег, которые надо учитывать. Просто поддержку можно сразу покупать на 1, 3 или 5 лет, что влияет на значения в табличке. А еще… буквально на прошлой неделе столкнулся с ситуацией… бывает так, что заказчик по внутренним причинам не может тратить деньги на эту статью расходов; ему разрешены только капитальные затраты. И это тоже влияет.

Наконец, посмотрите за пределы технологического стека. Где у вас размещается SOC? У вас есть выделенное помещение? А мебель для него? А замки на дверях и окнах (помещение-то обрабатывает чувствительную информацию и контролироваться доступ к нему должен особо)? А шредер для уничтожения документов? А большие плазмы (хотя они не сильно помогают в работе SOC; разве что начальству показывать красивые картинки)? Все это стоит недешево, так как должно быть качественным, чтобы обеспечивать эффективную работу аналитиков центра мониторинга. Хотя можно всех на первых порах посадить и в обычный кабинет или зал, где размещена ИТ-служба или NOC (у оператора связи).

Вот и получается, что у вас слишком большой разброс цен на капитальные затраты, которые должны быть учтены и которые зависят от множества условий, которые отличают одного заказчика SOC от другого. Скопировать уже построенный кем-то SOC, увы, невозможно.

Добрый день, Алексей! К сожалению, не нашёл способа связаться с вами как-то иначе. Не нашёл в общем доступе презентаций с Вашего авторского курса про "Построение модели угроз". Можно ли попросить поделиться ссылкой на них? СПАСИБО БОЛЬШОЕ!

https://lukatsky.blogspot.com/2010/02/1.html — часть 1. Далее идут и оставшиеся 4 части.

Дорогой, Алексей! Конечно, я пробовал по указанной ссылке… Не работает. Материалы нужны для показа коллегам. Можно ли в виде pptx на почту? Будем очень признательны. СПАСИБО!

Все работает. Просто SlideShare блокируется некоторыми провайдерами. Для доступа надо либо использовать VPN, либо анонимайзер, либо специальные плагины для браузера