Я ее читал еще до публикации и могу поделиться краткими впечатлениями. Книга разбита на пять частей, первая из которых вводная, а остальные 4 посвящены четырем этапам жизненного цикла SOC — планированию, дизайну, построение и эксплуатации.

Первая часть посвящена обзору проблем с ИБ, описанию 4-х поколений SOCов (чем сложнее атаки, тем более взрослое поколение SOCов позволит эти угрозы обнаруживать и нивелировать), моделям зрелости, оценке эффективности SOC, сложностям реализации и другим вводным и обзорным темам. В ней же приводится и обзор технологий, используемых современными SOCами, — сбор данных, управление уязвимостями, Threat Intelligence (я про это сегодня на SOC-Forum буду рассказывать), соответствие требованиям, управление кейсами и взаимодействие.

|

| 4 поколения SOC |

В остальных частях более подробно раскрываются каждые из рассмотренных в первой части тем — с примерами, описанием нюансов реализации, плюсов и минусов, областью применения. Плюс книги — в ее свежести. Опубликованная на днях, она написана в этом году и поэтому базируется на самых последних достижениях в этой области.

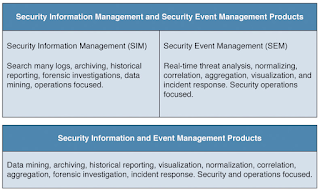

Разумеется не обошлось и без погружения в терминологию, о которой я уже тут писал, и о которой вчера написал Эльман Бейбутов на Anti-Malware. Не буду сейчас описывать, что же авторы книги имели ввиду, говоря про SOC, SIEM, SIM, SEM, CSIRT и другие термины, а то опять погрязнем в терминах, забыв о главном.

Ну и нельзя не сказать, что в книге много примеров «про Cisco». Поэтому книга может быть вдвойне интересна тем, кто строит свою инфраструктуру на решениях этой компании (два из трех авторов трудятся в Cisco), и чуть менее интересна всем остальным. Хотя в ней немало и вендор-независимых советов и рекомендаций.

Раз уж нашлась одна книга, стал искать и другие. Нашел. Но только еще одну. Называется «Designing and Building a Security Operations Center«.

Эта книга совершенно иная — в ней 11 частей, каждая из которых посвящена своей теме:

- Эффективные операции

- Идентификация целевой аудитории для SOC

- Инфраструктура SOC

- Оргструктура

- Персонал и взаимодействие с другими людьми

- Ежедневные операции

- Тренинги

- Метрики

- Threat Intelligence

- Аутсорсинг.

|

| Пример главы «Ежедневные операции» |