2-го марта я уже писал про выступление представителя 8-го Центра на Уральском форуме по банковской ИБ с рассказом о СОПКЕ. Однако никаких деталей о работе системы представлено не было, кроме известных вещей из 31-го Указа Президента, которому в январе стукнет 3 года. И это несмотря на то, что сама система к моменту рассказа о ней уже существовала и работала. На SOC Forum была надежда, что о системе расскажут гораздо больше. Все-таки к этому моменту уже и Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации уже было утверждена.

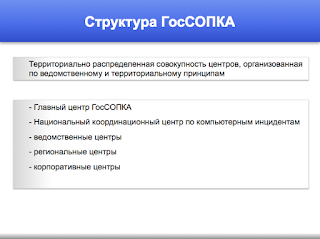

Однако ничего конкретного так и не было сказано (а ведь с Магнитогорска прошло уже 9 месяцев — могло бы что-нибудь и родиться). Была только представлена структура ГосСОПКИ, которая иной быть и не могла исходя из ее задач и поверхностного описания в Концепции и Указе.

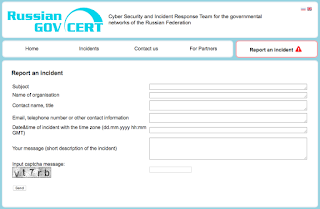

Лично мне хотелось бы услышать что-нибудь о том, что и как будет делать главный центр ГосСОПКИ и НКЦКИ. По последнему центру (он же GOV-CERT) сказано ничего не было и, несмотря на присутствие в зале представителей госорганов, принципы, время, инструменты работы центра реагирования на инциденты так и остались тайной за семью печатями. Однако по тому, как работает сайт gov-cert.ru уже есть определенные вопросы и замечания.

Например, зачем у этого сайта, предназначенного для органов государственной власти РФ англоязычная форма уведомления об инцидентах (русскоязычная тоже есть)? Это американские или китайские хакеры после атак должны сообщить о своем черном деле? Или еще какие-то причины есть?

В какой часовой зоне находится центр реагирования? С 9 утра до 6 вечера связываться можно по какому времени? Московскому? А может быть Хабаровскому?

А что делать, если инцидент произошел ночью? Если посмотреть на статистику JSOC, генерального спонсора SOC Forum, то мы увидим что внешние инциденты происходят преимущественно ночью. И куда с ними бежать?

Есть у меня и еще один простой вопрос. Почему передача информации из формы уведомления об инциденте передается в открытом и никак незащищенном виде? Например, для общения по почте GOV-CERT предлагает использовать PGP (неплохо бы его еще и в виде файла разместить), а для формы? Даже HTTPS не поднимается. При этом, как следует из описания ведомственных центров ГосСОПКА, которые должны передавать информацию об инцидентах в своих ведомствах, они должны общаться с Главным центром с помощью сертифицированной криптографии. Неувязочка 🙁

По данной форме возникает и другой вопрос. А кто-нибудь думал об удобстве использования результатов, помещаемых в данную форму? Я понимаю, что она «срисована» с аналогичной формы Group-IB, но где классификация/систематизация информации? Посмотрите на то, как сделана форма уведомления об уязвимостях на оригинальном сайте CERT/CC. Тут и возможность загрузки файлов, и больше полей для описания проблемы, и даже возможность отслеживать взаимодействие с CERT/CC по номеру тикета (tracking ID). А gov-cert спрашивает про наличие лог-файлов, но не предлагает формы/кнопки для их подкачки. Без систематизации хотя бы первичной информации всю эту информацию из формы придется считывать вручную, что замедляет работу по инцидентам.

|

| Форма об инциденте на сайте Group-IB |

Кстати, GOV-CERT работает всего с тремя типами инцидентов — DDoS, ботсети и вредоносное ПО, а также несанкционированный доступ к информационным системам госорганов. Аналогичный американский US-CERT добавляет к этой тройке, еще 4 типа инцидентов — киберучения, сканирование и попытки доступа, нарушение госслужащими правил безопасности и неподтвержденный инцидент.

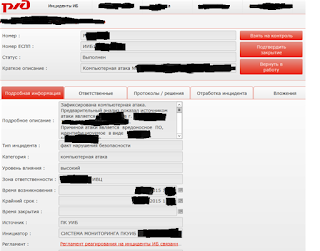

Про автоматизацию отправки информации об инцидентах тоже пока говорить не приходится. И хотя аналогичная проблема присутствует почти во всех мировых CERTах, стоило бы подумать об API или использовании того или иного стандарта описания инцидентов. Хотя бы потому, что в ряде ведомств и госкорпораций уже создан свой центр ГосСОПКИ, который может в автоматизированном режиме передавать информацию в НКЦКИ. Например, такой центр есть в РЖД. Точнее их там несколько — построенных на базе ArcSight и на базе импортозамещенных технологий (об обоих был рассказ на SOC Forum).

Возможно со временем НКЦКИ и превратится в нечто похожее на раздел сайта ENISA по поддержке региональных и корпоративных CERTов (или на европейский CERT), но пока до этого ой как далеко. Да и долго. Бюрократия убивает идею центра реагирования на корню. Кстати, у европейского CERTа есть и свое мобильное приложение. Будет ли когда-нибудь такое у 8-го Центра?..

С ведомственными центрами ГосСОПКИ ситуация была чуть более понятная. Представитель 8-го Центра ФСБ озвучил основные задачи ведомственных центров:

- выявление признаков проведения компьютерных атак

формирование и поддержание в актуальном состоянии детализированной информации об информационных ресурсах, находящихся в зоне ответственности ведомственного центра - сбор и анализ информации о компьютерных атаках и вызванных ими компьютерных инцидентах

- проведение мероприятий по оперативному реагированию на компьютерные атаки и вызванные ими компьютерные инциденты, а также по ликвидации последствий данных компьютерных инцидентов в информационных ресурсах

- принятие управляющих решений по обеспечению информационной безопасности информационных ресурсов

- выявление, сбор и анализ сведений об уязвимостях, а также проведение мероприятий по оценке защищённости от компьютерных атак и вирусных заражений информационных ресурсов

- информирование заинтересованных лиц и субъектов ГосСОПКА по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных атак

- обеспечение защиты данных, передаваемых между ведомственным центром и Главным центром по каналам, защищённым с использованием сертифицированных ФСБ России средств защиты информации

- предоставление дополнительной информации о компьютерных инцидентах в информационно-телекоммуникационных сетях, находящихся в зоне ответственности ведомственного центра, по запросам Главного центра ГосСОПКА.

У иностранных вендоров SIEM появляется призрачный шанс залезть на эту поляну. Но шанс призрачный, потому что 8-ка известна своей любовью к решениям сертифицированным, а значит все SIEMы должны обладать соответствующей бумажкой. Но выданной кем? ФСТЭК или ФСБ? И на соответствие каким требованиям? ФСТЭК в лице Лютикова на SOC Forum заявила, что пока они требования по SOCам/SIEMам не планируют разрабатывать. На что же тогда ориентироваться ArcSight, Splunk и другим 72 SIEMам, известным в мире (вот список). Ну а судя по тому, что второй доклад по ГосСОПКА с ответами на вопросы о ней вместо представителя 8-го Центра делала компания Positive Technologies, думаю, что явный фаворит для технологической платформы ГосСОПКИ уже определен и им будет MaxPatrol SIEM.

Что ждет Главный центр ГосСОПКИ от ведомственных центров? Три типа данных:

- Информация о выявленных компьютерных атаках

- Информация о выявленных компьютерных инцидентах

- Результаты проведения оценки защищенности.

- Информация о признаках компьютерных инцидентов

- Индикаторы вредоносной деятельности

- Сведения об угрозах безопасности информации

- Методические рекомендации по противодействию выявленным угрозам.

у CheckPoint карта тоже есть

А СОПКА тут причем?

Задумка по СОПКА отличная, но думается мне, что контент у нее будет негодный. Так как для того, чтобы СОПКА работала, необходимо иметь уровень 4 по CMMI и реализацию ИБ с процесcным подходом (с идеологией ITIL/ITSM), то есть с SLA и соответствующими SLT — на всех узлах ведомственных центров и корпоративных центров Системы. Много ли таких…