Угрозы

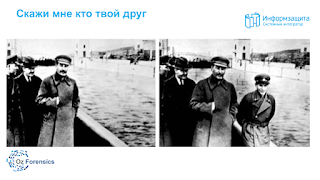

Завершить рассказ (начало тут, тут и тут) о конференции ФСТЭК мне бы хотелось рассказом о некоторых докладах, которые запомнились (рекламные доклады я в расчет не беру). Начну с Конфидента, который в очередной раз порадовал хорошей аналитикой. В ноябре они в Питере уже делали очень хороший доклад на тему возможности (а точнее невозможности) выполнения требований по […

На Уральском форуме очень много говорилось о том, как полезна и удобна удаленная биометрическая идентификация с точки зрения клиента, а у банков появляется новая возможность для зарабатывания денег, потому что увеличивается число клиентов, которые смогут проходить идентификацию без физического присутствия в отделении банка.

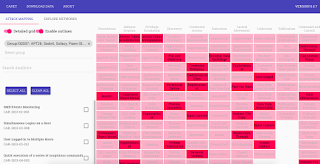

Ну и дабы завершить триптих про ATT&CK, давайте поговорим про то, как автоматизировать задачу использования ATT&CK и CAR в своем собственном окружении. Ведь задача это будет нужно реализовывать регулярно и хотелось бы иметь некий инструмент, позволяющий вам «по-быстрому» ответить на ряд наводящих вопросов и получить в ответ готовый

Продолжу пятничную заметку про базу знаний ATT&CK. Ее идея появилась не на пустом месте. Если посмотреть на методы, которыми сегодня пользуется большинство безопасников, то несмотря на все новомодные технологии типа Threat Intelligence, SOC, SIEM и иже с ними, все они базируются на знании прошлого. Те же индикаторы компрометации (IoC) даже в своем названии «

В 2016-м году я уже писал про интересный проект корпорации MITRE, известной по своим инициативам в области ИБ, самой популярной из которых является проект CVE, а также стандарты STIX и TAXII. Так вот матрица ATT&CK (Adversarial Tactics, Techniques and Common Knowledge) по сути является базой знаний и моделью для оценки поведения злоумышленников

Наверное то есть, кто давно занимается информационной безопасностью помнят, что в 1996-м году была очень популярная вредоносная программа Loki, которая позволяла организовывать туннели внутри ICMP-протокола, обычно не контролируемого распространенными на тот момент межсетевыми экранами. Идея Loki была проста —

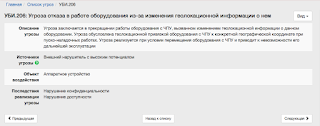

Относительно недавно в банк данных угроз ФСТЭК была внесена новая запись под номером 206 — «угроза отказа в работе оборудования из-за изменения геолокационной информации о нем». Угроза не нова — о ней пишут давно. Даже в новостях проскальзывало недавно, что ФСБ проводит расследование инцидента на одном из уральских заводов, на

В последние несколько недель, с момента начала конфликта с Лабораторией Касперского, мне постоянно звонят журналисты иностранных изданий, аккредитованных в России, с просьбой прокомментировать ряд вопросов, которые, как им кажется, являются уникальными и очень интересными. Первый раз это выглядело забавно. Второй я уже отвечал по накатанной.

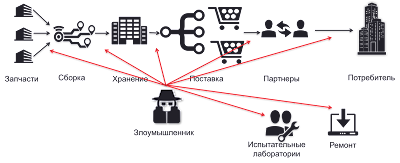

Так уж сложилось, что обычно процесс моделирования угроз ограничивается составлением списка внешних и внутренних нарушителей, которые пытаются через различные каналы осуществить проникновение внутрь защищаемой сети или устройства, украсть информацию или просто вывести из строя информационную систему или процесс. Для нейтрализации таких угроз предполагаемая

Про искусственный интеллект в ИБ я уже писал год назад, а сейчас мне бы хотелось обратиться к другой стороне медали — использованию искусственного интеллекта в деятельности киберпреступников. Эта тема мало поднимается в открытой прессе и мало кто из специалистов пока задумывается о ней, предпочитая изучать, как ИИ может помочь делу ИБ. На прошедшем в мае […