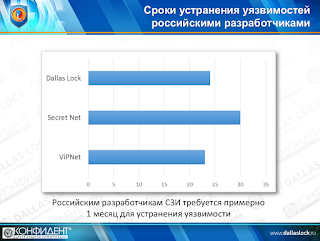

Но вернемся к устранению уязвимостей в сертифицированных средствах защиты. По оценкам Конфидента среднее время устранения уязвимостей у отечественных вендоров навесных систем составляет около месяца. Кстати, на конференции со стороны ФСТЭК прозвучала угроза отзыва сертификатов у заявителей за отказ устранять уязвимости в разработанном или сертифицируемом ими ПО.

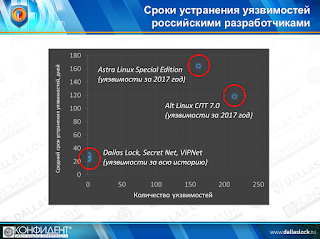

А вот статистика по устранению уязвимостей в сертифицированных операционных системах гораздо показательнее. Позволю себе скопировать подстрочник из презентации Конфидента, чтобы не пересказывать своими словами: «…заметен более длительный срок устранения уязвимостей в ОС. Если детально изучить выявленные уязвимости, то обнаружим, что подавляющее количество уязвимостей содержится в сторонних модулях (пакетах) т.н. свободного программного обеспечения, которые включаются в дистрибутив ОС«.

«В 2017 году ситуация с обновлениями безопасности у Альт Линукс существенно изменилась в лучшую сторону. В 2016 году было 1 обновление, а в 2017 году их уже более 20 штук (и это не считая большого количества новостей по данной тематике)! Сроки устранения уязвимостей у Альт Линукс также на достаточно высоком уровне. Если не принимать в расчёт буквально несколько уязвимостей со сроком устранения 3 года (которые влияют на статистику), то среднее значение по срокам будет раза в 2 лучше. В статистике Альт Линукс встречаются уязвимости со сроком устранения буквально несколько дней. У Astra Linux Special Edition 1.5 также только одно обновление безопасности в 2016 году и только 3 таких обновления за 2017 год – скорость (частота) исправления уязвимостей существенно ниже по сравнению с Альт Линукс«. Возвращаясь к разговору о том, что безопаснее, Windows или Linux, и может ли число уязвимостей говорить о незащищенности продукта, вспомню, что защищенность любого ИТ-решения, в т.ч. и сертифицированного, определяется не числом уязвимостей, а оперативностью их устранения, чем отечественные игроки пока похвастаться не могут (по сравнению с их зарубежными коллегами).

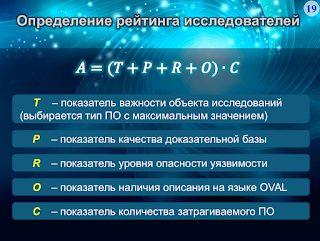

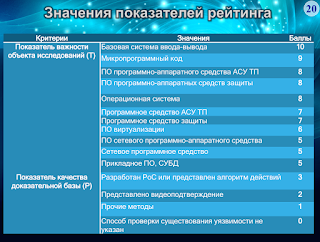

Второй запомнившийся мне доклад был сделан Суховерховым Александром из воронежского ГНИИ ПТЗИ ФСТЭК. Посвящен он был банку данных угроз и уязвимостей, которая активно развивается. Если не повторять цифр, то меня заинтересовал «Зал славы», в котором публикуются данные об организациях и частных лицах, которые активно исследуют защищенность различных ИТ-продуктов и сообщать о них в ФСТЭК. Каждому участнику, попадающему на сайт ФСТЭК, присваивается свой рейтинг, который и определяет место исследователей на «доске почета».

Хотя значения некоторых показателей вызывают у меня вопросы. Например, показатель важности объекта исследования. Почему BIOS важнее сетевого оборудования (чем, кстати, ПО сетевого средства отличается от сетевого программного средства)? А чем отличается программное средство АСУ ТП от ПО программно-аппаратного средства АСУ ТП? Наконец, почему ПО виртуализации важнее ПО СУБД? Ну да ладно.

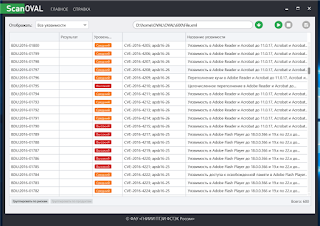

Среди направлений совершенствования БДУ хотел бы выделить бесплатную утилиту ScanOVAL, которая предназначена для обнаружения уязвимостей ПО на платформе MS Windows.

В самое ближайшее время утилита появится на сайте ФСТЭК и будет доступна для всех желающих.

Утилита позволит загружать XML-файлы с OVAL-описанием уязвимостей, согласно которым будет происходить обнаружение уязвимостей на локальной машине (но только для Windows).

Во время секции вопросов и ответов Дмитрию Шевцову задали вопрос о том, какие РД/профили ФСТЭК выпустить в этом году. Дмитрий Николаевич ответил, что слишком много развелось «всяких блогеров», которые фотографируют планы ФСТЭК, публикуют их в Интернет, а потом критикуют и спрашивают, почему планы не выполняются 🙂 Одним из таких «блогеров» являюсь и я. Но я не буду спрашивать про обещанные на прошлогодней конференции ФСТЭК РД по СУБД, виртуализации и управлению потоками. Мне интереснее сейчас планы по развитию БДУ, которые были озвучены в прошлом году. Где база шаблонов ошибок для отдельных языков программирования и личный кабинет пользователя? Не успели их сделать в этом году 🙁

На финал еще несколько прозвучавших тезисов:

- Заданный вопрос про методику моделирования угроз, обещанную еще в 2013-м году, мягко замылили, просто сославшись на необходимость использования БДУ и здравый смысл.

- В этом году, в начале второго полугодия, обещают не только упомянутый вчера РД по уровням доверия, но и РД по средствам борьбы с DDoS-атаками (для меня это было неожиданно — раньше этот тип средств ни разу не звучал на мероприятиях ФСТЭК).

В этом году на конференции не было Виталия Сергеевича Лютикова и поэтому всю тяжесть ведения взял на себя Дмитрий Николаевич Шевцов, который справился с непростой задачей модерирования конференции, которая, как обычно, проходила без перерыва (я упарился с 11 утра до 6 вечера сидеть) в плохо вентилируемом зале. Но несколько сотен человек сидело и слушало. Зал был набит битком и народ стоял даже в проемах и вдоль стен. И хотя после темы КИИ часть специалистов покинуло конференцию, до конца досидело все равно очень много людей.

ЗЫ. Мне кажется, что конференцию ФСТЭК логичнее было бы проводить в рамках InfoSecurity Russia. Организатор тот же, а аудитория гораздо более релевантная. Хотя если убрать «Актуальные вопросы защиты информации» из программы ТБ-Форума, то кто же туда ходить будеть?

ЗЗЫ. Конференция ФСТЭК — единственная на моей памяти (а их на ней много), на которой вообще не делается перерывов ни на обед, ни на кофе-брейк, ни вообще. 7 часов сплошных выступлений.