Угрозы

Одним из камней преткновения в новой методике оценки угроз является пункт о необходимости составления перечня возможных сценариев реализации угроз, который нереализуем сегодня. Во-первых, нет средств автоматизации, а использование зарубежных разбивается о нестыковки и несовместимость ТТУ и TTP ФСТЭК и MITRE соответственно.

Для курса по моделированию угроз, который я читаю в Информзащите, и курса по методике оценки угроз именно ФСТЭК, который я читаю в Аста74, в последнее время я стал глубже копать то, что сотворил наш регулятор, чтобы попробовать сделать что-то практичное и практически полезное. Учитывая, что ключевой проблемой всей методики является ее последняя часть, посвященная составлению […

Когда я готовился к вчерашнему межблогерскому вебинару, где мы обсуждали новую методику оценки угроз ФСТЭК, я составил список замечаний, которые хотел озвучить и не постеснялся и озвучил их 🙂 Но в структурированном формате я их никуда не выкладывал и в презентацию не вставлял; поэтому сегодня можно посвятить отдельную заметку этому документу, который, как гром с […

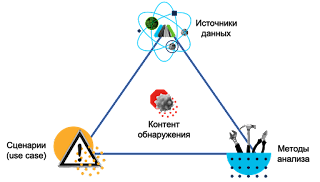

В ряде прошлых заметок я коснулся темы обнаружения угроз и показал отличия этих двух тем сейчас и 20 лет назад. Продолжу. Одним из ключевых отличий является наличие совершенно различных типов контента обнаружения, который не ограничен только сигнатурами атак. Но не только это. На самом деле я бы выделил еще 3 ключевых направления, в которых произошли […

Да-да, я не ошибся в заголовке и там должен быть именно «контент», а не «контекст». дело в том, что мы привыкли, что системы обнаружения угроз работают преимущественно по сигнатурам и поэтому часто ставим знак равенства между «сигнатурой» и «механизмом обнаружения», что неправильно.

Как я уже писал в прошлой заметке, обнаружение угроз сегодня давно уже не то, что было в начале 90-х годов прошлого века и оно уже не ограничивается только сигнатурными системами обнаружения атак/вторжений. Я планирую посвятить этой теме немало последующих заметок в блоге, ну а пока начну с краткого резюме, которое охватывает все темы, о которых […]

Год назад я уже рассказывал об истории, как один подрядчик, получив задание построить систему обнаружения атак, так буквально и понял задачу и включил в проект кучу сенсоров системы обнаружения вторжений, забыв про все остальные способы обнаружения чего-то вредоносного в организации. И это достаточно распространенная практика, продолжающая описанные

Ну вот и подходит к концу обзор проекта методики моделирования угроз от уважаемого регулятора, в котором смешались люди, кони… высокоуровневые и низкоуровневые угрозы. Но несмотря на это я продолжаю прохождение всех этапов моделирования и мы плавно подошли к последнему, 7-му разделу, который позволяет оценить нам уровни опасности выявленных на предыдущих этапах угроз.

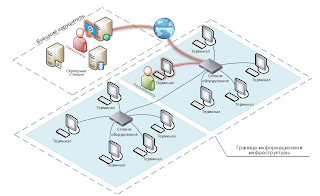

К настоящему моменту, пройдя 5 разделов проекта методики моделирования угроз, мы знаем кто нас будет атаковать и какими возможностями он обладает. Мы понимаем, зачем он это будет делать и к чему приведу его действия. Теперь неплохо бы разобраться, что эти нарушители будут делать, то есть определиться с угрозами, которые могут быть против нас реализованы. Но […

Раздел 5 погружает нас в мир нарушителей, которые могут атаковать нас или реализовывать непреднамеренные угрозы (то есть теща). Источниками угроз у нас могут быть как антропогенные, так и техногенные. Как мы помним из введения в методику, она не предназначена для моделирования последних. Тем непонятнее требование из п.5.1 моделировать и их, а также п.5.2, который описывает […