Технологии

На протяжении последних лет можно выделить три тренда, которые продолжают волновать умы многих специалистов по информационной безопасности — облака и виртуализация, мобильность и Интернет вещей. В этой заметке я бы хотел коснуться только первой из тенденций, а именно облаков в контексте информационной безопасности. Я не буду говорить про то, как защищать облака;

На Уральском форуме, в последний день я не только читал обзорную презентацию про «15 минут» и не только проводил «Свою ИБ-игру». Еще я проводил мастер-класс (если так можно выразиться) про самостоятельный анализ вредоносных или подозрительных файлов. Надо сразу признаться, что я не практикующий аналитик и никогда не планировал им стать. Да и за час (а […

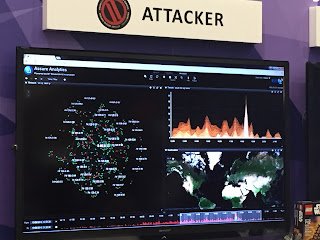

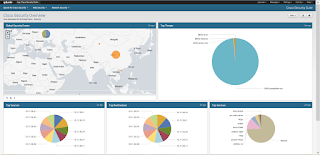

Будучи на конференции RSA я вбросил через Twitter мысль, что все SIEM сегодня это профанация. Попробую пояснить эту мысль, которая предсказуемо вызвала реакцию среди специалистов 🙂 На конференции одним из трендов стала тема Security Analytics, что по сути представляет собой реинкарнацию SIEM. Берутся данные, много разных данных из разных источников

Много лет назад, когда деревья были большими, а седины у меня не было вовсе, на прежней работе я решил запустить корпоративный центр идей, в котором сотрудники могли предлагать свои идеи, их можно было бы оценивать (в т.ч. и руководству), а самые интересные и полезные идеи — награждать. Слово за слово, запустили на внутреннем портале такой […]

Стратегия

Я уже не раз обращался к теме защищенного мобильного доступа и вот очередная попытка. На этот раз я решил озвучить презентацию, которую я уже читал в рамках конференции «Код информационной безопасности» в прошлом году. Но тогда мне на все выделялось 20-25 минут и очевидно, что мне приходилось пробегать по каким-то вопросам и темам. Сейчас я […

Технологии

На днях прошла новость о том, что голланский ING стал первым европейским банком, запустившим активируемые голосом мобильные платежи. И тут я вспомнил, что тема биометрической аутентификации по голосу была не только одной из первых, о которой я писал в этом блоге 8 лет назад, но и когда я писал про нее в январе, то обещал […]

Еще один доклад на ИТ-Диалоге был от Кирилла Бермана, заместителя министра ИТ и связи Хабаровского края. Еще один примечательный доклад, в котором Кирилл делился опытом, как при следующих исходных данных: свыше 10 тысяч пользователей наличие VIP-пользователей (губернатор и т.п.) свыше 300 различных организаций и ведомств, находящихся вне прямого подчинения

Продолжу тему про импортозамещение в отечественной ИБ-индустрии. Итак на сайте «Кода безопасности» в открытом доступе лежит сравнение их «Детектора атак» с другими отечественными системами обнаружения атак. Нормальный документ, но не без косяков, конечно, присущих любому конкурентному анализу. Например, в разделе про базу сигнатур

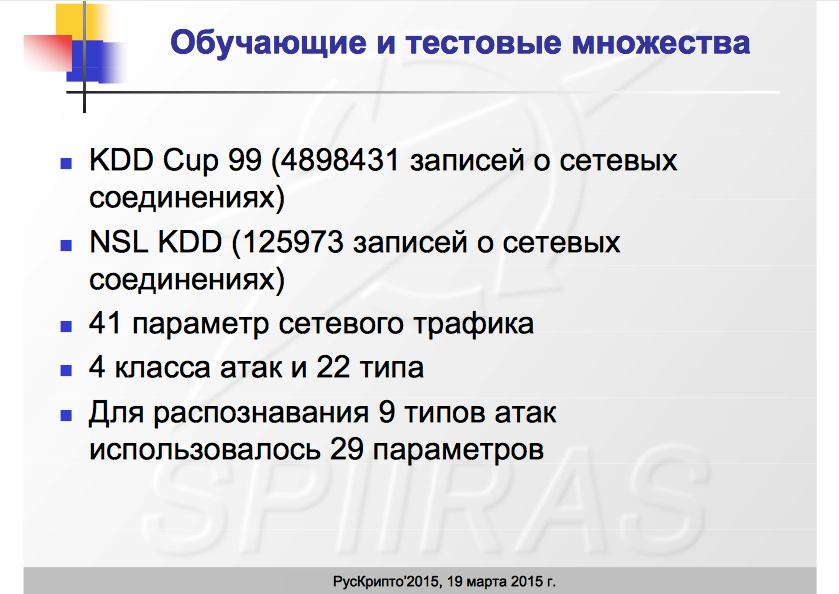

Много лет назад, в 2000-м году, я написал свою первую книжку «Обнаружение атак». Да и вообще в те годы я достаточно активно занимался этой тематикой. С тех пор я регулярно отслеживаю последние веяния в этой области. И вот вчера, проглядывая материалы РусКрипто 2015 я наткнулся на СПИИРАНовской доклад «

Постепенно выкладываются материалы прошедшей РусКрипто 2015. Просматривая доклады, наткнулся на интересную презентацию компании «Инсайд РУС» — «Проблемы обеспечения информационной безопасности в системах промышленной автоматизации«. Из доклада это было не совсем понятно, но судя по всему речь шла в том числе и об электроэнергетике