Как я уже писал в прошлой заметке, обнаружение угроз сегодня давно уже не то, что было в начале 90-х годов прошлого века и оно уже не ограничивается только сигнатурными системами обнаружения атак/вторжений. Я планирую посвятить этой теме немало последующих заметок в блоге, ну а пока начну с краткого резюме, которое охватывает все темы, о которых я планирую писать. Итак, при построении современной системы обнаружения угроз необходимо учитывать следующие аспекты:

- Угрозы постоянно эволюционируют – за ними должны эволюционировать и механизмы их обнаружения.

- Не существует «серебряной пули» — универсального метода и решения по обнаружению угроз.

- Сравнение систем обнаружения вторжений по числу сигнатур сегодня не отражает ни качества продукта, ни его возможностей, так как, во-первых, число угроз бесконечно, во-вторых, способы создания сигнатур могут быть разные (сигнатура для эксплойта vs сигнатура для использования уязвимости), а, в-третьих, существуют не только сигнатурные методы обнаружения угроз.

- Традиционные системы обнаружения вторжений тоже эволюционируют и могут решать вполне конкретные задачи в рамках определенной области применения.

- Существует немало способов улучшения сигнатурных методов обнаружения угроз. Для выстраивания современной системы обнаружения угроз необходимо понимать ограничения используемых вами сейчас методов

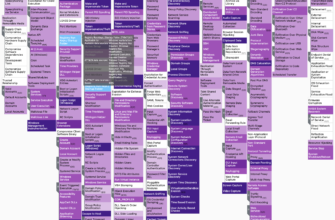

- Необходимо использовать разный контент обнаружения, не ограниченный только сигнатурами атак, а расширенный индикаторами компрометации, триггерами, правилами, графом взаимосвязей, алгоритмами и т.п.

- Контент обнаружения должен применяться к различным источникам данных – сетевому трафику, файлам, URL, активности процессов, логам, API и т.п.

- Нельзя полагаться только на один метод обнаружения – необходимо комбинировать различные способы, взаимно дополняющие друг друга.

- Обнаруживать угрозы можно не только на стороне заказчика, но и своевременно выявлять их, устанавливая решения по обнаружению на уровне операторов связи, провайдеров услуг или государства (примером последнего являются ГосСОПКА или ФинЦЕРТ).

- Современная система обнаружения угроз – это комбинация разного контента и методов обнаружения, различных источников данных, а также мест установки компонентов системы обнаружения угроз.

- Помимо процесса обнаружения угроз также должен быть выстроен процесс их поиска (threat hunting), который позволяет подтвердить или опровергнуть сделанные гипотезы о наличие или отсутствии следов компрометации в корпоративной инфраструктуре.

- Требования российских регуляторов (ФСТЭК, ФСБ, Банка России и др.) ориентированы только на один из классов средств обнаружения угроз – системы обнаружения вторжений/атак.

Вы все правильно пишите про эволюцию нарушителей и их способов нанесения вреда.

Но давайте будем корректны с формулировками, ведь сами недавно писали про "3.1415здец" с терминами у регуляторов….

Угроза (по духу определения) — это некое постоянно существующее свойство системы, которое отражает возможности злоумышленника по нанесению вреда.

Атака — это попытка реализации угрозы, попытка нанести вред.

Угрозы тесно связаны с уязвимостями, это более менее статические свойства, тогда как атаки это динамические процессы, спецоперации.

Все что вы пишите, больше справедливо именно к обнаружению атак, а не угроз.

Давайте будем корректны. Вы какое определение угрозы и атаки используете? Следуя какому стандарту/НПА или регулятору?

ГОСТ Р 50922-2006.

2.6.1 угроза (безопасности информации): Совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации.

ГОСТ Р 53113.1-2008

3.36 угроза безопасности (threat): Совокупность условий и факторов, создающих потенциальную или реально существующую опасность, связанную с утечкой информации и/или несанкционированными и/или непреднамеренными воздействиями на нее.

ГОСТ ИСО/МЭК 13335-1:2004

угроза (threat): Потенциальная причина нежелательного инцидента, результатом которого может быть нанесение ущерба системе или организации.

Можно продолжить и дальше. Во всей русской нормативке, что я встречал оно плюс минус такое. Смысл или дух определения угрозы в том, что это свойство, а не действие, чем является атака.

К слову сказать, есть случаи когда одно "перетекает" в другое, это например, моделирование угроз по схемам "дерево угроз" или "дерево атак". По мере движения от корня к более детализированным угрозам/атакам дочерние элементы можно трактовать как угрозы и как атаки. Чтобы путаницы не было нужно вводить соглашение по синтаксису описания элементов.

P.S. Унификация терминов это хорошо, но не достижимо, особенно для русского языка. Пример, четкая понятная фраза "C какого сервера ты будешь забирать логи?". Вопрос: "В этой фразе идет речь о сервере который генерит логи, или сервере который к нему будет подключать для скачки логов?"