Год назад я уже рассказывал об истории, как один подрядчик, получив задание построить систему обнаружения атак, так буквально и понял задачу и включил в проект кучу сенсоров системы обнаружения вторжений, забыв про все остальные способы обнаружения чего-то вредоносного в организации. И это достаточно распространенная практика, продолжающая описанные в предыдущих двух заметках терминологическую проблему, вытекающая из достаточно узкого и явно устаревшего восприятия термина «обнаружение вторжений» (если следовать терминологии ФСТЭК) или «обнаружение атак» (если следовать терминологии ФСБ).

Документы ФСБ по системам обнаружения атак являются закрытыми, а вот отношение ФСТЭК к этой теме вполне публично и ориентируясь на приказ №17, методичку по мерам защиты и РД на СОВ можно сделать следующие выводы. По мнению ФСТЭК

- Система обнаружения вторжений неразрывно связана с базой решающих правил, содержащей информацию о характерных признаках компьютерных атак.

- База решающих правил должна иметь возможность редактирования.

- База решающих правил должна получаться только из доверенных источников.

- Решающие правила — это преимущественно сигнатуры атак.

- Система обнаружения вторжений должна быть установлена или на внешней границе информационной системы или на внутренних узлах.

- Система обнаружения вторжений должна быть преимущественно сетевой; хостовые вообще по мнению ФСТЭК опциональны.

- Система обнаружения вторжений должна устанавливаться только в пределах защищаемой информационной системы.

- Основные методы обнаружения — это сигнатурный и эвристический (обнаружение аномалий).

В целом, все вышеописанное достаточно неплохо описывало возможности систем обнаружения атак от начала 2000-х годов до начала 2010-х, когда собственно и писались упомянутые документы (2012-2013 гг.). Но с тех пор прошло немало времени и утекло много воды. Поменялось все — от техник и тактик злоумышленников до методов их обнаружения, от мест установки средств обнаружения до правил их эксплуатации. Я бы сейчас не взялся за написание единого руководящего документа, который бы позволил описать все современные возможности по обнаружению угроз, который можно было бы еще и применять при оценке соответствия средств защиты. Отсюда простой вывод — ФСТЭК и ФСБ застряли в прошлом со своими требованиями, которые тянут производителей только назад, не давая им разрабатывать более современные технологии обнаружения угроз. А вот потребители, особенно негосударственные, не скованы такими ограничениями и вполне могли бы пересмотреть свои взгляды на то, как должна быть выстроена современная система обнаружения угроз. Да-да, именно так. Не обнаружение вторжений, не обнаружение атак, а обнаружение угроз, которые могут принимать разные формы и с которыми можно и нужно бороться различными методами на различных участках защищаемой сети или за ее пределами.

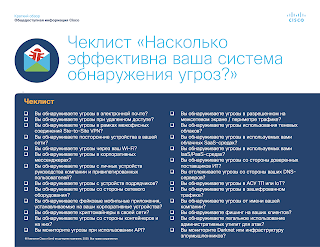

Учитывая, что в этом году стукнуло 20 лет, как я написал свою первую книгу, «Обнаружение атак», я подумал, что можно запустить серию публикаций, которые будут направлены на то, чтобы рассказать о том, как отличается обнаружение вторжений конца 90-х и начала 2000-х от того, что происходит в начале 2020-х. И начну я, пожалуй, с чеклиста, который покажет, насколько эффективна ваша система обнаружения угроз.

Этот чеклист я еще не довел до ума, но даже в текущем своем виде он подсвечивает темы и направления, которые показывают, что современное обнаружение угроз — это совсем не то, что сетевые или хостовые IDS даже десятилетней давности; это гораздо шире. И это то, что нужно для современной организации, которая пытается бороться с реальными атаками, а не выстраивать систему защиты, ориентированную на требования регуляторов.

Обратите внимание, что чеклист «бьет» по совершенно различным болевым точкам — от проводной сети до беспроводной, от сетевого уровня до прикладного, от офисной сети до облаков, от IoT/АСУ ТП до контейнеров, от сетевых атак до подброшенных устройств, прослушивающих сетевой трафик, от внутрикорпоративной установки средств обнаружения до установки в Интернет, от обнаружения сигнатур до мониторинга Darknet… Что-то из этого может быть реализовано с помощью приобретенных средств обнаружения, что-то с помощью аутсорсинга, а что-то потребует выстраивания системы обмена информацией с другими организациями. Современная система обнаружения угроз — это гораздо больше, чем все еще необходимая, но явно недостаточная система обнаружения вторжений/атак, которая еще и необязательна по мнению ФСТЭК для информационных систем низкого класса защищенности. Вот об этом мы и будем говорить в следующих заметках, которых, если повезет, наберется на 3-е издание книги «Обнаружение атак» 🙂