Да-да, я не ошибся в заголовке и там должен быть именно «контент», а не «контекст». дело в том, что мы привыкли, что системы обнаружения угроз работают преимущественно по сигнатурам и поэтому часто ставим знак равенства между «сигнатурой» и «механизмом обнаружения», что неправильно. Сигнатура была и остается одним из популярных, но сегодня уже явно не единственным способом обнаружения угроз, процесса, который может быть визуально отображен следующим образом:

На первом этапе вы должны определиться с тем, что вам позволит обнаруживать угрозы. Обычно в качестве контента обнаружения рассматриваются сигнатуры, которые точно описывают ту или иную угрозу. Например, вот так может выглядеть сигнатура для Zerologon:

alert tcp any any -> [$HTTP_SERVERS,$HOME_NET] any (msg:»ET EXPLOIT Possible Zerologon NetrServerReqChallenge with 0x00 Client Challenge (CVE-2020-1472)»; flow:established,to_server; content:»|00|»; offset:2; content:»|04 00|»; distance:19; within:2; content:»|5c 00 5c 00|»; distance:0; within:50; content:»|00 00 00 00 00 00 00 00|»; isdataat:!1,relative; fast_pattern; threshold: type limit, count 5, seconds 30, track by_src; reference:url,www.secura.com/blog/zero-logon; reference:cve,2020-1472; classtype:attempted-admin; sid:2030870; rev:2; metadata:affected_product Windows_XP_Vista_7_8_10_Server_32_64_Bit, attack_target Server, created_at 2020_09_14, cve CVE_2020_1472, deployment Perimeter, deployment Internal, former_category EXPLOIT, signature_severity Major, updated_at 2020_09_18;)

Имея низкий уровень ложных срабатываний сигнатуры считались долгое время основным, а иногда и единственным способом обнаружения угроз. Ярким примером системы обнаружения атак на базе сигнатур является бесплатная система Snort, лежащая в основе многих отечественных СОВ/СОА, или Zeek (бывшая Bro), а также коммерческие решения, лидером рынка которых по мнению Gartner является Cisco.

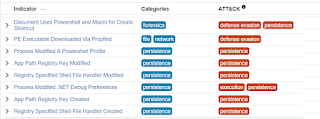

Да, на первое место вы поставили сигнатуры; куда уж без них. Но что еще? Более оперативным и получаемым из множества источников (для снижения зависимости от одного поставщика) является способ, ориентированный на индикаторы компрометации, которые позволяют обогатить существующие события безопасности и сделать обнаружение более точным. Да, до 80% всех прилетающих в фидах индикаторов — это шлак и ничего не стоящая информация. Но часто именно этот способ, особенно если IoC поступают не от производителя вашей же системы обнаружения вторжений, помогает обнаруживать то, что пропущено сигнатурами. К тому же, IoC можно загружать в различные системы аналитики, обогащая ими имеющиеся «сырые» данные и повышающие их точность.

|

| Комбинация IoC |

Триггеры позволяют отделять нормальную активность от аномальной. Например, решение по защите e-mail позволяет выявлять компрометацию почтовой учетной записи пользования по числу отправляемых вовне сообщений, а система класса Network Traffic Analytics/Analysis позволяет выявлять утечки данных через разрешенные сетевые протоколы, например, DNS.

|

| 18 Гб с терминального сервера по DNS? Не странно ли? |

Эмуляция (или поведенческие признаки) позволяет обнаружить вредоносную активность, например, запустив подозрительный файл в тестовой среде и проверив, не осуществляет ли он какой-либо опасной деятельности – шифрование файлов, сканирование в поисках уязвимости, утечка информации, установление соединения с командными серверами и т.п.

|

| Анализ файла в песочнице |

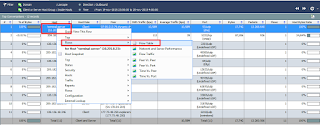

Правила позволяют выявлять угрозы, комбинируя различные события безопасности, а также обогащая их дополнительными сведения типа индикаторов компрометации. Такие правила могут быть как достаточно простыми, так и сложными, составными, состоящими из множества атомарных событий, только комбинация которых, произошедшая в определенной последовательности в определенный интервал времени, характеризует вредоносную активность.

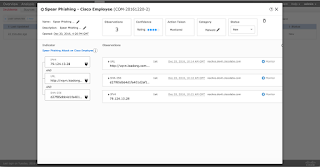

Графы взаимодействия позволяют не тратить время и не проводить длительные исследования на выявление вредоносной активности, а путем визуализации ее компонентов и их взаимодействия делать выводы о наличии или отсутствии угрозы. Таким образом действуют решения, анализирующие инфраструктуру злоумышленников, с которой осуществляется рассылка вредоносных программ, хостинг фишинговых доменов и командных серверов.

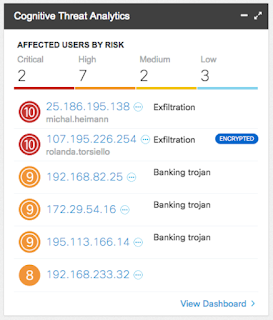

Последним в списке, но не последним по значимости типом контента обнаружения являются алгоритмы, способные выявлять различные аномалии в активности сети, узла, приложения или пользователя, а также классифицировать их как вредоносные. Например, таким образом можно выявлять редко запускаемые процессы на защищаемых серверах или контейнерах или можно без агентов на хостах выявить работу программ-шифровальщиков или установленные сети посторонние устройства, крадущие информацию.

Разновидностью алгоритмов является машинное обучение, которое позволяет выявлять сложные атаки (например, вредоносный код внутри зашифрованного трафика), а также ранее невстречаемые угрозы (например, атаки с новых вредоносных доменов).

Вот такая получается картина. Современные технологии обнаружения базируются не только на сигнатурах, но и используют иной контент, который подается на вход различных методов/алгоритмов обнаружения, которые мы рассмотрим в следующей заметке.

Интересная информация… Мы используем алгоритмы и машинное обучение.