Кинцуги — это японское искусство реставрации керамических изделий, которое, как и многое, что есть в Японии, имеет свой философский смысл. Согласно нему трещины и поломки являются неотъемлемой частью, неотделимой от самого объекта и его истории, и скрывать их и «замазывать» не имеет никакого смысла. Так и с инцидентами ИБ. Да, они происходят. Да, они наносят урон бизнесу, который, однако, может восстановиться после них и продолжить свое развитие. Не надо скрывать инциденты или считать их концом всего. Жизнь продолжается!

|

| Еще один слайд с аналогиями ИБ |

Именно с такой аналогии началась конференция RSA 2021, завершившаяся почти месяц назад, а у меня все не доходили руки, чтобы о ней написать. В этом году тема устойчивости (resilience) пронизывала красной нитью все мероприятие, которое проходило целиком в онлайн-формате. Могу сказать, что получилось очень неплохо. Да, нехватало нетворкинга и очных дискуссий, который все-таки имеют свою атмосферу, отличную от виртуальных выступлений. Но организаторы смогли все-таки показать, что и онлайн может быть интересным. Рекламы почти нет (как и всегда), куча практики, множество дискуссий и интерактивных сессий, возможность задавать вопросы спикерам (на очной RSAC это всегда было непросто). И все это за почти пять сотен долларов, что гораздо дешевле прошлогодних RSAC, цена участия в которых начиналась с 2-х тысяч; плюс стоимость перелета и проживания. И хотя отсутствие очных встреч оттолкнуло ряд участников, более 16000 человек на RSAC все-таки пришли.

Я не буду подробно погружаться в каждый из нескольких сотен докладов (а как и на обычной RSAC и в этот раз параллельно проходило около 10 сессий), но ключевые направления и наиболее популярные темы подсвечу. Тем более, что они характеризуют определенные тенденции на рынке ИБ. Итак, мои наблюдения (тезисно):

- Очень активно обсуждалась тема кибербезопасности в авиации и медицине. И если последнее понятно (атаки шифровальщиков на медицинские организации и проникновения в фармацевтические компании, занимающиеся исследованиями COVID-19), то внимание к авиационной ИБ для меня стало некоторым открытием. Вроде как инцидентов серьезных в этом сегменте не было; как и новых регулятивных требований. В любом случае именно эти две отрасли стали наиболее популярными на RSAC. Финансы, госы, транспорт, нефтянка, энергетика и т.п. не удостоились чести быть активно представленными на мероприятии.

- Машинное обучение (не поворачивается у меня язык называть это искусственным интеллектом) стало еще одной горячей темой RSAC, но дифирамбов этой технологии уже никто не поет. Надо признать, что на пути активного внедрения ML в ИБ встало несколько сложностей, а именно отсутствие актуальных и публичных датасетов, а также отсутствие тех, кого на английском языке модно называть data scientist. Без первого сложно обучать модели ML; без второго — разрабатывать сами модели. И хотя аналитиков данных сегодня выпускают все кому не лень, прикладных аналитиков среди них почти нет. Ну не будем же мы всерьез называть аналитиком данных того, кто прошел двухнедельные курсы по Python и умеет извлекать ключевые слова из массива данных или суммировать значения в таблице. Но даже при наличии аналитиков возникает вопрос с тем, на чем они будут обкатывать свои данные — несмотря на прогнозы Рустема Хайретдинова, что скоро датасеты по ИБ будут выкладывать в открытый доступ и они перестанут быть конкурентным преимуществом, до этого еще очень далеко. Такие датасеты, еще и регулярно обновляемые и размеченные, находятся в собственности крупных игроков рынка и они делиться ими не спешат. Остальным же остается довольствоваться датасетом KDD 99 🙂

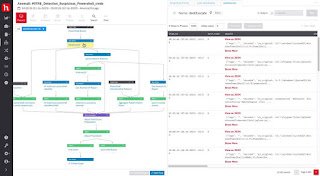

- На удивление популярной стала тема моделирования угроз, о которой говорили многие, приводя различные примеры моделей и подходов к моделированию для различных систем — от облаков до АСУ ТП. Отдельно хотелось бы отметить интересный мастер-класс по форкастированию угроз, то есть, по-русски, по научному предсказанию того, что будет в долгосрочной перспективе и на горизонте в 7-10 лет. Интересное было упражнение — надо будет его как-нибудь повторить на других данных. Кстати, практики на RSAC было немало, что необычно для онлайн-мероприятий. Но предварительная подготовка и хорошее модерирование показали, что даже не собирая людей в одной комнате, можно отлично проводить лабораторные работы, давать задания, принимать ответы и т.п.

- Предсказуемо много говорили про матрицу MITRE ATT&CK и ее применение в различных сценариях ИБ — от редтиминга до моделирования угроз, от оценки средств защиты до формирования стратегии ИБ. У меня в последнее время в блоге тоже немало заметок по этому фреймворку и я планирую продолжить писать про него.

- После истории с SUNBURST немало докладов было посвящено атакам на цепочки поставок и тому, как с ними бороться. Примерно такая же история была в свое время с WannaCry — после него многие ИБ-компании рассказывали, как надо обнаруживать и предотвращать эту угрозу. Правда, почему их решения не обнаруживали WannaCry ДО его начала (хотя прошел месяц с момента публикации данных об уязвимости до начала эпидемии), никто не отвечал 🙂 Так и с проникновением в сеть компании SolarWinds. Но идеи были озвучены интересные и эта тема осстанется популярной на ближайшее время.

- Удивительно, но, в отличие от прошлых лет почти никто не обвинял русских хакеров (исключая Альперовича). Вообще тему атрибуции обходили стороной, видимо, понимая, что делать выводы о принадлежности хакеров тому или иному государству, не пристало на серьезной конференции специалистов по ИБ.

- Новых технологий по ИБ представлено почти не было, исключая, пожалуй, Attack Surface Management, о которых я писал несколько дней назад. Но зато из всех щелей звучало три аббревиатуры — ZT (Zero Trust), XDR (eXtended Detection & Response) и SASE (Secure Access Service Edge). Я про них уже тоже писал — про ZT аж в 2014-м году еще, про SASE пару лет назад. Но это, по сути, и не новые технологии, а скорее новый взгляд на комбинирование этих технологий для достижения новых результатов. ZT — это ответ на размывание периметра и необходимость обеспечивать непрерывный контроль доступа по динамическим правилам. XDR — это новый взгляд на обнаружение угроз, когда разные системы (хостовые, сетевые, облачные и т.п.) объединяются в единый комплекс для обнаружения того, что ранее было скрыто от отдельных решений по мониторингу. Не удивлюсь, если скоро кто-то скажет, что SIEM мертвы и нужно переходить на XDR. Ну а SASE — это очевидный ответ на переход всех в облака и нехватку кадров для решения всех вопросов ИБ своими силами.

- С технологической точки зрения также немало докладов было посвящено безопасности АСУ ТП и приложениям. Но это тренд последних лет, который просто усиливается.

- А SOCи? Как же SOCи? Эта аббревиатура тоже слышалась из всех динамиков, но не как самостоятельное направление, а как необходимый элемент любой системы ИБ любой организации, в котором аккумулируются все усилия по мониторингу (с помощью XDR и SASE в том числе) и реагированию на инциденты на широкий спектр атак — от шифровальщиков (про них, кстати, много не говорили, видимо все сказав на прошедшем в рамках RSAC Ransomware Summit пару лет назад).