Занимаясь проектами по SOC (как проектированием, так и оценкой существующих и разработкой их улучшений) постоянно сталкиваюсь с темой развития центров мониторинга в соответствие с лучшими практиками. Готовя такие планы, обычно включаешь в них только то, что уже проверено и действительно дает эффект. Понятно, что есть различные идеи и технологии, которые вроде и появились на рынке, но пока непонятно, насколько они полезны на практике. Рекомендовать их в рамках консалтинга не совсем правильно, но и скрывать тоже не имеет смысла. Поэтому решил вкратце пройтись по интересным новациям, которые были представлены в рамках прошедшей в конце мая RSA Conference 2021, где одной из популярных тем стал именно мониторинг ИБ. И хотя в условиях провального импортозамещения все это так и останется красивой сказкой, но кому-то может и поможет. Итак, что добавляют различные компании, производители и потребители, в свои SOCи для повышения их эффективности.

Во-первых, это решения класса Security Intelligence Automation, которые обладают следующими отличительными особенностями:

- Библиотека знаний по ИБ. Человек принимает решения, опираясь на достаточно широкий кругозор и имеющийся опыт, который отсутствует у многих средств анализа ИБ. Идея заключается в формализации правил принятия решений и помещении их в систему для того, чтобы и другие аналитики могли воспользоваться этой библиотекой, и сами средства анализа могли в автоматическом режиме обращаться к этой библиотеке при проверке гипотез и поступающих от источников данных событий. По сути речь идет о набившем оскомину тезисе о контекстно-ориентированной аналитике, но с ее формализацией для удобства использования.

- Роботизация экспертизы расследований инцидентов. При проведении расследований инцидентов аналитики опираются не только на плейбуки, но и на свой опыт, позволяющий им сопоставлять разные данные и делать на их основе выводы, облегчающие принятие решений, классификацию и приоритизацию инцидентов. Анализ выполняемых аналитиками ежедневных действий и выявление в них закономерностей, которые потом могут быть автоматизированы, это тоже тренд в SOCостроении.

- Роботизация человеческой классификации и приоритизации инцидентов. Многие средства анализа ИБ построены по принципу обнаружения «известного плохого» и пасуют перед новыми событиями, в классификации и приоритизации которых задействуется человек. Часто набор производимых при этом действий достаточно стандартный и может быть автоматизирован с помощью инструментов, схожих с RPA.

Ключевыми тут являются последние две возможности, которые позволяют не ждать, когда занятые аналитики соблаговолят записать свои действия и облегчит себе жизнь, а заставить «робота», наблюдая за действиями аналитика, записать их и потом их будет гораздо проще проверить, «согласовать» и ввести в действие.

Вторым интересным рассмотренным на RSAC направлением стали решения класса Attack Surface Management, которые позволяют в непрерывном режиме оценивать потенциальные точки проникновения в организацию. Делают они это за счет нескольких функций:

- Автоматическая инвентаризация, которая позволяет идентифицировать все ваши активы без указания, как в сканерах, диапазона IP-адресов. При этом решения класса ASM учитывают наличие облачных сред, динамические инфраструктуры и т.п.

- Непрерывный мониторинг позволяет отслеживать все изменения, происходящие в сети.

- Риск-ориентированный анализ, который заключается в приоритизации ресурсов и активов на основе различных данных — уязвимостей, критичности активов, наличие известных эксплойтов, сложности их использования и т.п. На основании этой информации каждому активу присваивается уровень риска.

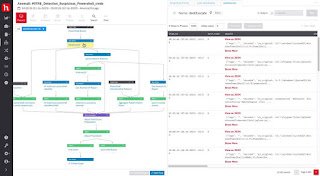

Другой проблемой, на которой были направлены усилия отрасли, стала снижение числа ложных срабатываний, с которыми сталкиваются почти все организации (число фолсов достигает 50% и выше). Одним из способов борьбы с этим является внедрение риск-ориентированной аналитики в SIEM, в рамках которой происходит не просто обычная корреляция событий ИБ, но к ней добавляется учет TTP по MITRE ATT&CK (увы, ТТУ от ФСТЭК не поддерживается), уровень риска узла или системы или пользователя и ряд других показателей (у Splunk такой механизм называется RBA — Risk Based Alerting).

|

| Пример риск-ориентированной оценки активов в SIEM |

|

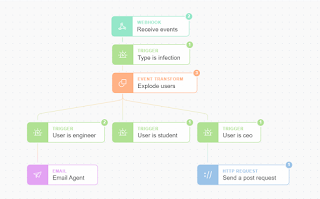

| Пример описания workflow без программирования |

|

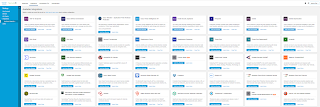

| Пример встроенных коннекторов с разными решениями по ИБ |