Да, вот такая вот неожиданная заметка, которая выглядит немного странновато, так как, во-первых, у нас непростые взаимоотношения с США, а, во-вторых, атомные станции исторически относились к самым защищенным объектам критической инфраструктуры; да еще и в условиях задержек по использованию современных ИТ по сравнению с обычной «офисной» организацией (все-таки жизненный цикл объекта информатизации на АЭС совсем иной).

Но именно поэтому мне показалось интересным поговорить о последних изменениях в американской нормативке, которые вводят требования интересные и по своей сути, и по тому, что они очень хорошо сочетаются с тем, что происходит в России.

В 2015-м году я участвовал в рабочей группе по вопросам кибербезопасности ядерных объектов и среди прочего делал анализ существовавшего на тот момент регулирования по вопросам ИБ в этой области, выпущенного МАГАТЭ, в России, в США и т.п. Так вот в Северной Америке в 2008-м году местный регулятор NRC начинает разработку проекта всеобъемлющего документа по кибербезопасности атомных объектов. Проект этого документа (DG-5022) получил много отзывов и комментариев и уже в 2010-м году он превратился в основополагающий и обязательный руководящий документ для всех подрядчиков атомной индустрии США. Это RG 5.71 “Программа кибербезопасности для атомных объектов” (“Cyber Security Programs for Nuclear Facilities”). Данное руководство базировалось на уже существующих в США и принятых Национальным институтом стандартизации (NIST) специальных публикациях SP00-53 и SP800-82, описывающих защитные меры, которые должны быть реализованы в государственных информационных системах. RG 5.71 транслировал эти требования на атомную энергетику. Позже, в 2015-м году, NRC выпустил руководство RG 5.83 «Cyber Security Event Notifications», которое установило правила уведомления NRC о компьютерных атаках на атомные объекты. Вам послышалось «ГосСОПКА»? Нет, послышалось 🙂

В прошлом году NRC решил, что технологии развиваются так быстро, что нужно внести изменения в RG 5.71 и на свет появился DG-5061, который вобрал в себя не только опыт аудитов американских атомных объектов и новое регулирование США по вопросам ИБ, но и атаки, с которыми сталкивались атомные объекты в Северной Америке и других государствах. Этот документ, содержащий 160 страниц, должен стать новым стандартом по безопасности атомной энергетики США. Я бы не хотел его рассматривать подробно, но обращу внимание на несколько важных аспектов, которые имеют отношение и к происходящему в России и на которые я обратил внимание во время чтения.

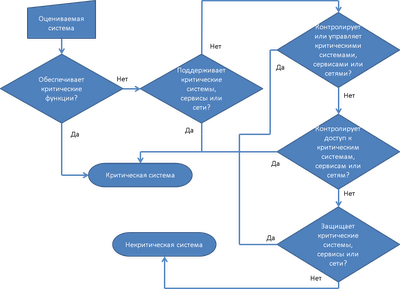

Во-первых, DG-5061 предлагает защищать не все системы АЭС, а сфокусироваться на критических системах, которым и уделить максимальное внимание. Это что-то схожее с Business Impact Analysis (BIA) в оценке рисков и обеспечении непрерывности бизнеса, который также рекомендует бить не «по площадям», а начать с самого важного, постепенно переходя на менее критичные системы; по мере возможностей, времени и ресурсов (я про это тоже немного говорил в курсе по оценке ущерба). В документа и блок-схема выбора критичных систем есть. При их определении учитывается множество факторов, в том числе и путь атаки и вектор атаки.

Наряду с этими двумя терминами документ вводит также понятие «поверхность атаки«; они все имеют значение при выборе не только критичных систем, но и защитных мер. Предполагается, что они выбираются не просто так и не потому, что они где-то перечислены, а исходя из определенных правил. Эти меры должны нейтрализовывать уязвимости, устранять последствия атак, блокировать вектора атак, начиная с исходных точек проникновения (это и есть поверхность атаки) и на всем пути атаки и т.п. При этом невозможность реализации какой-либо защитной меры требует использования меры компенсирующей, направленной на достижение того же уровня защиты от угроз, векторов атак или уязвимостей (в этом, кстати, отличие от наших документов, фокусирующихся преимущественно на угрозах).

Достаточно интересным выглядит идея о включении имитации кибератак в проверки физической безопасности; по сути речь идет о проверках Red Team, которые используют реалистичные сценарии и которые выходят за рамки обычных тестов на проникновения (хотя тут можно опять поспорить о терминологии, так как в последнее время для описания этого вида активностей стали использовать термин киберучения).

Хотя мы говорим об объектах, на которых обычно не бывает посторонних и которые не подключены к Интернет (ну или не должны быть подключены, хотя бывают и исключения) DG-5061 все равно требует обеспечения непрерывного мониторинга и оценки, которые включают в себя подтверждение адекватности защитных мер, поиск «левых» устройств, мониторинг трафика и анализ логов, оценку эффективности, поиск уязвимостей, верификацию эталонных конфигураций и т.п.

Оценка эффективности защитных мер является еще одной отличительной особенностью ориентированной на результат ИБ, которая может быть измерена в любой момент времени и сравнена с заранее определенным и регулярно пересматриваемым целевым значением, которого мы хотим достичь и поддерживать. Это может быть как снижение потерь до допустимого уровня, предотвращение выбросов или кражи радиоактивных материалов, обеспечение доступности технологического процесса и т.п. Никаких MTTD, числа инцидентов, проведенных тренингов повышения осведомленности и т.п. (хотя они тоже важны, но только как часть более высокоуровневого результата).

И если уж я сослался на схожесть с российским подходом, то нельзя не упомянуть и недопустимые события, введенные в обиход 250-м Указом и 860-м Постановление Правительства. Правда, в DG-5061 используется термин «негативные последствия» (impact), более знакомый нам по методике оценки угроз ФСТЭК, но суть у него ровно та же — это то, что не должно произойти в организации, так как приведет к недопустимым последствиям. Нежелательные события тоже могут произойти, но уже не на критичных системах и заниматься ими можно только если есть свободные ресурсы (время, люди, финансы).

Сегодня во многих странах мира идет сдвиг от дискретной и «бумажной» ИБ в сторону непрерывной и ориентированной на результат. Смена парадигмы проходит непросто, так как требует не только новых навыков и знаний, но и смены того, что иностранцы называют mindset, то есть мышления. Но результат того стоит…

Вот такие требования в, казалось бы, достаточно консервативной сфере, в которой, исходя из жизненного цикла объекта и особого отношения к нему, не так уж и много места для открытости и изменений. Но нет. Даже там ИБ меняется. Что уж говорить о безопасности обычной корпоративной сети…