Вспоминая прошлое мероприятие, я начал этот круглый стол с вопросами: «Что такое APT?» Надо признать, что история повторилась — ни определения, ни четких критериев так никто и не смог сформулировать, что еще раз доказывает, что во-многом шумиха вокруг APT, как нечто нового, опасного и массового, надумана. Кто-то упоминал целенаправленный фишинг. Кто говорил о криптолокерах. Кто-то вспомнил банковские троянцы. А потом обсуждение скатилось в лингвистические нюансы — мол целенаправленная угроза и APT — это суть разные вещи; что в APT акцент надо делать либо на слове Advanced, либо на Persistent. От этого, мол, меняется суть угрозы. Но чем все это отличается от того, что было и год назад, и два, и пять, и десять. Когда прозвучал пример с криптолокерами, как доказательство APT, я сразу вспомнил вирус DIR, который активно «шумел», если мне не изменяет память, в середине 90-х годов. Работая тогда в отделе АСУ, я не раз с ним сталкивался на рабочих станциях пользователей, которые приносили на 3-хдюймовых дискетах игрушки, а с ними и вирусы. DIR также шифровал жесткий диск, как это сейчас делают криптолокеры. Так неужели и DIR тоже пример APT?

Все-таки, большинство того, против чего выпускаются на рынок продукты под соусом Anti-APT, — это во-многом маркетинг. Большинство этих псевдо-APT ничем не отличаются от атак пятилетней давности. Ну уязвимости 0-Day стали чаще использоваться. Ну вектора атак уже не ограничиваются одним. Ну атаки стали более скрытными. Тут скорее речь идет о том, что современные атаки стали комбинировать то, что раньше делалось по отдельности. Вот и все отличие. И это точно не APT.

В этом плане мне нравится подход Лаборатории Касперского, которая в термин APT вкладывает достаточно узкую прослойку угроз, которые не обнаруживаются даже самыми новомодными, но все-таки одиночными средствами защиты, стоящими на периметре сети или на отдельных рабочих станциях и серверах. Скорее под термином APT надо понимать не одну, пусть и серьезную, но все-таки одну атаку, а целую кампанию, направленную на группу жертв. В рамках такой кампании не один месяц уходит у злоумышленников на подготовительную работу, создание стенда, моделирование проникновение, сбор различных данных о жертве и ее сотрудниках. И только потом осуществляется проникновение во внутреннюю сеть предприятия и компрометация отдельных ее узлов с последующим установлением контроля и кражей данных или выполнением иных несанкционированных действий. Вот это все вместе взятое и есть APT.

У Лаборатории Касперского под это дело даже отдельный сайт был создан, где они собирают информацию о таких хакерских/шпионских кампаниях. Еще одним интересным источником информации об APT, правда не столь детальным, является на днях опубликованных список того, что могло бы быть отнесено к понятию целенаправленных угроз или APT. Правда, в списке говорится об инцидентах ИБ, но судя по их краткому описанию, речь идет именно о серьезных шпионских/хакерских кампаниях. Список включает 183 (всего) примера, начиная с 2006-го года.

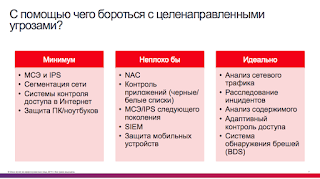

Поэтому и бороться с такими угрозами надо комплексно — выстраивая процессы и обучая людей. Если же говорить о технических решениях, то даже тут нет серебряной пули, которая смогла бы решить все проблемы в одном продукте (даже если он называется Anti-APT или что-то схожее).

Если же данные классы продуктов свести в набор технологий, то мы получим ключевую пятерку, которая и позволит с большей эффективностью обнаруживать то, что пропускается по отдельности NGFW, антивирусами, IPSами, SIEMами и другими средствами защиты, на которые так часто уповают потребители, а производители не спешат снять пелену с глаз.

ЗЫ. Так как на круглом столе Инфосистемы Джет я выступал не только в роли модератора, но и в роли вендора (Cisco), то мы тоже представляли свой подход по защите от того, что все называют APT или целенаправленными угрозами (не вдаваясь в очередной терминологический спор). Он немного отличается от других вендоров тем, что мы не ограничиваемся только классическими контрольными точками в сети или на ее периметре, а превращаем всю сеть в сенсор системы защиты. Но это уже отдельный разговор и не для личного блога.

Леха привет.

Вот наконец неплохую заметку написал. И честно и правильно сказал про АПТ.

Маркетинг…. Маркетинг …

Но вот, мое мнение, не стоило писать про циску и про немного другой подход …. ( а то можно поржать и посравнивать с другими).

Хорошую заметку смазал плохой концовкой …. Ехх.

Перед белыми списками приложений неплохо было антиэксплоиты использовать. Например Microsoft EMET или Palo Alto Traps.

сканеры безопасности забыли в список написать

Сканеры сами по себе не нужны — только в приложении с системой принятия решений на основе информации о дырах. А это либо IPS, либо NAC